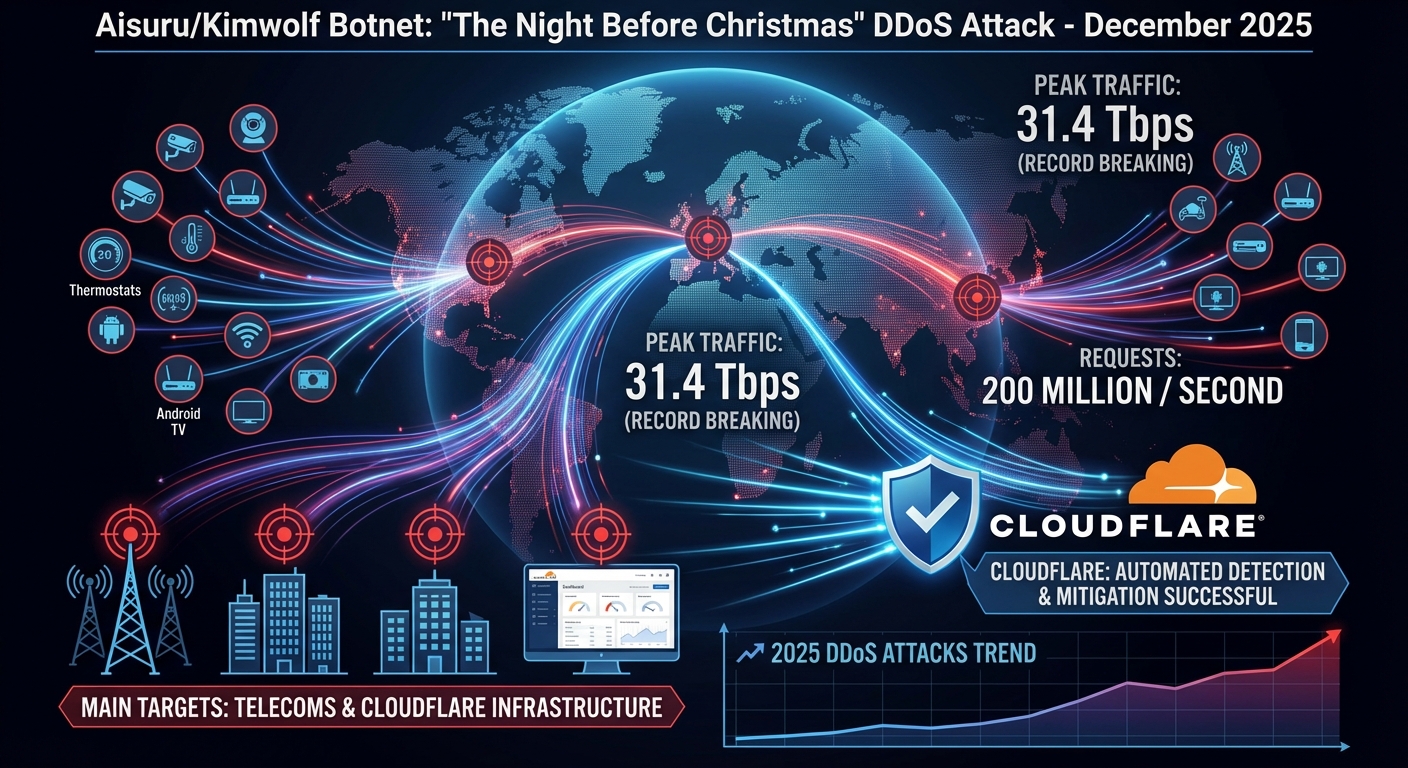

บอตเน็ต Aisuru/Kimwolf ได้เปิดฉากการโจมตีแบบ Distributed Denial of Service (DDoS) ครั้งใหญ่ครั้งใหม่ในเดือนธันวาคม 2025 โดยมีปริมาณการรับส่งข้อมูลสูงสุดถึง 31.4 Tbps และ 200 ล้านคำขอต่อวินาที ซึ่งเป็นการสร้างสถิติใหม่ การโจมตีครั้งนี้ ซึ่ง Cloudflare ตั้งชื่อว่า “The Night Before Christmas” มุ่งเป้าไปที่บริษัทหลายแห่ง โดยส่วนใหญ่อยู่ในภาคโทรคมนาคม รวมถึงแดชบอร์ดและโครงสร้างพื้นฐานของ Cloudflare ด้วย แม้จะเป็นการโจมตีที่มีปริมาณมหาศาล แต่ Cloudflare ก็สามารถตรวจจับและบรรเทาได้อย่างอัตโนมัติ โดยมีแหล่งที่มาของการโจมตีหลักจากอุปกรณ์ IoT ที่ถูกบุกรุก, เราเตอร์ และโทรทัศน์ Android รายงานของ Cloudflare ยังระบุถึงการเพิ่มขึ้นของจำนวนการโจมตี DDoS อย่างมีนัยสำคัญตลอดปี 2025

Severity: วิกฤต

System Impact:

- ภาคโทรคมนาคม

- องค์กรด้านไอที

- ลูกค้า Cloudflare

- โครงสร้างพื้นฐานและแดชบอร์ดของ Cloudflare

- อุปกรณ์ IoT ที่ถูกบุกรุก

- เราเตอร์ที่ถูกบุกรุก

- โทรทัศน์ Android ที่ถูกบุกรุก

Technical Attack Steps:

- Aisuru/Kimwolf botnet ใช้ประโยชน์จากอุปกรณ์ IoT, เราเตอร์ และ Android TV ที่ถูกบุกรุก

- บอตเน็ตเปิดฉากการโจมตีแบบ Distributed Denial of Service (DDoS) ทั้งแบบ Layer 4 และ HTTP

- การโจมตีสร้างปริมาณทราฟฟิกสูงสุด 31.4 Tbps และ 200 ล้านคำขอต่อวินาที

- เป้าหมายหลักคือผู้ให้บริการโทรคมนาคม องค์กรด้านไอที และโครงสร้างพื้นฐานของ Cloudflare

- Cloudflare ตรวจจับและบรรเทาการโจมตีเหล่านี้ได้โดยอัตโนมัติ

Recommendations:

Short Term:

- เปิดใช้งานบริการป้องกัน DDoS ที่แข็งแกร่ง (เช่น Cloudflare) เพื่อรับมือกับการโจมตีที่มีปริมาณมาก

- ตรวจสอบทราฟฟิกเครือข่ายเพื่อหาสัญญาณการโจมตี DDoS ที่ผิดปกติอย่างต่อเนื่อง

- เตรียมแผนรับมือเหตุการณ์ (Incident Response Plan) สำหรับการโจมตี DDoS และฝึกซ้อมเป็นประจำ

Long Term:

- เสริมสร้างความปลอดภัยของอุปกรณ์ IoT, เราเตอร์ และอุปกรณ์สมาร์ทต่างๆ (เช่น Android TV) ด้วยการเปลี่ยนรหัสผ่านเริ่มต้น อัปเดตเฟิร์มแวร์เป็นประจำ และแบ่งแยกเครือข่าย (network segmentation)

- ใช้การยืนยันตัวตนแบบหลายปัจจัย (MFA) หรือรหัสผ่านที่รัดกุมสำหรับทุกระบบ

- อัปเดตแพตช์และระบบความปลอดภัยทั้งหมดอย่างสม่ำเสมอเพื่ออุดช่องโหว่

- ใช้ข้อมูลภัยคุกคาม (Threat Intelligence) เพื่อระบุและป้องกันการทำงานของบอตเน็ตที่รู้จักและรูปแบบการโจมตีใหม่ๆ

Share this content: