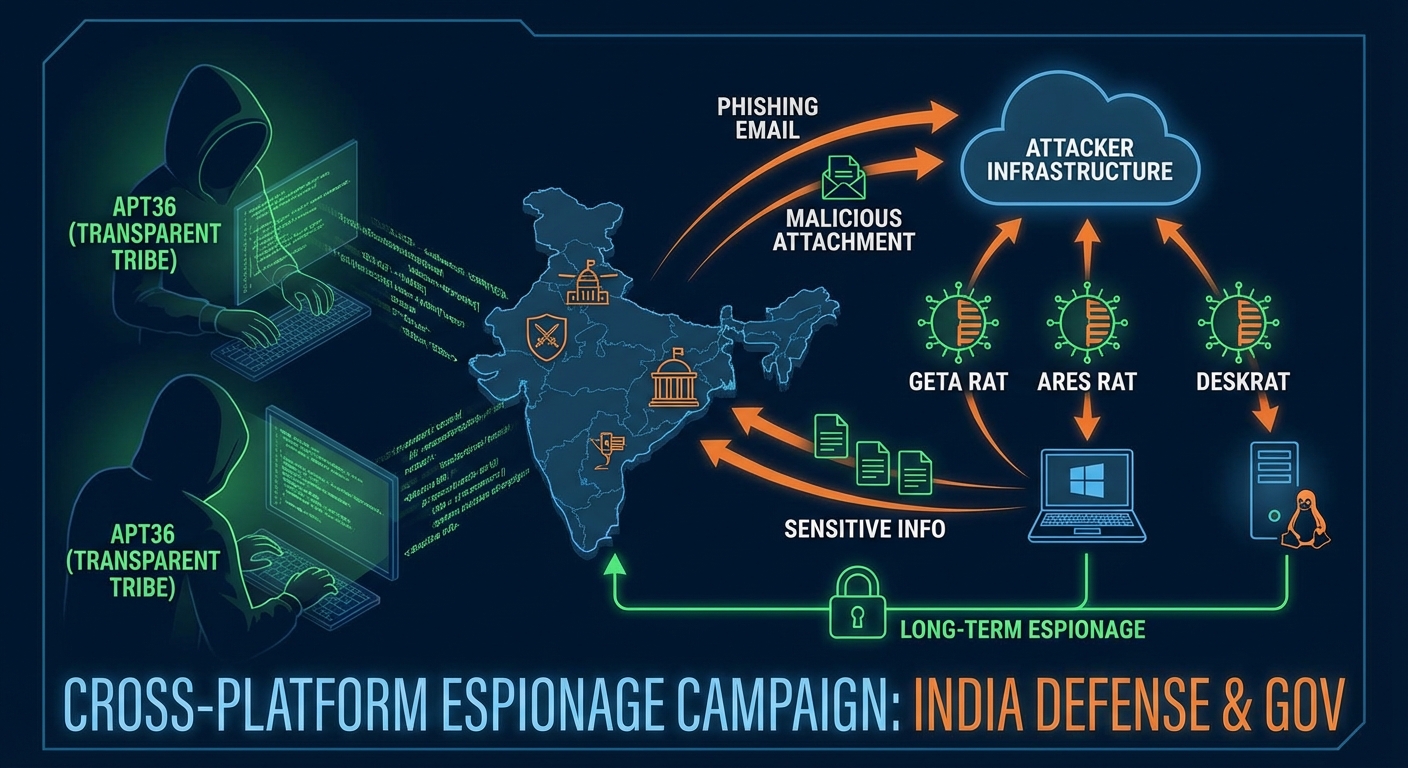

กลุ่มภัยคุกคาม APT36 (รู้จักกันในชื่อ Transparent Tribe) และ SideCopy ซึ่งเป็นกลุ่มที่ได้รับการสนับสนุนจากปากีสถาน ได้เปิดตัวแคมเปญการจารกรรมทางไซเบอร์ที่ซับซ้อน มุ่งเป้าไปที่ภาคส่วนกลาโหมและหน่วยงานภาครัฐของอินเดีย การโจมตีเหล่านี้ใช้ Remote Access Trojans (RATs) แบบ Cross-Platform เช่น Geta RAT, Ares RAT และ DeskRAT เพื่อแทรกซึมเข้าสู่ระบบปฏิบัติการ Windows และ Linux เป้าหมายหลักคือการขโมยข้อมูลที่ละเอียดอ่อน รักษาการเข้าถึงระบบที่ถูกบุกรุกอย่างต่อเนื่อง และดำเนินการจารกรรมระยะยาว การโจมตีเริ่มต้นด้วยอีเมลฟิชชิ่งที่มีไฟล์แนบที่เป็นอันตรายหรือลิงก์ดาวน์โหลดที่นำไปสู่โครงสร้างพื้นฐานของผู้โจมตี

Severity: สูง (High)

System Impact:

- ระบบปฏิบัติการ Windows

- ระบบปฏิบัติการ Linux

- ภาคกลาโหมของอินเดีย

- หน่วยงานภาครัฐของอินเดีย

- องค์กรด้านนโยบาย การวิจัย โครงสร้างพื้นฐานสำคัญ และองค์กรที่เกี่ยวข้องกับกลาโหม

Technical Attack Steps:

- 1. การเข้าถึงเริ่มต้น (Initial Access): ผู้โจมตีส่งอีเมลฟิชชิ่งที่มีไฟล์แนบที่เป็นอันตราย (เช่น ไฟล์ LNK, ELF binaries, PowerPoint Add-In) หรือลิงก์ดาวน์โหลดที่นำไปยังโครงสร้างพื้นฐานที่ถูกควบคุม

- 2. การทำงานของมัลแวร์ (ตัวอย่าง Windows):

- – ไฟล์ LNK ที่เป็นอันตรายเรียกใช้ `mshta.exe` เพื่อดำเนินการไฟล์ HTML Application (HTA) ที่โฮสต์บนโดเมนที่ถูกบุกรุก

- – เพย์โหลด HTA มี JavaScript ที่ถอดรหัสเพย์โหลด DLL ที่ฝังอยู่

- – DLL จะประมวลผลข้อมูลที่ฝังอยู่เพื่อเขียนเอกสารล่อ (เช่น PDF) ลงดิสก์ เชื่อมต่อกับ Command-and-Control (C2) server และแสดงเอกสารล่อ

- – มัลแวร์จะตรวจสอบผลิตภัณฑ์รักษาความปลอดภัยที่ติดตั้งและปรับวิธีการคงอยู่ของตนเอง ก่อนที่จะติดตั้ง Geta RAT บนโฮสต์ที่ถูกบุกรุก

- 3. การทำงานของมัลแวร์ (ตัวอย่าง Linux):

- – ไบนารี Go เป็นจุดเริ่มต้นในการดาวน์โหลด Ares RAT (ที่ใช้ Python) ผ่านสคริปต์เชลล์จากเซิร์ฟเวอร์ภายนอก

- 4. การทำงานของมัลแวร์ (ตัวอย่าง DeskRAT):

- – มัลแวร์ Golang (DeskRAT) ถูกส่งผ่านไฟล์ PowerPoint Add-In ที่มีมาโครฝังอยู่

- – มาโครจะสร้างการสื่อสารขาออกกับเซิร์ฟเวอร์ระยะไกลเพื่อดึงมัลแวร์ DeskRAT

- 5. การปฏิบัติการหลังการบุกรุก (Post-Compromise Operations): มัลแวร์จะจัดหาการเข้าถึงระยะไกลที่คงอยู่, ดำเนินการสำรวจระบบ, รวบรวมข้อมูล, สั่งการคำสั่ง, และอำนวยความสะดวกในการปฏิบัติการระยะยาว

Recommendations:

Short Term:

- ระมัดระวังอีเมลฟิชชิ่ง: ตรวจสอบอีเมลอย่างละเอียดก่อนเปิดไฟล์แนบหรือคลิกลิงก์ โดยเฉพาะจากแหล่งที่ไม่รู้จักหรือไม่น่าเชื่อถือ

- อัปเดตระบบและซอฟต์แวร์: ตรวจสอบให้แน่ใจว่าระบบปฏิบัติการ (Windows, Linux) และแอปพลิเคชันทั้งหมดได้รับการอัปเดตด้วยแพตช์ความปลอดภัยล่าสุดอย่างสม่ำเสมอ

- ใช้โซลูชันความปลอดภัย: ติดตั้งและอัปเดตโปรแกรม Antivirus/Endpoint Detection and Response (EDR) บนทั้ง Windows และ Linux

- บล็อกการสื่อสาร C2 ที่รู้จัก: เพิ่มที่อยู่ Command-and-Control (C2) ที่ระบุในไฟร์วอลล์และระบบป้องกันการบุกรุก (IPS)

- ตรวจสอบกิจกรรมที่น่าสงสัย: เฝ้าระวังพฤติกรรมผิดปกติบนระบบ เช่น การรันคำสั่งแปลก ๆ การเชื่อมต่อเครือข่ายที่ไม่รู้จัก หรือการเปลี่ยนแปลงไฟล์ที่น่าสงสัย

Long Term:

- ฝึกอบรมพนักงาน: ให้ความรู้ด้านความปลอดภัยทางไซเบอร์แก่ผู้ใช้งานเป็นประจำ โดยเน้นการระบุและการรับมือกับอีเมลฟิชชิ่งและโซเชียลเอ็นจิเนียริ่ง

- ใช้ Zero Trust Architecture: พิจารณาการนำโมเดล Zero Trust มาใช้เพื่อจำกัดการเข้าถึงและตรวจสอบทุกการเชื่อมต่อ ไม่ว่าจะเป็นภายในหรือภายนอกเครือข่าย

- ประยุกต์ใช้ Multi-Factor Authentication (MFA): บังคับใช้ MFA สำหรับการเข้าถึงระบบและแอปพลิเคชันที่สำคัญทั้งหมด

- การแบ่งส่วนเครือข่าย (Network Segmentation): แยกเครือข่ายเพื่อจำกัดการแพร่กระจายของมัลแวร์หากมีการบุกรุกเกิดขึ้น

- สำรองข้อมูลอย่างสม่ำเสมอ: มีแผนการสำรองและกู้คืนข้อมูลที่มีประสิทธิภาพและทดสอบเป็นประจำ

- ตรวจสอบและจัดการช่องโหว่: ทำการสแกนและแก้ไขช่องโหว่อย่างต่อเนื่องบนโครงสร้างพื้นฐานและแอปพลิเคชันทั้งหมด

- ใช้ระบบตรวจจับและตอบสนองภัยคุกคาม (MDR/XDR): เพื่อการตรวจจับและตอบสนองต่อภัยคุกคามเชิงรุกและรวดเร็ว

Source: https://thehackernews.com/2026/02/apt36-and-sidecopy-launch-cross.html

Share this content: