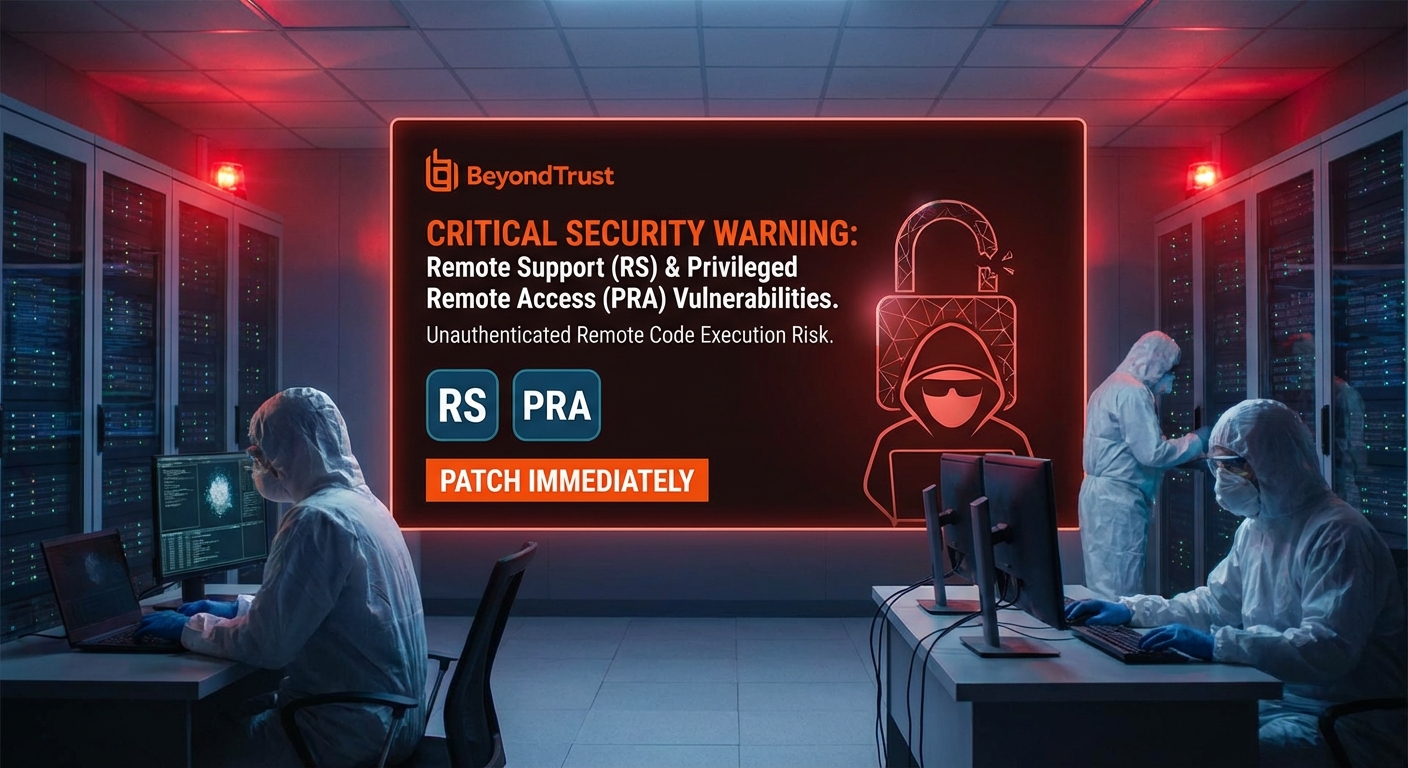

BeyondTrust ได้ออกคำเตือนแก่ลูกค้าให้แก้ไขช่องโหว่ด้านความปลอดภัยระดับวิกฤตในซอฟต์แวร์ Remote Support (RS) และ Privileged Remote Access (PRA) ซึ่งอาจทำให้ผู้โจมตีที่ไม่ผ่านการตรวจสอบสิทธิ์สามารถรันโค้ดจากระยะไกลได้

Severity: วิกฤต

System Impact:

- BeyondTrust Remote Support (RS) เวอร์ชัน 25.3.1 หรือก่อนหน้า

- BeyondTrust Privileged Remote Access (PRA) เวอร์ชัน 24.3.4 หรือก่อนหน้า

- ระบบคลาวด์ของ RS/PRA (ได้รับการแก้ไขแล้ว)

- การติดตั้งแบบ On-premises ของ RS/PRA (ยังคงมีช่องโหว่หากยังไม่ได้แก้ไข)

Technical Attack Steps:

- ช่องโหว่การสั่งรันโค้ดจากระยะไกล (RCE) แบบ Pre-authentication นี้เกิดจากจุดอ่อนในการแทรกคำสั่ง OS (OS command injection) ที่ถูกติดตามเป็น CVE-2026-1731

- ผู้โจมตีที่ไม่มีสิทธิ์สามารถใช้ประโยชน์จากช่องโหว่นี้ได้ผ่านคำขอของไคลเอนต์ที่สร้างขึ้นอย่างไม่ประสงค์ดี

- การโจมตีมีความซับซ้อนต่ำและไม่จำเป็นต้องมีการโต้ตอบกับผู้ใช้

- การโจมตีที่สำเร็จจะทำให้ผู้โจมตีระยะไกลที่ไม่ผ่านการตรวจสอบสิทธิ์สามารถรันคำสั่งระบบปฏิบัติการในบริบทของผู้ใช้ไซต์ได้

- อาจนำไปสู่การประนีประนอมระบบ รวมถึงการเข้าถึงโดยไม่ได้รับอนุญาต การขโมยข้อมูล และการหยุดชะงักของบริการ

Recommendations:

Short Term:

- สำหรับลูกค้า BeyondTrust แบบ On-premises: อัปเกรดเป็น Remote Support เวอร์ชัน 25.3.2 หรือใหม่กว่า

- สำหรับลูกค้า BeyondTrust แบบ On-premises: อัปเกรดเป็น Privileged Remote Access เวอร์ชัน 25.1.1 หรือใหม่กว่า

- ตรวจสอบให้แน่ใจว่าได้เปิดใช้งานการอัปเดตอัตโนมัติ (หากยังไม่ได้ดำเนินการ)

Long Term:

- ติดตามข่าวสารด้านความปลอดภัยและคำแนะนำจาก BeyondTrust อย่างต่อเนื่อง

- ประเมินและปรับปรุงมาตรการรักษาความปลอดภัยสำหรับซอฟต์แวร์เข้าถึงระยะไกลเป็นประจำ

- ดำเนินการทดสอบเจาะระบบ (penetration testing) หรือการตรวจสอบความปลอดภัยอย่างสม่ำเสมอสำหรับระบบที่ใช้ซอฟต์แวร์เหล่านี้

Share this content: