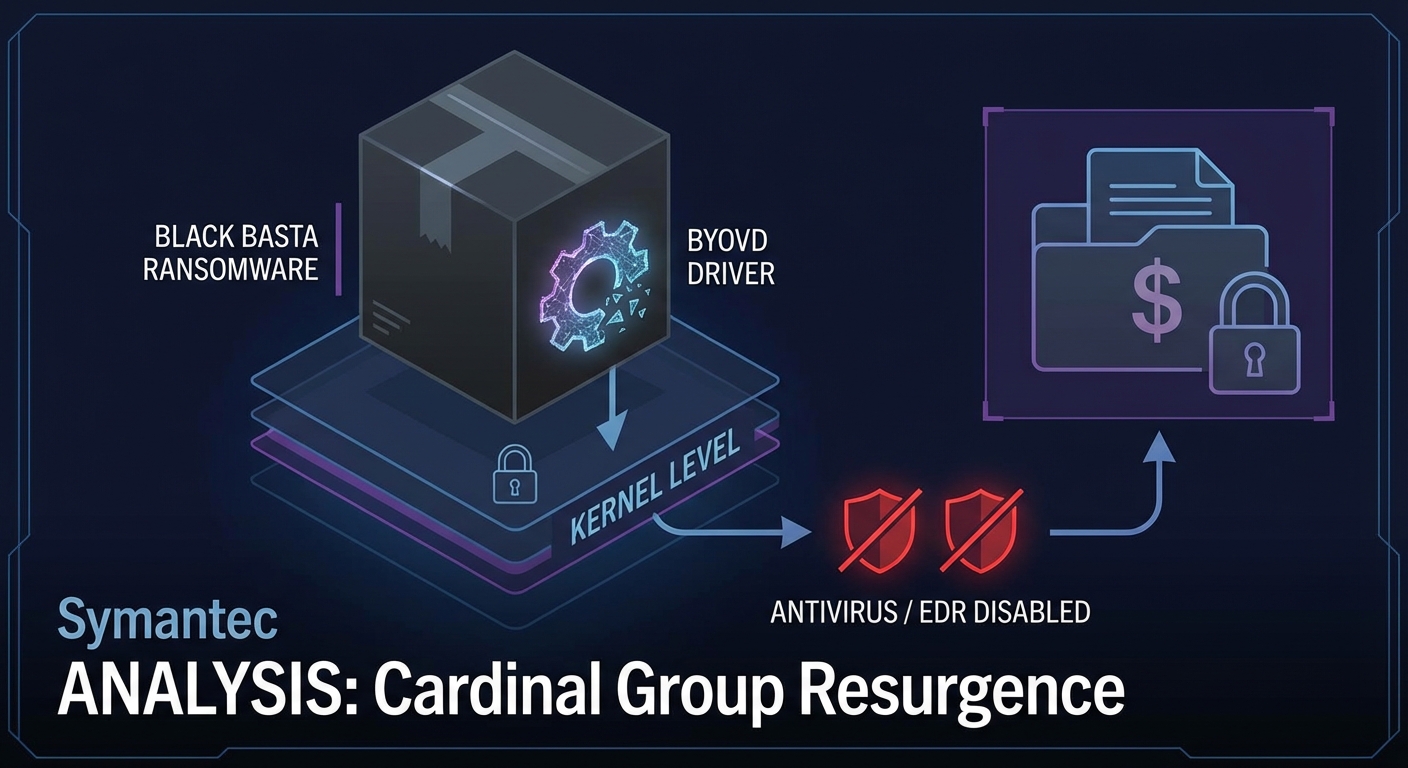

Black Basta Ransomware ได้นำกลยุทธ์ใหม่ที่ซับซ้อนยิ่งขึ้นมาใช้ โดยการฝังองค์ประกอบ “Bring Your Own Vulnerable Driver” (BYOVD) เข้าไปใน Payload ของ Ransomware โดยตรง ซึ่งช่วยให้ Ransomware สามารถปิดใช้งานซอฟต์แวร์รักษาความปลอดภัย เช่น Antivirus และเครื่องมือ EDR ในระดับ Kernel ก่อนที่จะเริ่มการเข้ารหัส ทำให้กระบวนการโจมตีรวดเร็วและมีประสิทธิภาพมากขึ้น วิธีการนี้ถูกระบุโดยนักวิเคราะห์ของ Symantec และบ่งชี้ถึงการกลับมาเคลื่อนไหวของกลุ่มอาชญากรรมไซเบอร์ Cardinal อีกครั้ง

Severity: วิกฤต

System Impact:

- ระบบปฏิบัติการ Windows (เป้าหมายหลัก)

- ซอฟต์แวร์รักษาความปลอดภัยปลายทาง (Antivirus, Endpoint Detection and Response – EDR) เช่น SophosHealth.exe, MsMpEng.exe

- ข้อมูลของเหยื่อ (ถูกเข้ารหัส)

Technical Attack Steps:

- Payload ของ Ransomware ถูกรันบนระบบของเหยื่อ

- Ransomware ทำการติดตั้งไดรเวอร์ Windows kernel-mode ที่มีช่องโหว่ ชื่อ NsecSoft NSecKrnl

- สร้างบริการ (service) เพื่อให้ไดรเวอร์ NsecSoft NSecKrnl ทำงาน

- ใช้ช่องโหว่ CVE-2025-68947 ในไดรเวอร์ NsecSoft NSecKrnl เพื่อยกระดับสิทธิ์ในการรันโค้ดด้วยสิทธิ์ระดับ Kernel

- ส่งคำขอควบคุม Input/Output (Input/Output Control requests) ที่เป็นอันตรายเพื่อหยุดการทำงานของเอเจนต์ความปลอดภัยต่างๆ เช่น Antivirus และ EDR

- เมื่อระบบป้องกันถูกปิดใช้งาน Ransomware จะทำการเข้ารหัสไฟล์บนระบบ และเพิ่มนามสกุล ‘.locked’ ให้กับไฟล์ที่ถูกเข้ารหัส

- มีข้อสังเกตว่าอาจมีการตรวจพบตัวโหลดที่ซ่อนอยู่ (side-loaded loader) บนเครือข่ายหลายสัปดาห์ก่อนหน้านี้ ซึ่งบ่งชี้ถึงช่วงเวลาการแฝงตัวที่ยาวนาน

Recommendations:

Short Term:

- ปรึกษา Symantec Protection Bulletin ล่าสุดสำหรับ Indicators of Compromise (IoCs) ที่อัปเดต

Long Term:

- ใช้กลยุทธ์การป้องกันเชิงลึก (defense-in-depth) ที่แข็งแกร่ง

- อัปเดตแพตช์ระบบอย่างสม่ำเสมอเพื่อปิดช่องโหว่

- ตรวจสอบกิจกรรมของไดรเวอร์ที่น่าสงสัยอย่างใกล้ชิด

- ปรับปรุงความสามารถของ EDR และ Antivirus เพื่อตรวจจับเทคนิค BYOVD

Source: https://cybersecuritynews.com/black-basta-ransomware-actors-embeds-byovd/

Share this content: