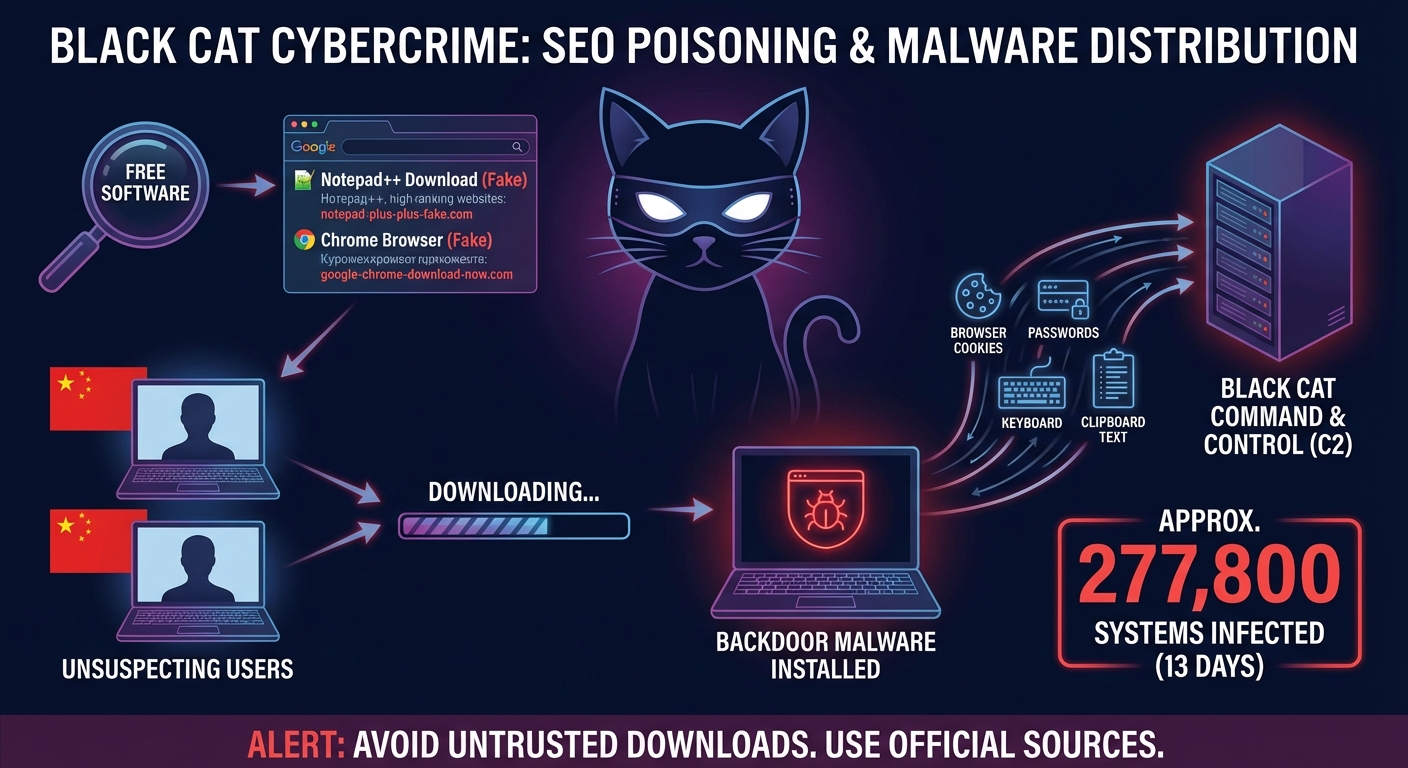

กลุ่มอาชญากรรมไซเบอร์ Black Cat ถูกระบุว่าอยู่เบื้องหลังแคมเปญ SEO Poisoning ที่ใช้เว็บไซต์ปลอมโฆษณาซอฟต์แวร์ยอดนิยมเพื่อหลอกให้ผู้ใช้ดาวน์โหลดมัลแวร์ Backdoor ที่สามารถขโมยข้อมูลสำคัญได้ แคมเปญนี้พุ่งเป้าไปที่ผู้ใช้ในประเทศจีน โดยใช้โดเมนปลอมที่เลียนแบบเว็บไซต์ดาวน์โหลดซอฟต์แวร์ เช่น Google Chrome และ Notepad++ เมื่อผู้ใช้ดาวน์โหลดและติดตั้งซอฟต์แวร์จากแหล่งที่ไม่น่าเชื่อถือ มัลแวร์จะถูกติดตั้งเพื่อขโมยข้อมูลเบราว์เซอร์, บันทึกการกดแป้นพิมพ์ และเนื้อหาในคลิปบอร์ด โดยมีระบบที่ถูกโจมตีประมาณ 277,800 เครื่องภายในช่วงเวลา 13 วัน

Severity: วิกฤต

System Impact:

- ผู้ใช้ที่ค้นหาและดาวน์โหลดซอฟต์แวร์ยอดนิยม

- ซอฟต์แวร์เป้าหมาย: Google Chrome, Notepad++, QQ International, iTools

- ระบบปฏิบัติการ Windows (เนื่องจากเป็นซอฟต์แวร์ที่กล่าวถึง)

- ข้อมูลส่วนบุคคล: ข้อมูลจากเว็บเบราว์เซอร์, การกดแป้นพิมพ์, เนื้อหาคลิปบอร์ด

- ภูมิภาคเป้าหมาย: ประเทศจีน

Technical Attack Steps:

- SEO Poisoning: กลุ่ม Black Cat ใช้เทคนิค SEO เพื่อดันเว็บไซต์ปลอมที่โฆษณาซอฟต์แวร์ยอดนิยมให้ขึ้นไปอยู่ในอันดับต้นๆ ของผลการค้นหาบน Search Engine (เช่น Microsoft Bing)

- Fake Software Downloads: ผู้ใช้ถูกหลอกให้เข้าชมเว็บไซต์ปลอม (เช่น “cn-notepadplusplus[.]com”) ที่เลียนแบบเว็บไซต์ดาวน์โหลดซอฟต์แวร์ที่ถูกต้อง

- Malicious Redirection: เมื่อผู้ใช้คลิกปุ่ม ‘ดาวน์โหลด’ บนเว็บไซต์ปลอม พวกเขาจะถูกเปลี่ยนเส้นทางไปยัง URL อื่นที่เลียนแบบ GitHub (เช่น “github.zh-cns[.]top”) เพื่อดาวน์โหลดไฟล์ ZIP ที่เป็นอันตราย

- Infection Chain: ไฟล์ ZIP ที่ดาวน์โหลดมาประกอบด้วยโปรแกรมติดตั้งที่สร้าง Shortcut บนเดสก์ท็อปของผู้ใช้ Shortcut นี้ทำหน้าที่เป็นจุดเริ่มต้นสำหรับการ Side-loading DLL ที่เป็นอันตราย

- Backdoor Launch: DLL ที่เป็นอันตรายจะเปิดใช้งาน Backdoor Trojan

- Command and Control (C2): Backdoor จะสร้างการเชื่อมต่อกับเซิร์ฟเวอร์ควบคุมระยะไกลที่ฮาร์ดโค้ดไว้ (เช่น “sbido[.]com:2869”)

- Data Theft: Backdoor จะถูกใช้เพื่อขโมยข้อมูลจากเว็บเบราว์เซอร์, บันทึกการกดแป้นพิมพ์ (Keylogging) และดึงเนื้อหาในคลิปบอร์ดจากคอมพิวเตอร์ที่ถูกบุกรุก

Recommendations:

Short Term:

- หลีกเลี่ยงการคลิกลิงก์จากแหล่งที่ไม่รู้จักหรือไม่น่าเชื่อถือ

- ดาวน์โหลดซอฟต์แวร์จากแหล่งที่เป็นทางการและน่าเชื่อถือเท่านั้น

- ตรวจสอบ URL ของเว็บไซต์อย่างละเอียดก่อนทำการดาวน์โหลด โดยเฉพาะโดเมนย่อยหรือตัวอักษรที่ผิดปกติ

Long Term:

- ติดตั้งและอัปเดตซอฟต์แวร์ป้องกันไวรัส/มัลแวร์บนอุปกรณ์อย่างสม่ำเสมอ

- ให้ความรู้แก่ผู้ใช้งานเกี่ยวกับการระบุแคมเปญ SEO Poisoning และ Phishing

- ใช้การกรองเว็บไซต์ (Web Filtering) เพื่อบล็อกโดเมนที่รู้จักว่าเป็นอันตราย

- อัปเดตระบบปฏิบัติการและแอปพลิเคชันทั้งหมดให้เป็นเวอร์ชันล่าสุดเพื่อแก้ไขช่องโหว่

- พิจารณาใช้โซลูชันความปลอดภัยของ Endpoint ที่แข็งแกร่ง (Endpoint Detection and Response – EDR)

Source: The Hacker News (https://thehackernews.com/2026/01/black-cat-behind-seo-poisoning-malware.html)

Share this content: