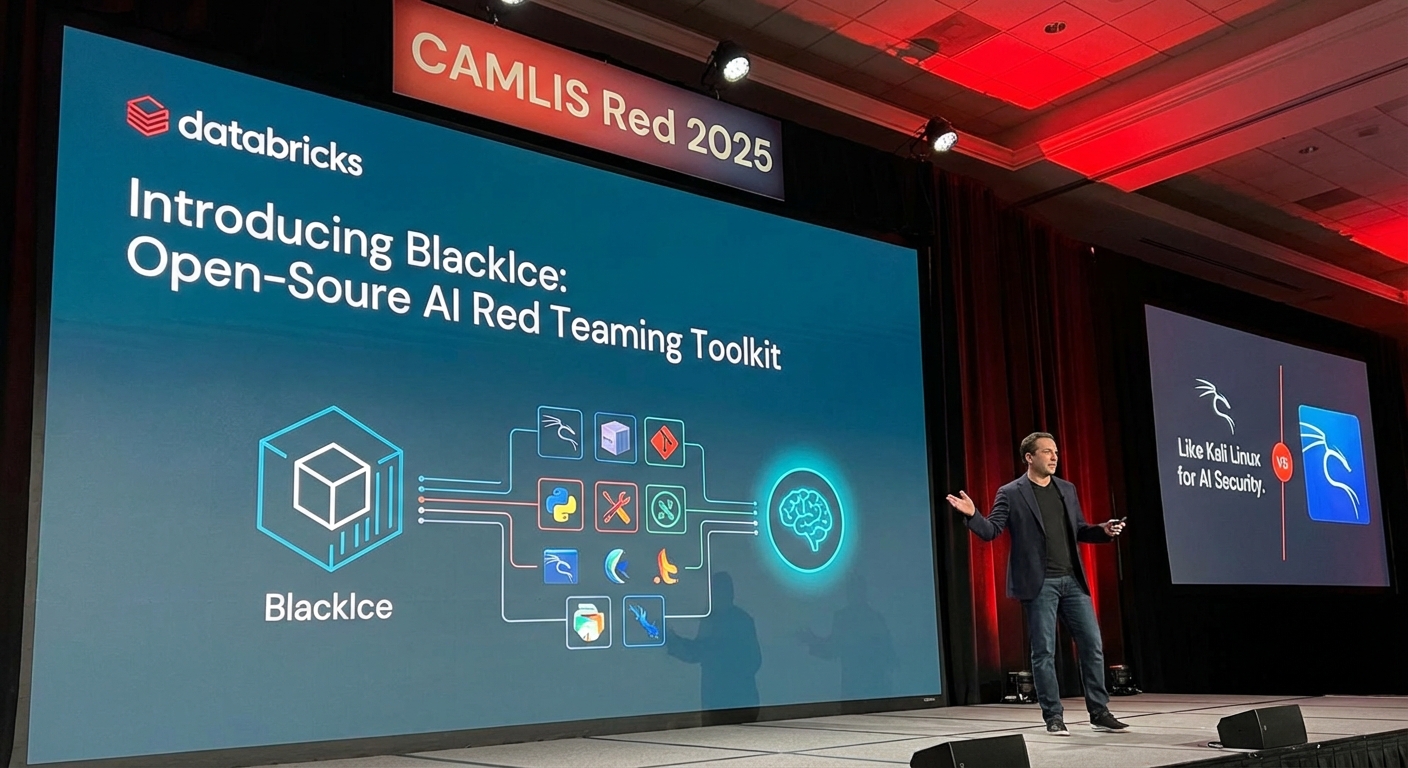

Databricks ได้ประกาศเปิดตัว BlackIce ซึ่งเป็นชุดเครื่องมือ Red Teaming แบบโอเพ่นซอร์สในรูปแบบคอนเทนเนอร์ ที่ออกแบบมาเพื่อปรับปรุงการทดสอบความปลอดภัยและ Red Teaming ของระบบ AI เครื่องมือนี้เปิดตัวครั้งแรกที่ CAMLIS Red 2025 โดยมีวัตถุประสงค์เพื่อแก้ปัญหาความซับซ้อนของเวอร์ชันซอฟต์แวร์และการตั้งค่าที่นักวิจัยด้านความปลอดภัยมักเผชิญในการประเมิน Large Language Models (LLMs) และระบบ Machine Learning (ML) BlackIce รวมเครื่องมือรักษาความปลอดภัยโอเพ่นซอร์สที่ใช้กันแพร่หลายถึง 14 รายการไว้ในสภาพแวดล้อม Docker เดียวที่สามารถทำซ้ำได้ เพื่อให้เป็นโซลูชันที่เทียบเคียงได้กับ “Kali Linux” แต่เน้นเฉพาะสำหรับภัยคุกคามด้าน AI

Severity: สูง

System Impact:

- ระบบ AI

- Large Language Models (LLMs)

- Machine Learning (ML) systems

- Databricks Model Serving endpoints

Technical Attack Steps:

- BlackIce ช่วยทดสอบเวกเตอร์การโจมตีทางไซเบอร์ที่ระบุในเฟรมเวิร์ก MITRE ATLAS และ DASF ซึ่งรวมถึง:

- Prompt Injection / Jailbreak (การฉีดพรอมต์ / การเจลเบรกโมเดล)

- Indirect Prompt Injection (การฉีดพรอมต์ทางอ้อม)

- LLM Data Leakage (การรั่วไหลของข้อมูลจาก LLM)

- Hallucination Detection (การตรวจจับการสร้างข้อมูลเท็จของโมเดล)

- Adversarial Evasion (CV/ML) (การหลบเลี่ยงโมเดลด้วยข้อมูลที่เป็นปรปักษ์ใน Computer Vision / Machine Learning)

- Supply Chain Safety (ความปลอดภัยของซัพพลายเชน AI)

Recommendations:

Short Term:

Long Term:

- ใช้ BlackIce ซึ่งเป็นชุดเครื่องมือโอเพ่นซอร์สแบบคอนเทนเนอร์ สำหรับการทดสอบความปลอดภัย AI และ Red Teaming ของระบบ LLM และ ML อย่างครอบคลุม

- นำโซลูชันแบบคอนเทนเนอร์ เช่น BlackIce มาใช้เพื่อแก้ปัญหาการจัดการ Dependency และความท้าทายในการตั้งค่าสภาพแวดล้อมในการวิจัยความปลอดภัย AI

- ผสานรวม BlackIce เข้ากับ Databricks workspaces ผ่าน Databricks Container Services เพื่อการประเมินความปลอดภัย AI ที่มีประสิทธิภาพ

- ใช้ประโยชน์จากความสามารถของเครื่องมือในการทดสอบตามเฟรมเวิร์กความเสี่ยงที่กำหนด เช่น MITRE ATLAS และ DASF ซึ่งครอบคลุมถึงการฉีดพรอมต์ การรั่วไหลของข้อมูล การสร้างข้อมูลเท็จของโมเดล การหลบเลี่ยงด้วยข้อมูลที่เป็นปรปักษ์ และช่องโหว่ในซัพพลายเชน

Source: https://cybersecuritynews.com/blackice-red-teaming-toolkit/

Share this content: