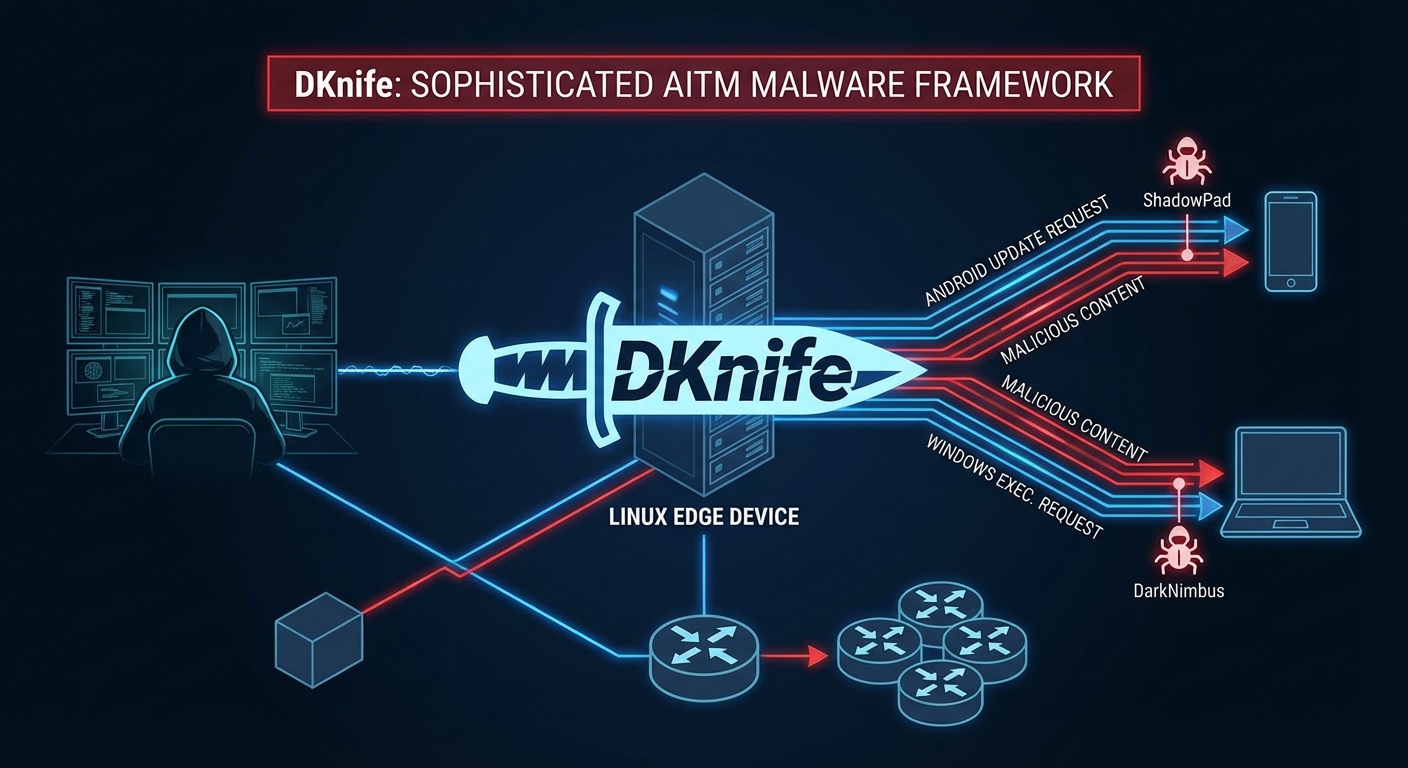

ข่าวนี้เปิดเผยถึง DKnife ซึ่งเป็นเฟรมเวิร์กมัลแวร์โจมตีแบบ Adversary-in-the-Middle (AitM) ที่ซับซ้อน เชื่อมโยงกับกลุ่มแฮกเกอร์ในจีน โดยมุ่งเป้าไปที่เราเตอร์และอุปกรณ์ Edge ที่ใช้ Linux มัลแวร์นี้สามารถเข้าควบคุมเกตเวย์เครือข่าย สร้างการเฝ้าระวังระยะยาว และปรับเปลี่ยนทราฟฟิกได้ DKnife ตรวจจับและสกัดกั้นคำขออัปเดตซอฟต์แวร์ เช่น แอป Android หรือไฟล์ปฏิบัติการ Windows เพื่อแทนที่ด้วยเนื้อหาที่เป็นอันตรายที่โฮสต์บนเครือข่ายเสมือนภายใน ซึ่งนำไปสู่การติดตั้งแบ็คดอร์อย่าง ShadowPad หรือ DarkNimbus บนอุปกรณ์ปลายทาง การโจมตีนี้ยังสามารถขัดขวางผลิตภัณฑ์แอนตี้ไวรัสและเก็บข้อมูลสำคัญของผู้ใช้ได้

Severity: วิกฤต

System Impact:

- Linux-based routers

- Edge devices

- อุปกรณ์ปลายทาง (เช่น อุปกรณ์ Android, คอมพิวเตอร์ Windows) ที่เชื่อมต่อกับเครือข่ายที่ถูกบุกรุก

- ผลิตภัณฑ์ Antivirus

Technical Attack Steps:

- กลุ่มแฮกเกอร์ที่เชื่อมโยงกับจีนทำการบุกรุกเราเตอร์และอุปกรณ์ Edge ที่ใช้ Linux

- DKnife ทำงานเป็นเฟรมเวิร์ก Adversary-in-the-Middle (AitM) โดยใช้ Deep Packet Inspection (DPI) เพื่อตรวจสอบทราฟฟิกเครือข่ายแบบเรียลไทม์

- มัลแวร์จะสกัดกั้นคำขออัปเดตซอฟต์แวร์ที่ถูกต้องตามกฎหมาย (เช่น Android APK หรือไฟล์ปฏิบัติการ Windows)

- DKnife ส่งการตอบสนองปลอมแปลงกลับไปยังอุปกรณ์ของเหยื่อ เพื่อเปลี่ยนเส้นทางการดาวน์โหลดไปยัง URL ที่เป็นอันตราย

- เนื้อหาที่เป็นอันตรายจะถูกโฮสต์บนเครือข่ายเสมือนภายในที่สร้างและจัดการโดยคอมโพเนนต์ `yitiji.bin` ของ DKnife

- กระบวนการนี้จะนำไปสู่การติดตั้งแบ็คดอร์ เช่น ShadowPad หรือ DarkNimbus บนอุปกรณ์ปลายทางของเหยื่อ

- มัลแวร์สามารถขัดขวางการทำงานของผลิตภัณฑ์แอนตี้ไวรัสและเก็บข้อมูลสำคัญของผู้ใช้ เช่น ข้อมูลประจำตัวและตัวระบุอุปกรณ์

Recommendations:

Short Term:

- อัปเดตเฟิร์มแวร์และแพตช์ความปลอดภัยของเราเตอร์และอุปกรณ์ Edge ที่ใช้ Linux ทันที เพื่อปิดช่องโหว่ที่ทราบ

- ใช้รหัสผ่านที่แข็งแกร่งและไม่ซ้ำกันสำหรับบัญชีผู้ดูแลระบบบนอุปกรณ์เครือข่ายทั้งหมด และเปิดใช้งานการยืนยันตัวตนแบบหลายปัจจัย (MFA) หากเป็นไปได้

- แยกส่วนเครือข่าย (Network Segmentation) เพื่อจำกัดการเข้าถึงและความเสียหายที่อาจเกิดขึ้นหากมีการบุกรุกเกิดขึ้น

- ตรวจสอบทราฟฟิกเครือข่ายอย่างใกล้ชิดเพื่อหาความผิดปกติหรือพฤติกรรม AitM ที่อาจบ่งชี้ถึงการบุกรุก

- ดำเนินการสแกนอุปกรณ์ปลายทางทั้งหมดที่เชื่อมต่อกับเครือข่ายเพื่อตรวจหาแบ็คดอร์หรือมัลแวร์ที่อาจถูกติดตั้ง

Long Term:

- นำสถาปัตยกรรม Zero Trust มาใช้ เพื่อยืนยันตัวตนทุกผู้ใช้และอุปกรณ์ก่อนอนุญาตให้เข้าถึงทรัพยากร

- ดำเนินการตรวจสอบความปลอดภัยและการประเมินช่องโหว่ (Vulnerability Assessments) อย่างสม่ำเสมอสำหรับอุปกรณ์และโครงสร้างพื้นฐานทั้งหมด

- ให้การฝึกอบรมด้านความตระหนักรู้ด้านความปลอดภัยแก่พนักงานและผู้ใช้เกี่ยวกับความเสี่ยงของการดาวน์โหลดซอฟต์แวร์จากแหล่งที่ไม่น่าเชื่อถือและวิธีการระบุการหลอกลวงแบบฟิชชิ่ง

- ติดตั้งโซลูชันการตรวจจับและตอบสนองภัยคุกคามขั้นสูง (Network Detection and Response – NDR และ Endpoint Detection and Response – EDR) เพื่อการตรวจจับและตอบสนองต่อภัยคุกคามที่รวดเร็ว

- พิจารณาใช้ VPNs หรือเทคนิคการเข้ารหัสทราฟฟิกอื่น ๆ เพื่อป้องกันการโจมตีแบบ Adversary-in-the-Middle

Source: https://cybersecuritynews.com/china-nexus-hackers-hijacking-linux-based-devices/

Share this content: