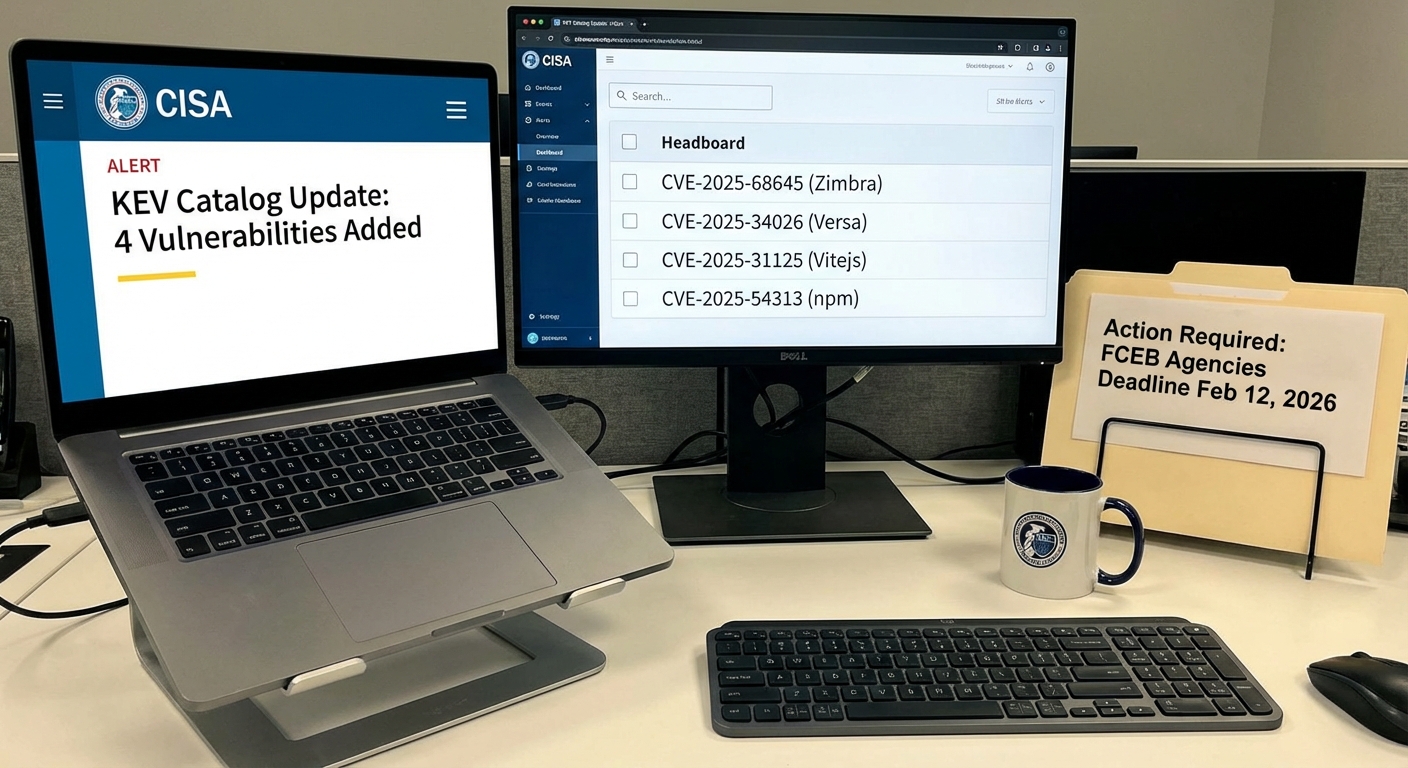

CISA ได้เพิ่มช่องโหว่ด้านความปลอดภัย 4 รายการลงในแค็ตตาล็อก Known Exploited Vulnerabilities (KEV) โดยมีหลักฐานการถูกใช้ประโยชน์จริง โดยช่องโหว่เหล่านี้รวมถึงช่องโหว่การรวมไฟล์ระยะไกลใน Synacor Zimbra Collaboration Suite (CVE-2025-68645), การบายพาสการตรวจสอบสิทธิ์ใน Versa Concerto SD-WAN (CVE-2025-34026), ช่องโหว่การควบคุมการเข้าถึงที่ไม่เหมาะสมใน Vite Vitejs (CVE-2025-31125) และช่องโหว่โค้ดที่เป็นอันตรายที่ฝังอยู่ในแพ็คเกจ npm หลายรายการ รวมถึง eslint-config-prettier (CVE-2025-54313) การอัปเดตนี้กำหนดให้หน่วยงานรัฐบาลกลางของสหรัฐฯ (FCEB) ต้องดำเนินการแก้ไขภายในวันที่ 12 กุมภาพันธ์ 2026 เพื่อป้องกันภัยคุกคามที่กำลังดำเนินอยู่

Severity: วิกฤต

System Impact:

- Synacor Zimbra Collaboration Suite (ZCS)

- Versa Concerto SD-WAN orchestration platform

- Vite Vitejs

- npm packages: eslint-config-prettier, eslint-plugin-prettier, synckit, @pkgr/core, napi-postinstall, got-fetch, is

Technical Attack Steps:

- **CVE-2025-68645 (Synacor Zimbra):** ผู้โจมตีสามารถสร้างคำขอไปยัง “/h/rest” endpoint เพื่อรวมไฟล์ที่กำหนดเองจากไดเรกทอรี WebRoot โดยไม่ต้องมีการตรวจสอบสิทธิ์

- **CVE-2025-34026 (Versa Concerto):** ผู้โจมตีใช้ช่องโหว่การบายพาสการตรวจสอบสิทธิ์เพื่อเข้าถึง administrative endpoints

- **CVE-2025-31125 (Vite Vitejs):** ผู้โจมตีใช้ช่องโหว่การควบคุมการเข้าถึงที่ไม่เหมาะสม เพื่อเรียกเนื้อหาของไฟล์ที่กำหนดเองกลับไปยังเบราว์เซอร์โดยใช้พารามิเตอร์ ?inline&import หรือ ?raw?import

- **CVE-2025-54313 (npm packages):** ผู้โจมตีดำเนินการโจมตีแบบ Supply Chain โดยการส่งลิงก์ฟิชชิ่งไปยังผู้ดูแลแพ็คเกจ npm เพื่อขโมยข้อมูลประจำตัว จากนั้นจึงเผยแพร่แพ็คเกจเวอร์ชันที่มีมัลแวร์ที่ฝัง “Scavenger Loader” ซึ่งออกแบบมาเพื่อขโมยข้อมูล

Recommendations:

Short Term:

- หน่วยงานรัฐบาลกลางของสหรัฐฯ (FCEB) ต้องประยุกต์ใช้การแก้ไขช่องโหว่ที่จำเป็นทั้งหมดภายในวันที่ 12 กุมภาพันธ์ 2026 ตาม Binding Operational Directive (BOD) 22-01

- อัปเดต Synacor Zimbra Collaboration Suite เป็นเวอร์ชัน 10.1.13 หรือสูงกว่า เพื่อแก้ไข CVE-2025-68645

- อัปเดต Versa Concerto SD-WAN orchestration platform เป็นเวอร์ชัน 12.2.1 GA หรือสูงกว่า เพื่อแก้ไข CVE-2025-34026

- อัปเดต Vite Vitejs เป็นเวอร์ชัน 6.2.4, 6.1.3, 6.0.13, 5.4.16, หรือ 4.5.11 หรือสูงกว่า เพื่อแก้ไข CVE-2025-31125

- ผู้ใช้งาน npm packages ที่ได้รับผลกระทบ (eslint-config-prettier, eslint-plugin-prettier, synckit, @pkgr/core, napi-postinstall, got-fetch, is) ควรตรวจสอบและอัปเดตเป็นเวอร์ชันที่ปลอดภัยที่สุด

Long Term:

- องค์กรควรกำหนดนโยบายและขั้นตอนการจัดการช่องโหว่ที่เข้มงวด โดยเฉพาะสำหรับช่องโหว่ที่ถูกใช้ประโยชน์จริง

- เสริมสร้างความตระหนักรู้ด้านความปลอดภัยให้แก่บุคลากรเพื่อป้องกันการโจมตีแบบฟิชชิ่งและ Supply Chain Attack

- นำมาตรการตรวจสอบและอนุมัติโค้ด (code review) และแพ็คเกจจากภายนอกมาใช้ในการพัฒนาซอฟต์แวร์

- ตรวจสอบแค็ตตาล็อก CISA KEV อย่างสม่ำเสมอเพื่อรับทราบช่องโหว่ที่ถูกใช้ประโยชน์และดำเนินการแก้ไขโดยทันที

- ใช้โซลูชันการตรวจจับและป้องกันมัลแวร์ (EDR/XDR) เพื่อตรวจจับและบล็อกการทำงานของมัลแวร์ เช่น Scavenger Loader

Source: https://thehackernews.com/2026/01/cisa-updates-kev-catalog-with-four.html

Share this content: