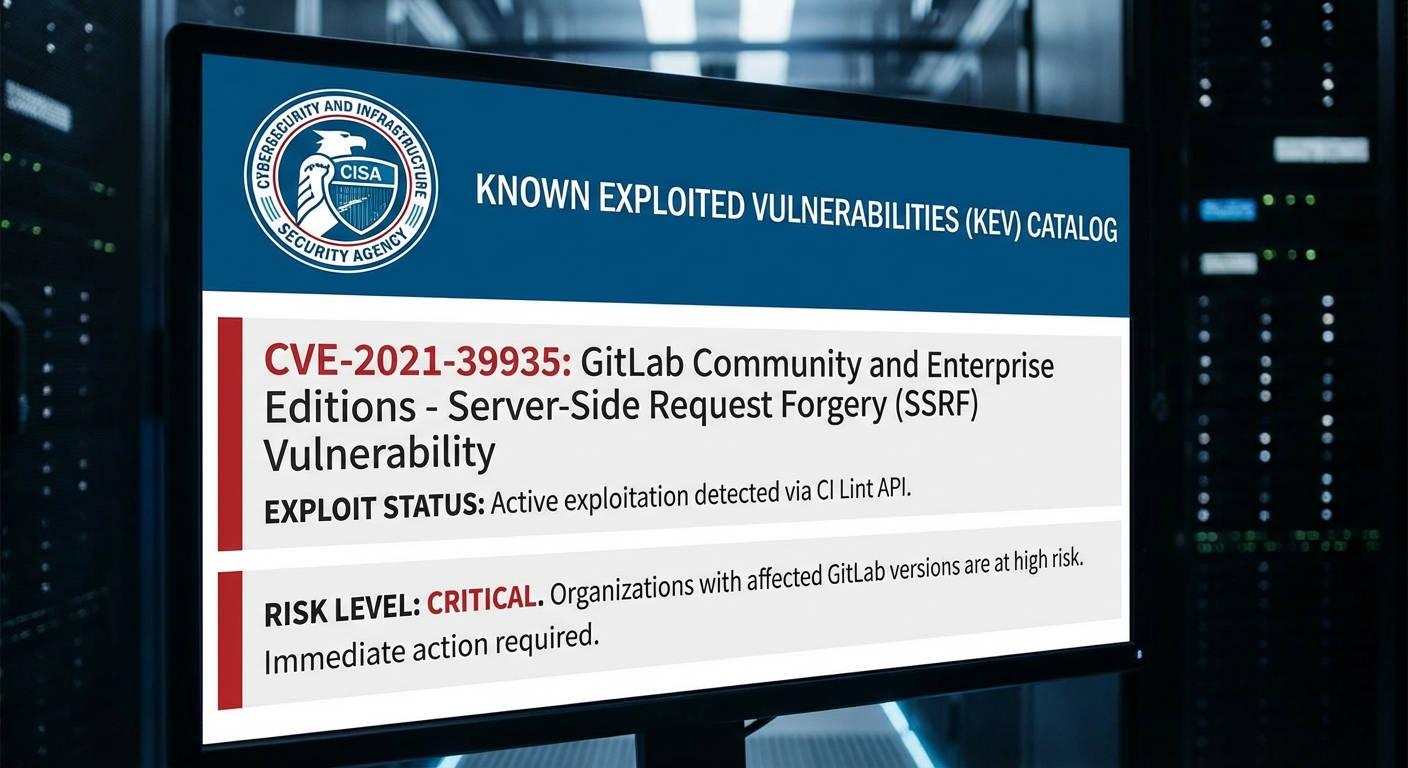

CISA ได้เพิ่มช่องโหว่ร้ายแรงของ GitLab (CVE-2021-39935) เข้าสู่รายการ Known Exploited Vulnerabilities (KEV) โดยแจ้งเตือนว่ามีการโจมตีจริงของช่องโหว่ Server-Side Request Forgery (SSRF) ใน GitLab Community และ Enterprise Editions ช่องโหว่นี้ถูกใช้ประโยชน์ผ่าน CI Lint API และเป็นความเสี่ยงสูงต่อองค์กรที่ใช้งาน GitLab เวอร์ชันที่ได้รับผลกระทบ

Severity: วิกฤต

System Impact:

- GitLab Community Edition

- GitLab Enterprise Edition

- CI Lint API ของ GitLab

- ระบบภายในและภายนอกที่ GitLab Server สามารถเข้าถึงได้

- เครือข่ายภายในองค์กร

- บริการ Cloud Metadata

- Internal APIs ที่ขาดการยืนยันตัวตน

- โครงสร้างพื้นฐานการพัฒนาที่สำคัญ (Development Infrastructure)

- Source Code Repositories

Technical Attack Steps:

- ผู้โจมตีใช้ประโยชน์จากช่องโหว่ Server-Side Request Forgery (SSRF) (CVE-2021-39935)

- การโจมตีดำเนินการผ่าน CI Lint API ของ GitLab

- ผู้โจมตีส่งคำขอ (requests) ที่สร้างขึ้นมาเป็นพิเศษจาก GitLab Server

- คำขอเหล่านี้สามารถหลีกเลี่ยงการควบคุมความปลอดภัยของเครือข่ายได้

- ทำให้ผู้โจมตีสามารถเข้าถึงทรัพยากรภายในองค์กรที่ปกติไม่สามารถเข้าถึงได้

- ผลลัพธ์ที่อาจเกิดขึ้นรวมถึงการสแกนเครือข่ายภายใน, การเข้าถึงข้อมูลที่ละเอียดอ่อนจากบริการ Cloud Metadata, หรือการโต้ตอบกับ Internal APIs ที่ไม่มีการยืนยันตัวตนที่เหมาะสม

Recommendations:

Short Term:

- ทำการแพตช์ช่องโหว่ด้านความปลอดภัยที่ GitLab จัดหาให้ทันที

- หากไม่สามารถแพตช์ได้ทันท่วงที ให้ใช้มาตรการแก้ไขชั่วคราว (workarounds) ที่ผู้จำหน่ายแนะนำ

- พิจารณาปิดการใช้งาน CI Lint API ชั่วคราวหากมีความจำเป็นเร่งด่วน

- ตรวจสอบบันทึกการเข้าถึง (access logs) ของ GitLab เพื่อหารูปแบบกิจกรรมที่น่าสงสัยทันที (เช่น คำขอ API ไปยัง CI Lint endpoint ที่ผิดปกติ หรือการเชื่อมต่อขาออกจาก GitLab Server ที่ไม่คาดคิด)

Long Term:

- เฝ้าระวังและวิเคราะห์บันทึกกิจกรรม (logs) ของ GitLab อย่างต่อเนื่องเพื่อตรวจจับความผิดปกติ

- เสริมสร้างการควบคุมการเข้าถึงและทำการแบ่งส่วนเครือข่าย (Network Segmentation) เพื่อลดผลกระทบของการโจมตี

- พิจารณาการใช้การยืนยันตัวตนที่แข็งแกร่ง (Strong Authentication) สำหรับ Internal APIs และบริการภายใน

- ดำเนินการบริหารจัดการช่องโหว่ (Vulnerability Management) และอัปเดตระบบเป็นประจำ

Source: CybersecurityNews.com

Share this content: