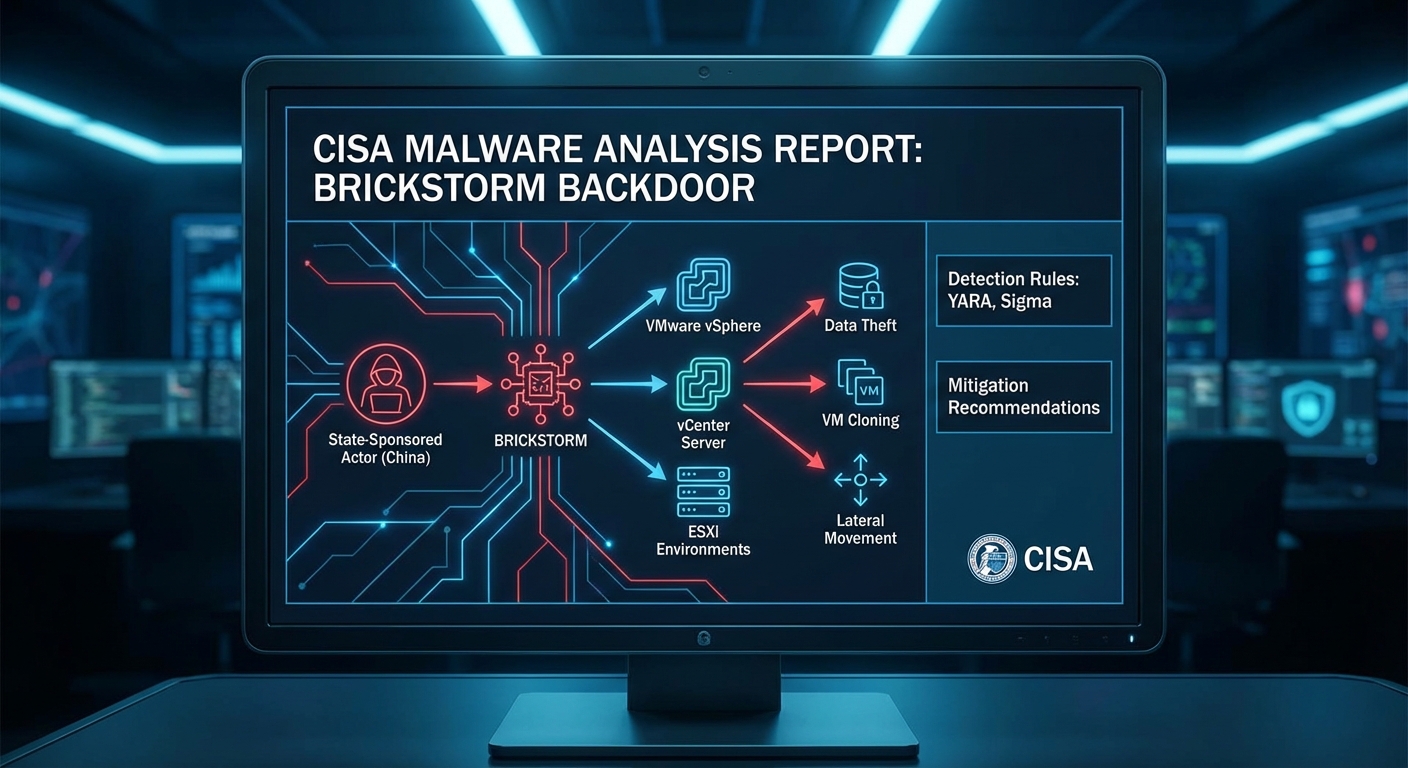

หน่วยงาน Cybersecurity and Infrastructure Security Agency (CISA) ได้ออกรายงานวิเคราะห์มัลแวร์เกี่ยวกับ BRICKSTORM ซึ่งเป็นแบ็คดอร์ขั้นสูงที่เชื่อมโยงกับการปฏิบัติการทางไซเบอร์ที่ได้รับการสนับสนุนจากรัฐบาลจีน มัลแวร์นี้มุ่งเป้าไปที่แพลตฟอร์ม VMware vSphere โดยเฉพาะเซิร์ฟเวอร์ vCenter และสภาพแวดล้อม ESXi เพื่อให้ผู้โจมตีสามารถเข้าถึงระบบที่ถูกบุกรุกได้อย่างยาวนานและไม่ถูกตรวจจับ BRICKSTORM สามารถขโมยข้อมูลที่ละเอียดอ่อน โคลนเครื่องเสมือน และเคลื่อนย้ายภายในเครือข่ายได้ รายงานนี้ยังให้กฎ YARA และ Sigma เพื่อช่วยในการตรวจจับและแนะนำมาตรการป้องกันแก่องค์กรต่างๆ

Severity: วิกฤต

System Impact:

- แพลตฟอร์ม VMware vSphere

- เซิร์ฟเวอร์ VMware vCenter

- สภาพแวดล้อม ESXi

- เว็บเซิร์ฟเวอร์ (จุดเข้าถึงเริ่มต้น)

- Domain controllers

- เซิร์ฟเวอร์ Active Directory Federation Services (ADFS)

Technical Attack Steps:

- การเข้าถึงเริ่มต้น: ผู้โจมตีเข้าถึงผ่านเว็บเซิร์ฟเวอร์ที่ถูกบุกรุกซึ่งอยู่ในเขตปลอดทหาร (DMZ)

- การเคลื่อนย้ายภายใน: ใช้ข้อมูลประจำตัวบัญชีบริการที่ถูกขโมยและการเชื่อมต่อ Remote Desktop Protocol (RDP) เพื่อเคลื่อนย้ายภายในเครือข่าย

- การอัปโหลดมัลแวร์: อัปโหลดมัลแวร์ไปยังเซิร์ฟเวอร์ VMware vCenter

- การติดตั้ง: ติดตั้งตัวเองในไดเรกทอรีระบบ เช่น `/etc/sysconfig/` และแก้ไขสคริปต์เริ่มต้นเพื่อทำงานระหว่างการบูตระบบ

- การคงอยู่: มีความสามารถในการตรวจสอบตัวเอง หากมัลแวร์หยุดทำงานจะติดตั้งและเริ่มต้นใหม่โดยอัตโนมัติจากพาธไฟล์ที่กำหนดไว้ล่วงหน้า

- การสื่อสาร C2: สร้างการเชื่อมต่อที่เข้ารหัสกับเซิร์ฟเวอร์ Command-and-Control (C2) โดยใช้ DNS-over-HTTPS ผ่าน Public Resolvers ที่ถูกต้องตามกฎหมาย (Cloudflare, Google, Quad9) เพื่อซ่อนทราฟฟิกที่เป็นอันตราย

- การควบคุมและการทำงาน: การเชื่อมต่อจะอัปเกรดเป็นเซสชัน WebSocket ที่ปลอดภัยพร้อมการเข้ารหัสหลายชั้น ทำให้ผู้โจมตีสามารถเข้าถึง Command-line แบบโต้ตอบ เรียกดูระบบไฟล์ อัปโหลด/ดาวน์โหลดไฟล์ และสร้าง SOCKS proxies สำหรับการเคลื่อนย้ายภายใน

Recommendations:

Short Term:

- รายงานการตรวจจับ BRICKSTORM ให้กับ CISA ทันที

- ใช้มาตรการบรรเทาผลกระทบที่แนะนำทันที

- อัปเกรดเซิร์ฟเวอร์ VMware vSphere

- ใช้การแบ่งส่วนเครือข่าย (Network Segmentation)

- บล็อกผู้ให้บริการ DNS-over-HTTPS ที่ไม่ได้รับอนุญาต

Long Term:

- ใช้การตรวจสอบที่แข็งแกร่งสำหรับสภาพแวดล้อมเสมือนจริง

- ตรวจสอบและสอบทานการควบคุมการเข้าถึงเป็นประจำ โดยเฉพาะสำหรับบัญชีบริการ

- เสริมความแข็งแกร่งของการตรวจจับและตอบสนองที่ Endpoint (EDR) ในสภาพแวดล้อมเสมือนจริง

- ดำเนินการประเมินความปลอดภัยและการทดสอบเจาะระบบเป็นประจำ

Source: https://cybersecuritynews.com/cisa-releases-brickstorm-malware-report/

Share this content: