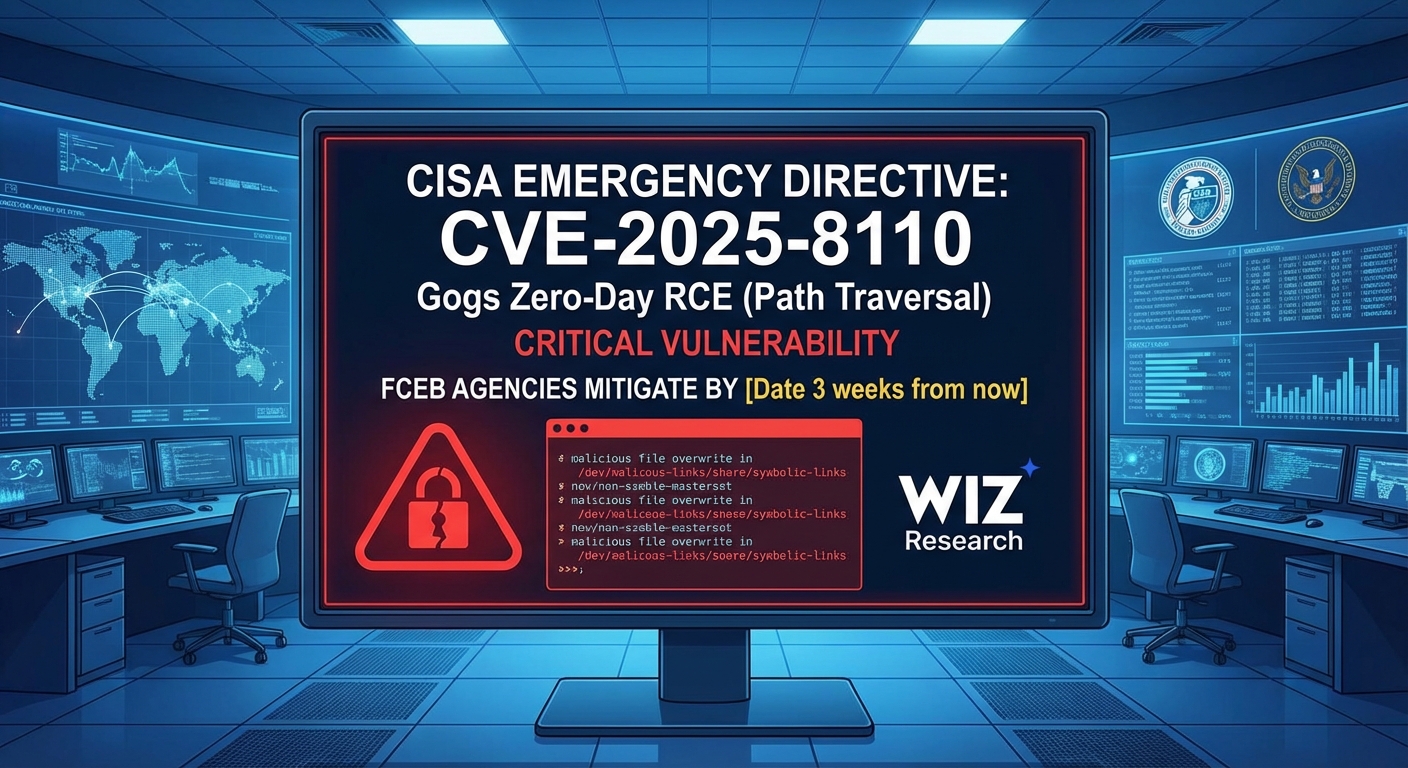

CISA (U.S. Cybersecurity and Infrastructure Security Agency) ได้ออกคำสั่งให้หน่วยงานรัฐบาลสหรัฐฯ ดำเนินการรักษาความปลอดภัยระบบของตนจากช่องโหว่ Gogs ที่มีความรุนแรงสูง (CVE-2025-8110) ซึ่งถูกนำไปใช้ในการโจมตีแบบ Zero-Day ช่องโหว่นี้เป็นปัญหา Remote Code Execution (RCE) ที่เกิดจากจุดอ่อน Path Traversal ใน PutContents API ของ Gogs ทำให้ผู้โจมตีสามารถเขียนทับไฟล์นอก Repository ผ่าน Symbolic Link และสามารถรันคำสั่งโดยพลการบนระบบเป้าหมายได้ Wiz Research เป็นผู้ค้นพบช่องโหว่นี้และรายงานไปยังผู้ดูแล Gogs ซึ่งมีการปล่อยแพตช์แก้ไขแล้ว แต่ก็พบการโจมตีแบบ Zero-Day ระลอกสองในภายหลัง CISA จึงสั่งให้หน่วยงาน Federal Civilian Executive Branch (FCEB) ดำเนินการแก้ไขภายในสามสัปดาห์

Severity: สูง

System Impact:

- ระบบ Gogs (Open-source code hosting solution)

- หน่วยงานภาครัฐของสหรัฐอเมริกา (Federal Civilian Executive Branch – FCEB agencies)

- เซิร์ฟเวอร์ Gogs ที่เชื่อมต่ออินเทอร์เน็ต

Technical Attack Steps:

- ผู้โจมตีใช้ช่องโหว่ Remote Code Execution (RCE) ที่เกิดจากจุดอ่อน Path Traversal ใน PutContents API ของ Gogs (CVE-2025-8110)

- ผู้โจมตีที่ผ่านการยืนยันตัวตนสามารถบายพาสการป้องกันช่องโหว่ RCE ก่อนหน้า (CVE-2024-55947)

- สร้าง Repository ที่มี Symbolic Link ชี้ไปยังไฟล์ระบบที่ละเอียดอ่อน

- เขียนข้อมูลผ่าน Symbolic Link โดยใช้ PutContents API เพื่อเขียนทับไฟล์นอก Repository

- เขียนทับไฟล์การกำหนดค่า Git โดยเฉพาะการตั้งค่า sshCommand เพื่อบังคับให้ระบบเป้าหมายรันคำสั่งตามอำเภอใจ

Recommendations:

Short Term:

- ติดตั้งแพตช์สำหรับช่องโหว่ CVE-2025-8110 โดยทันทีตามคำแนะนำของผู้ขาย (โดยเฉพาะภายในวันที่ 2 กุมภาพันธ์ 2026 สำหรับหน่วยงาน FCEB)

- ปิดการตั้งค่าการลงทะเบียนแบบเปิด (default open-registration setting) บน Gogs Server

- จำกัดการเข้าถึงเซิร์ฟเวอร์ Gogs โดยใช้ VPN หรือการสร้างรายการอนุญาต (allow list)

- ตรวจสอบการใช้งาน PutContents API ที่น่าสงสัย และ Repository ที่มีชื่อสุ่มแปดตัวอักษรเพื่อหาสัญญาณการถูกบุกรุก

Long Term:

- ปฏิบัติตามคำแนะนำ BOD 22-01 ของ CISA สำหรับบริการคลาวด์ที่เกี่ยวข้อง

- พิจารณาหยุดใช้ผลิตภัณฑ์ Gogs หากไม่มีมาตรการแก้ไขที่เหมาะสมหรือมาตรการบรรเทาผลกระทบไม่เพียงพอ

Share this content: