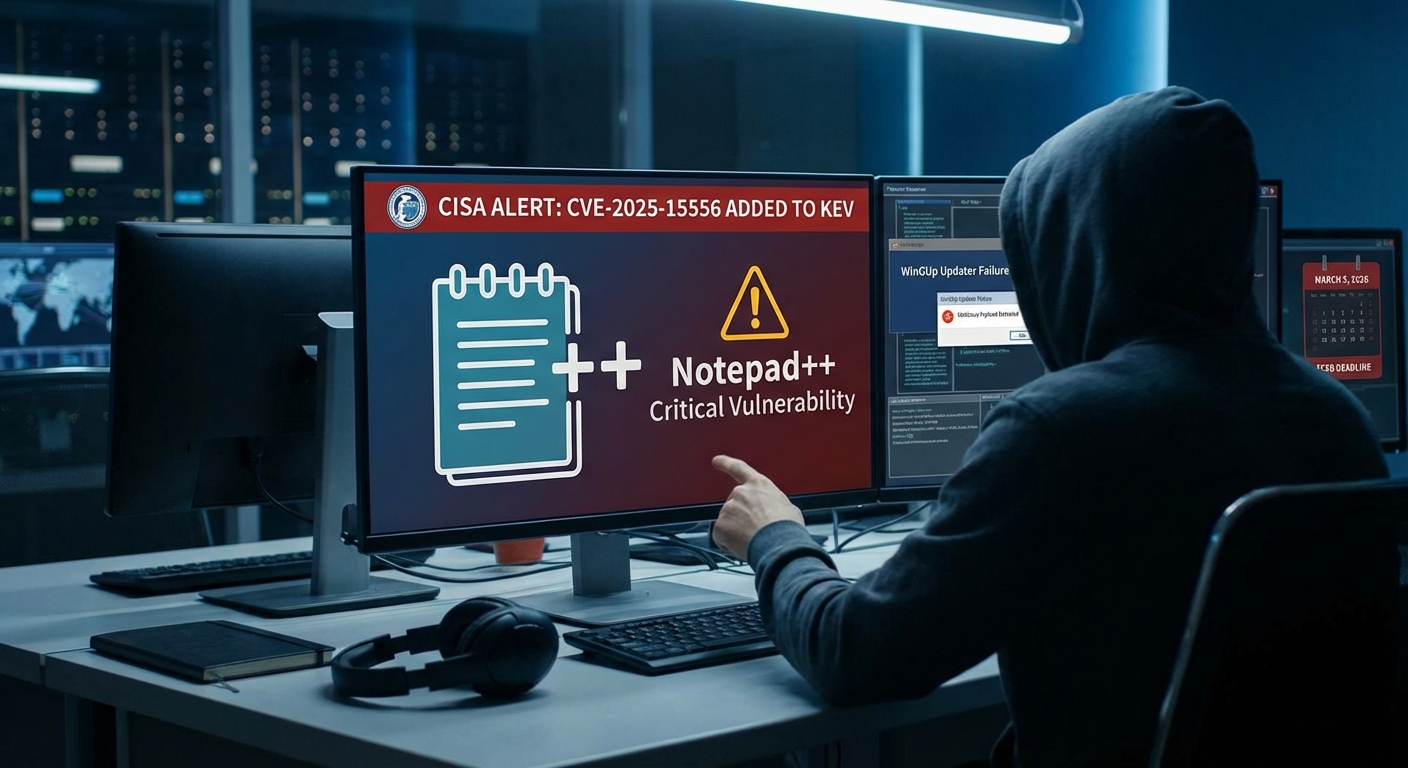

CISA ได้เพิ่ม CVE-2025-15556 เข้าสู่แคตตาล็อก Known Exploited Vulnerabilities (KEV) ซึ่งเน้นย้ำถึงการใช้ประโยชน์จากช่องโหว่การประมวลผลโค้ดที่สำคัญใน Notepad++ อย่างต่อเนื่อง Notepad++ เป็นโปรแกรมแก้ไขข้อความโอเพนซอร์สที่ได้รับความนิยมอย่างกว้างขวางในหมู่นักพัฒนาและผู้เชี่ยวชาญด้าน IT ช่องโหว่นี้ถูกเพิ่มเมื่อวันที่ 12 กุมภาพันธ์ 2026 โดยมีกำหนดเส้นตายการแก้ไขสำหรับหน่วยงานบริหารพลเรือนของรัฐบาลกลาง (FCEB) คือวันที่ 5 มีนาคม 2026 ช่องโหว่เกิดจาก WinGUp updater ล้มเหลวในการตรวจสอบความสมบูรณ์ของโค้ดที่ดาวน์โหลด ทำให้ผู้โจมตีสามารถดักจับหรือเปลี่ยนเส้นทางการรับส่งข้อมูลการอัปเดต เพื่อหลอกให้ผู้ใช้ติดตั้งเพย์โหลดที่เป็นอันตรายซึ่งจะรันโค้ดตามอำเภอใจด้วยสิทธิ์ระดับผู้ใช้

Severity: วิกฤต

System Impact:

- โปรแกรม Notepad++ (เวอร์ชัน 8.6 ถึง 8.8.8)

- ระบบปฏิบัติการ Windows

- สภาพแวดล้อมองค์กร

Technical Attack Steps:

- WinGUp updater ล้มเหลวในการตรวจสอบความสมบูรณ์ของโค้ดที่ดาวน์โหลด

- ผู้โจมตีสามารถดักจับหรือเปลี่ยนเส้นทางการรับส่งข้อมูลการอัปเดต (Man-in-the-Middle – MitM attack)

- หลอกผู้ใช้ให้ติดตั้งเพย์โหลดที่เป็นอันตรายผ่านโปรแกรมติดตั้งที่ถูกดัดแปลง

- รันโค้ดตามอำเภอใจด้วยสิทธิ์ระดับผู้ใช้บนระบบที่ถูกโจมตี

Recommendations:

Short Term:

- อัปเดต Notepad++ เป็นเวอร์ชัน 8.8.9 หรือใหม่กว่าทันที

- สแกนหา Notepad++ เวอร์ชันเก่าบนเครื่องปลายทาง (endpoints) และอัปเดต

- ปิดใช้งาน WinGUp ชั่วคราวจนกว่าจะมีการอัปเดตหรือมีการยืนยันความปลอดภัย

Long Term:

- บังคับใช้การแบ่งส่วนเครือข่าย (network segmentation) เพื่อป้องกันช่องทางโจมตีแบบ MitM

- เปิดใช้งานการแจ้งเตือนการอัปเดตและตรวจสอบความถูกต้องของแพ็คเกจการอัปเดตเสมอ

- ตรวจสอบไฟล์ที่ดาวน์โหลดเทียบกับค่า SHA-256 อย่างเป็นทางการจาก notepad-plus-plus.org

Source: https://cybersecuritynews.com/notepad-code-execution-vulnerability/

Share this content: