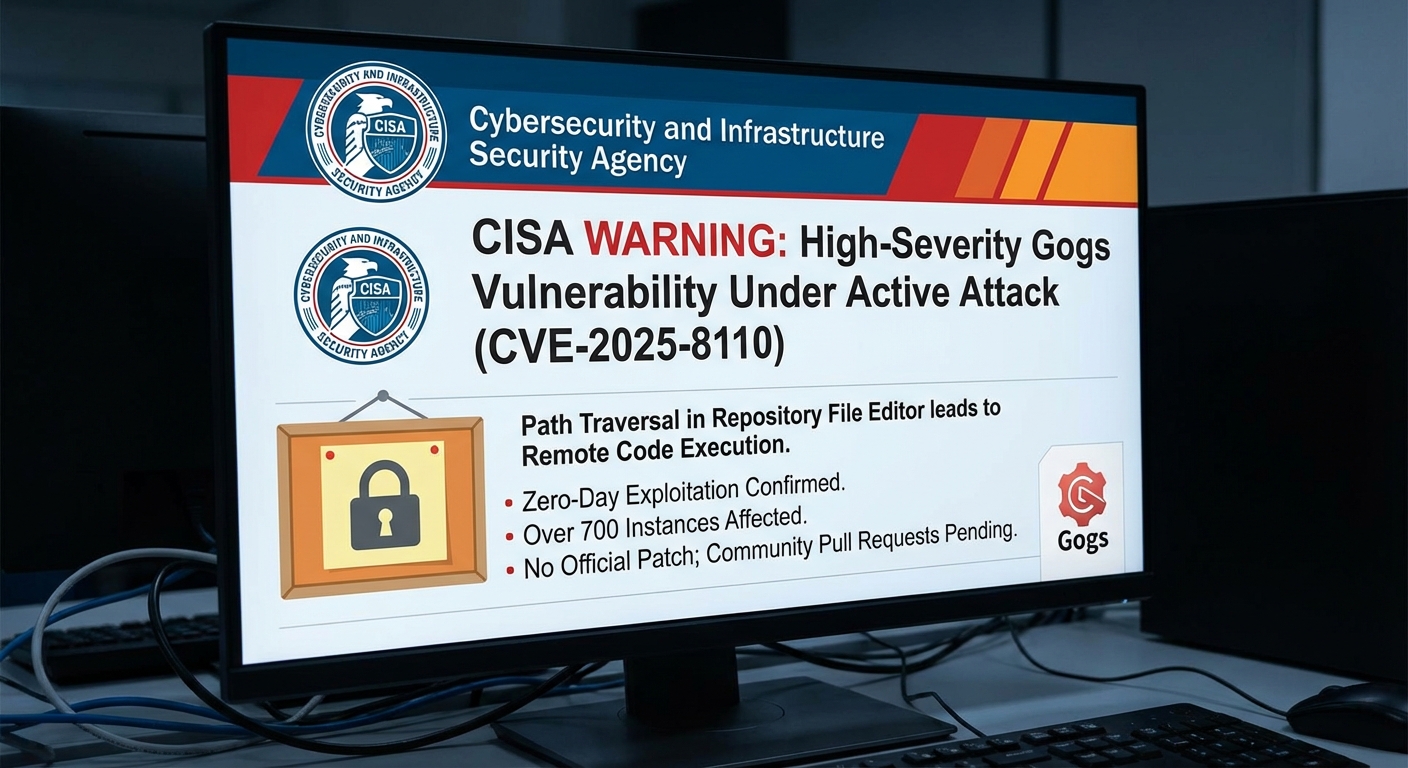

หน่วยงาน Cybersecurity and Infrastructure Security Agency (CISA) ของสหรัฐอเมริกาได้ออกคำเตือนเกี่ยวกับการใช้ช่องโหว่ความปลอดภัยที่มีความรุนแรงสูงใน Gogs (บริการ Git แบบโอเพนซอร์ส) ซึ่งกำลังถูกโจมตีอยู่ในปัจจุบัน ช่องโหว่นี้ (CVE-2025-8110, CVSS score: 8.7) เป็นปัญหา Path Traversal ในส่วนของตัวแก้ไขไฟล์ใน repository ซึ่งอาจนำไปสู่การเรียกใช้โค้ดจากระยะไกล (Remote Code Execution) โดยนักวิจัยพบว่ามีการใช้ช่องโหว่นี้ในการโจมตีแบบ Zero-day และมี Gogs instances อย่างน้อย 700 รายการถูกโจมตีแล้ว ขณะนี้ยังไม่มีแพตช์อย่างเป็นทางการ แต่มี pull requests ที่กำลังดำเนินการแก้ไขอยู่

Severity: สูง

System Impact:

- Gogs (บริการ Git แบบโอเพนซอร์ส)

- ระบบปฏิบัติการที่รองรับ Gogs

- ไฟล์การกำหนดค่า Git (โดยเฉพาะการตั้งค่า sshCommand)

- หน่วยงานราชการพลเรือนของรัฐบาลกลาง (FCEB) ของสหรัฐอเมริกา

Technical Attack Steps:

- ผู้โจมตีสร้าง Git repository

- คอมมิต Symbolic Link ที่ชี้ไปยังเป้าหมายที่มีความสำคัญ

- ใช้ API PutContents เพื่อเขียนข้อมูลลงใน Symlink

- การกระทำนี้ทำให้ระบบปฏิบัติการเขียนทับไฟล์เป้าหมายนอก repository (เช่น การตั้งค่า sshCommand ในไฟล์การกำหนดค่า Git)

- ส่งผลให้ผู้โจมตีได้รับสิทธิ์ในการเรียกใช้โค้ด

Recommendations:

Short Term:

- ปิดการตั้งค่าการลงทะเบียนแบบเปิดใช้งานเริ่มต้น (default open-registration) ใน Gogs

- จำกัดการเข้าถึงเซิร์ฟเวอร์ Gogs โดยใช้ VPN หรือ Allow-list

- หน่วยงาน FCEB ต้องใช้มาตรการบรรเทาผลกระทบที่จำเป็นภายในวันที่ 2 กุมภาพันธ์ 2026

Long Term:

- เฝ้าระวังและติดตั้งแพตช์อย่างเป็นทางการจาก Gogs ทันทีที่มีการเผยแพร่

Source: https://thehackernews.com/2026/01/cisa-warns-of-active-exploitation-of.html

Share this content: