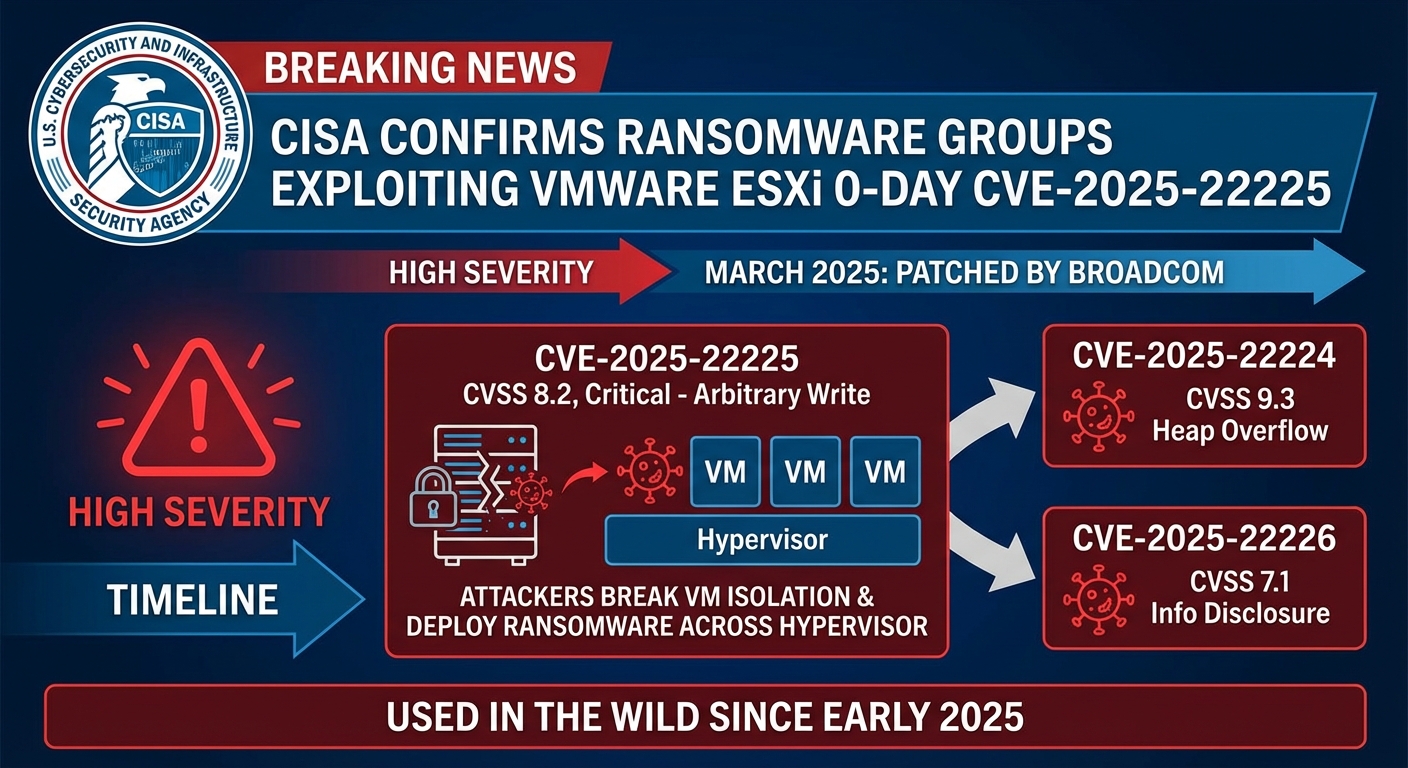

CISA (U.S. Cybersecurity and Infrastructure Security Agency) ยืนยันว่ากลุ่ม Ransomware กำลังใช้ช่องโหว่ VMware ESXi 0-day CVE-2025-22225 ซึ่งมีความรุนแรงสูง ช่องโหว่นี้ได้รับการแก้ไขโดย Broadcom ในเดือนมีนาคม 2025 ช่วยให้ผู้โจมตีสามารถหลุดพ้นจากการแยกของเครื่องเสมือน (VM isolation) และติดตั้ง Ransomware ข้าม Hypervisor ได้ ช่องโหว่ CVE-2025-22225 เป็นช่องโหว่ Arbitrary Write ใน VMware ESXi ที่มีคะแนน CVSS 8.2 (ระดับสำคัญ) ซึ่งถูกเปิดเผยพร้อมกับช่องโหว่ Zero-day อีกสองรายการ คือ CVE-2025-22224 (CVSS 9.3, Heap Overflow) และ CVE-2025-22226 (CVSS 7.1, Info Disclosure) โดยทั้งหมดถูกใช้ในการโจมตีจริงมาตั้งแต่ต้นปี 2025

Severity: สูง

System Impact:

- VMware ESXi (เวอร์ชัน 7.0, 8.0)

- VMware Workstation (เวอร์ชัน 17.0)

- VMware Fusion

- Hypervisor ขององค์กร

Technical Attack Steps:

- ใช้ช่องโหว่ CVE-2025-22225 (Arbitrary Write) ในกระบวนการ VMX เพื่อหลุดจากการแยกของ Sandbox และเข้าควบคุม Hypervisor

- เชื่อมโยงกับช่องโหว่อื่นๆ (CVE-2025-22224 และ CVE-2025-22226) เพื่อหลุดออกจาก VM ได้อย่างสมบูรณ์

- ปิดการใช้งานไดรเวอร์ VMCI (Virtual Machine Communication Interface)

- โหลด Kernel Driver ที่ไม่มีลายเซ็น (Unsigned Kernel Drivers)

- เปิดเผยข้อมูลหน่วยความจำ VMX เพื่อหลีกเลี่ยง ASLR (Address Space Layout Randomization)

- ติดตั้ง Backdoor แบบ Stealthy เช่น VSOCKpuppet เพื่อควบคุม Hypervisor อย่างต่อเนื่อง

Recommendations:

Short Term:

- ติดตั้งแพตช์จาก Broadcom สำหรับ ESXi 7.0/8.0 และผลิตภัณฑ์ที่เกี่ยวข้องโดยทันที

- ใช้มาตรการบรรเทาผลกระทบจากผู้จำหน่าย

- ปฏิบัติตามคำสั่ง BOD 22-01 สำหรับระบบคลาวด์ หรือยกเลิกระบบที่ไม่สามารถแพตช์ได้

Long Term:

- ปรับปรุงการป้องกันด้วยการตรวจสอบ EDR (Endpoint Detection and Response) เพื่อตรวจจับความผิดปกติของ VMX

- จำกัดสิทธิ์ผู้ดูแลระบบ (Admin privileges) ของ VM

- สแกนหา IOCs (Indicators of Compromise) เช่น Unsigned Drivers หรือ VSOCK traffic

- ให้ความสำคัญกับการแพตช์ Hypervisor อย่างต่อเนื่อง

Source: https://cybersecuritynews.com/vmware-esxi-0-day-ransomware-attack/

Share this content: