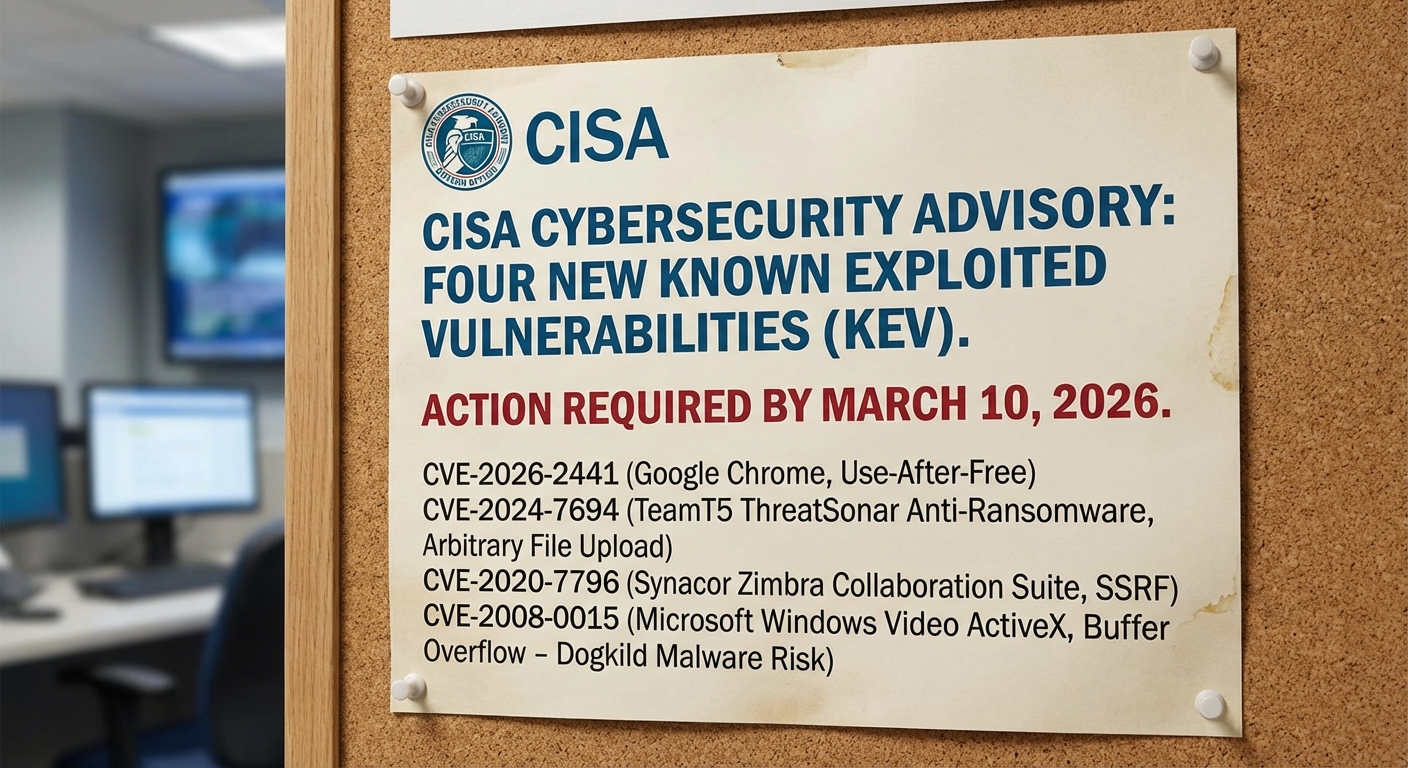

หน่วยงาน Cybersecurity and Infrastructure Security Agency (CISA) ของสหรัฐอเมริกาได้เพิ่มช่องโหว่ความปลอดภัย 4 รายการลงในรายการ Known Exploited Vulnerabilities (KEV) โดยมีหลักฐานการถูกโจมตีจริง ช่องโหว่เหล่านี้รวมถึงช่องโหว่ใช้หน่วยความจำหลังถูกปลด (use-after-free) ใน Google Chrome (CVE-2026-2441), การอัปโหลดไฟล์ตามอำเภอใจใน TeamT5 ThreatSonar Anti-Ransomware (CVE-2024-7694), การปลอมแปลงคำขอฝั่งเซิร์ฟเวอร์ (SSRF) ใน Synacor Zimbra Collaboration Suite (ZCS) (CVE-2020-7796) และช่องโหว่บัฟเฟอร์โอเวอร์โฟลว์ใน Microsoft Windows Video ActiveX Control (CVE-2008-0015) ซึ่งสามารถนำไปสู่การรันโค้ดจากระยะไกลและดาวน์โหลดมัลแวร์ Dogkild ได้ CISA แนะนำให้หน่วยงานของรัฐบาลกลางดำเนินการแก้ไขภายในวันที่ 10 มีนาคม 2026.

Severity: สูง

System Impact:

- Google Chrome

- TeamT5 ThreatSonar Anti-Ransomware versions 3.4.5 and earlier

- Synacor Zimbra Collaboration Suite (ZCS)

- Microsoft Windows Video ActiveX Control (Windows)

Technical Attack Steps:

- **CVE-2026-2441 (Google Chrome)**: ผู้โจมตีระยะไกลสามารถใช้ประโยชน์จากความเสียหายของฮีป (heap corruption) ผ่านหน้า HTML ที่ถูกสร้างขึ้นมาเป็นพิเศษ

- **CVE-2024-7694 (TeamT5 ThreatSonar Anti-Ransomware)**: ผู้โจมตีสามารถอัปโหลดไฟล์ที่เป็นอันตรายเพื่อดำเนินการคำสั่งระบบตามอำเภอใจบนเซิร์ฟเวอร์

- **CVE-2020-7796 (Synacor Zimbra Collaboration Suite)**: ผู้โจมตีส่งคำขอ HTTP ที่สร้างขึ้นมาเป็นพิเศษไปยังโฮสต์ระยะไกลเพื่อเข้าถึงข้อมูลที่ละเอียดอ่อนโดยไม่ได้รับอนุญาต (SSRF)

- **CVE-2008-0015 (Microsoft Windows Video ActiveX Control)**: ผู้โจมตีสามารถเรียกใช้โค้ดจากระยะไกลได้โดยการตั้งค่าหน้าเว็บที่สร้างขึ้นมาเป็นพิเศษ ซึ่งนำไปสู่การดาวน์โหลดและเรียกใช้มัลแวร์ Dogkild ซึ่งมีคุณสมบัติในการเรียกใช้ไบนารีเพิ่มเติม, เขียนทับไฟล์ระบบ, ปิดกระบวนการด้านความปลอดภัย และแก้ไขไฟล์ Hosts ของ Windows

Recommendations:

Short Term:

- หน่วยงาน Federal Civilian Executive Branch (FCEB) และองค์กรที่เกี่ยวข้องควรใช้แพตช์แก้ไขช่องโหว่เหล่านี้โดยทันที โดยเฉพาะอย่างยิ่งภายในวันที่ 10 มีนาคม 2026 ตามคำแนะนำของ CISA

- ตรวจสอบและอัปเดต Google Chrome ให้เป็นเวอร์ชันล่าสุดเพื่อแก้ไข CVE-2026-2441

- ตรวจสอบและอัปเดต TeamT5 ThreatSonar Anti-Ransomware เป็นเวอร์ชันที่ปลอดภัยกว่า 3.4.5

- ใช้แพตช์สำหรับ Synacor Zimbra Collaboration Suite (ZCS) เพื่อป้องกันช่องโหว่ SSRF (CVE-2020-7796)

- ตรวจสอบให้แน่ใจว่าได้มีการอัปเดต Microsoft Windows เพื่อแก้ไขช่องโหว่ ActiveX Control (CVE-2008-0015) และพิจารณาปิดใช้งาน ActiveX หากไม่จำเป็น

Long Term:

- ติดตามรายการ Known Exploited Vulnerabilities (KEV) ของ CISA อย่างสม่ำเสมอเพื่อรับทราบช่องโหว่ที่ถูกโจมตีจริง

- ใช้งานโปรแกรมป้องกันมัลแวร์และ EDR (Endpoint Detection and Response) ที่มีประสิทธิภาพเพื่อตรวจจับและป้องกันมัลแวร์ เช่น Dogkild และการทำงานที่เป็นอันตรายอื่นๆ

- ฝึกอบรมผู้ใช้งานให้ระมัดระวังลิงก์หรือหน้าเว็บที่ไม่น่าไว้วางใจ ซึ่งอาจเป็นช่องทางในการโจมตี

- ประเมินความเสี่ยงและจัดการการตั้งค่าความปลอดภัยของระบบที่ใช้ ActiveX หรือส่วนประกอบที่ล้าสมัยอื่นๆ รวมถึงพิจารณาการเลิกใช้งานระบบเก่าเหล่านี้

- นำแนวคิด Zero Trust มาใช้ในองค์กร เพื่อลดพื้นที่การโจมตีและเพิ่มความทนทานต่อภัยคุกคาม

Source: https://thehackernews.com/2026/02/cisa-flags-four-security-flaws-under.html

Share this content: