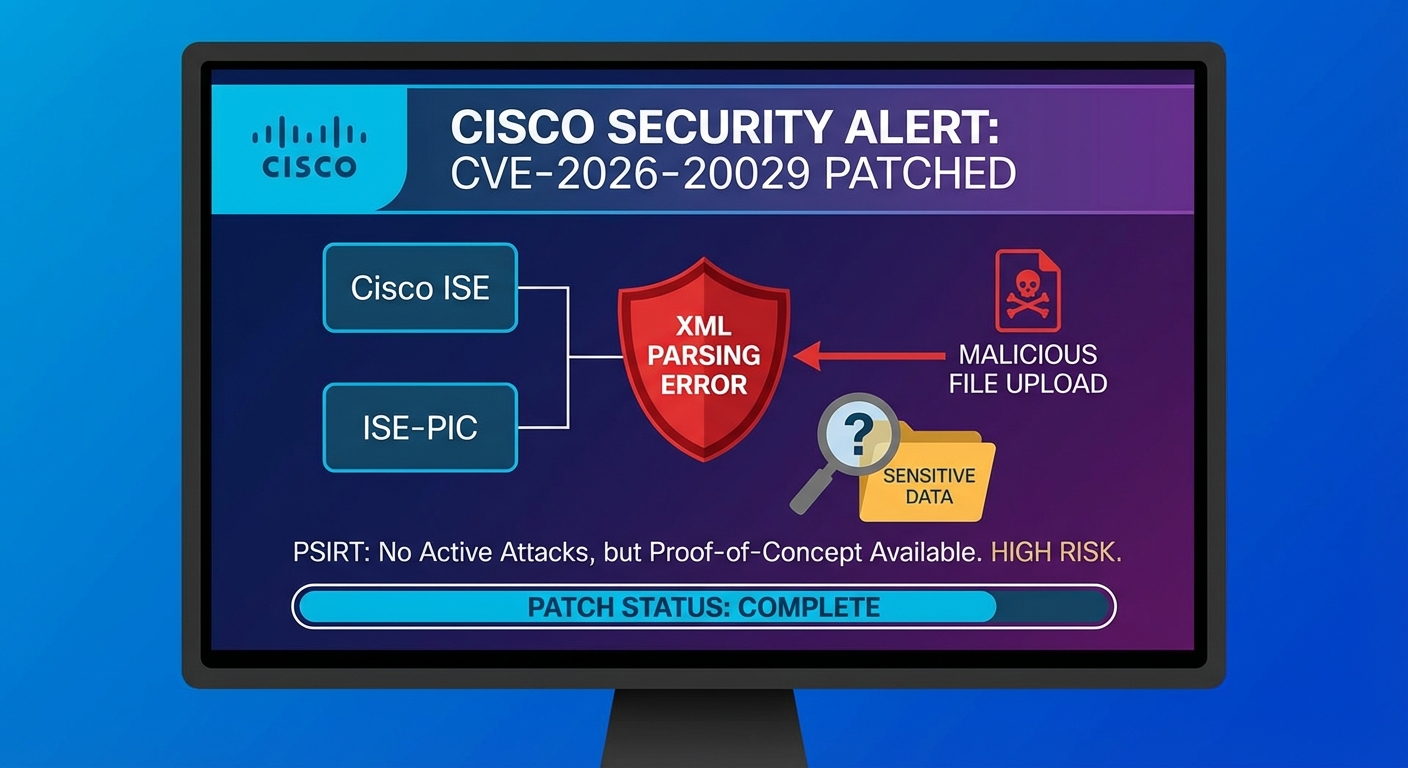

Cisco ได้ทำการแพตช์ช่องโหว่ด้านความปลอดภัยใน Identity Services Engine (ISE) และ ISE Passive Identity Connector (ISE-PIC) ซึ่งมีรหัส CVE-2026-20029 โดยช่องโหว่นี้เกิดจากการตีความ XML ไม่ถูกต้องและอนุญาตให้ผู้โจมตีที่มีสิทธิ์ผู้ดูแลระบบสามารถอัปโหลดไฟล์อันตรายเพื่ออ่านข้อมูลที่ละเอียดอ่อนจากระบบปฏิบัติการได้ แม้ว่า Cisco Product Security Incident Response Team (PSIRT) จะไม่พบหลักฐานการโจมตีจริง แต่มีโค้ด Exploit แบบ Proof-of-Concept (PoC) เผยแพร่สู่สาธารณะแล้ว ทำให้มีความเสี่ยงสูงที่อาจถูกนำไปใช้โจมตี

Severity: สูง

System Impact:

- Cisco Identity Services Engine (ISE)

- Cisco ISE Passive Identity Connector (ISE-PIC)

Technical Attack Steps:

- ผู้โจมตีต้องมีสิทธิ์ผู้ดูแลระบบที่ถูกต้อง (valid administrative credentials) บน Cisco ISE หรือ ISE-PIC

- ใช้ช่องโหว่ที่เกิดจากการตีความ XML ไม่ถูกต้อง (improper parsing of XML) บนอินเทอร์เฟซการจัดการบนเว็บ (web-based management interface) ของผลิตภัณฑ์

- อัปโหลดไฟล์ที่เป็นอันตราย (malicious file) ไปยังแอปพลิเคชัน

- ช่องโหว่จะอนุญาตให้ผู้โจมตีอ่านไฟล์ใดๆ จากระบบปฏิบัติการพื้นฐาน (underlying operating system)

- เข้าถึงข้อมูลที่ละเอียดอ่อน (sensitive data) ที่ไม่ควรถูกเข้าถึงได้แม้กระทั่งโดยผู้ดูแลระบบ

Recommendations:

Short Term:

- อัปเกรด Cisco Identity Services Engine (ISE) และ Cisco ISE Passive Identity Connector (ISE-PIC) ไปยังเวอร์ชันที่ได้รับการแก้ไขโดยทันทีตามตารางการอัปเดต:

- สำหรับเวอร์ชันที่เก่ากว่า 3.2: ให้ย้ายไปใช้เวอร์ชันที่ได้รับการแก้ไข

- สำหรับเวอร์ชัน 3.2: อัปเดตเป็น 3.2 Patch 8

- สำหรับเวอร์ชัน 3.3: อัปเดตเป็น 3.3 Patch 8

- สำหรับเวอร์ชัน 3.4: อัปเดตเป็น 3.4 Patch 4

Long Term:

- Cisco แนะนำอย่างยิ่งให้อัปเกรดเป็นซอฟต์แวร์ที่แก้ไขแล้วเพื่อหลีกเลี่ยงการเปิดเผยในอนาคตและแก้ไขช่องโหว่นี้อย่างสมบูรณ์

- ติดตามคำแนะนำด้านความปลอดภัยจาก Cisco (Cisco Security Advisory) อย่างสม่ำเสมอเพื่อรับทราบการอัปเดตและแพตช์ใหม่ๆ

- ตรวจสอบและจำกัดการเข้าถึงอุปกรณ์ที่มีความเสี่ยง โดยจำกัดการเชื่อมต่อกับโฮสต์ที่เชื่อถือได้ จำกัดการเข้าถึงอินเทอร์เน็ต และวางไว้หลังไฟร์วอลล์เพื่อกรองการรับส่งข้อมูล

Share this content: