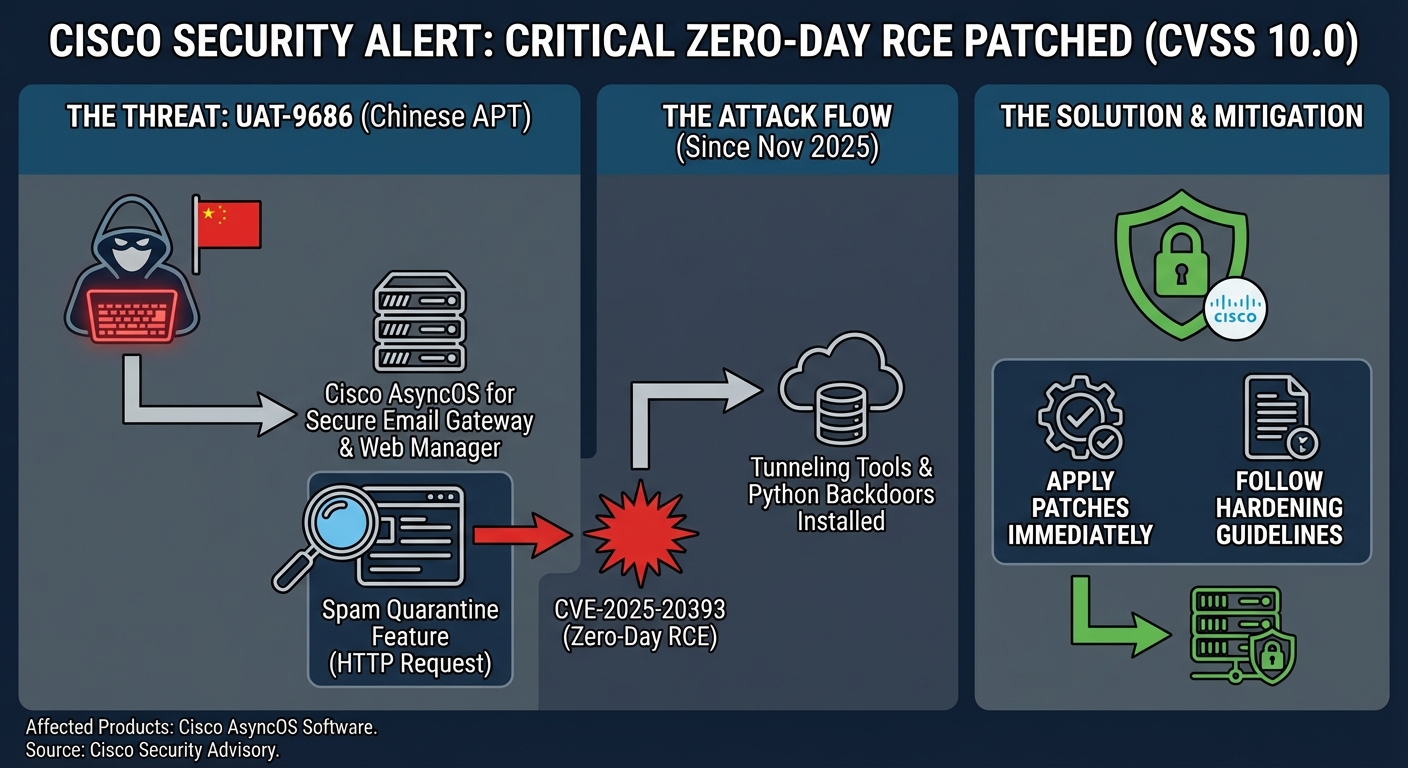

Cisco ได้ออกอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่ความรุนแรงสูงสุด (CVSS 10.0) Remote Command Execution (RCE) ที่เป็น Zero-Day (CVE-2025-20393) ใน Cisco AsyncOS Software สำหรับ Cisco Secure Email Gateway และ Cisco Secure Email and Web Manager ช่องโหว่นี้ถูกกลุ่ม Advanced Persistent Threat (APT) ที่เชื่อมโยงกับจีนชื่อ UAT-9686 ใช้ในการโจมตีตั้งแต่ปลายเดือนพฤศจิกายน 2025 เพื่อติดตั้งเครื่องมือสำหรับสร้างอุโมงค์ (tunneling tools) และแบ็คดอร์แบบ Python ช่องโหว่เกิดจากการตรวจสอบคำขอ HTTP ที่ไม่เพียงพอในฟีเจอร์ Spam Quarantine Cisco ได้ออกแพตช์แก้ไขและแนะนำให้ลูกค้าปฏิบัติตามแนวทางการเสริมความแข็งแกร่งของระบบ

Severity: วิกฤต

System Impact:

- Cisco AsyncOS Software สำหรับ Cisco Secure Email Gateway (เวอร์ชัน 14.2 และก่อนหน้า, 15.0, 15.5, 16.0)

- Cisco AsyncOS Software สำหรับ Cisco Secure Email and Web Manager (เวอร์ชัน 15.0 และก่อนหน้า, 15.5, 16.0)

Technical Attack Steps:

- ผู้โจมตีใช้ช่องโหว่ CVE-2025-20393 ซึ่งเป็นช่องโหว่ Remote Command Execution (RCE)

- ช่องโหว่นี้เกิดขึ้นเนื่องจากการตรวจสอบคำขอ HTTP ที่ไม่เพียงพอโดยฟีเจอร์ Spam Quarantine

- การโจมตีที่สำเร็จจะทำให้ผู้โจมตีสามารถเรียกใช้คำสั่งโดยพลการด้วยสิทธิ์ root บนระบบปฏิบัติการของอุปกรณ์ที่ได้รับผลกระทบ

- เงื่อนไขการโจมตี: อุปกรณ์ต้องใช้ Cisco AsyncOS Software เวอร์ชันที่มีช่องโหว่, ฟีเจอร์ Spam Quarantine ต้องถูกเปิดใช้งาน และฟีเจอร์ Spam Quarantine ต้องสามารถเข้าถึงได้จากอินเทอร์เน็ต

- กลุ่ม APT UAT-9686 ใช้ช่องโหว่นี้เพื่อติดตั้งเครื่องมือสร้างอุโมงค์ (ReverseSSH, Chisel) แบ็คดอร์ (AquaShell) และยูทิลิตี้ล้างบันทึก (AquaPurge)

Recommendations:

Short Term:

- ติดตั้งอัปเดตความปลอดภัยที่ Cisco ได้เผยแพร่ทันทีสำหรับผลิตภัณฑ์ Cisco Email Security Gateway และ Secure Email and Web Manager ที่ได้รับผลกระทบ

- ลบกลไกการคงอยู่ของระบบ (persistence mechanisms) ที่ถูกระบุในการโจมตีออกจากอุปกรณ์

Long Term:

- ปฏิบัติตามแนวทางการเสริมความแข็งแกร่งของระบบเพื่อป้องกันการเข้าถึงจากเครือข่ายที่ไม่ปลอดภัย

- ติดตั้งอุปกรณ์ไว้หลังไฟร์วอลล์

- ตรวจสอบการรับส่งข้อมูลบันทึกเว็บ (web log traffic) สำหรับการรับส่งข้อมูลที่ไม่คาดคิดไปยัง/จากอุปกรณ์

- ปิดใช้งาน HTTP สำหรับพอร์ทัลผู้ดูแลระบบหลัก

- ปิดใช้งานบริการเครือข่ายที่ไม่จำเป็น

- บังคับใช้การยืนยันตัวตนผู้ใช้ปลายทางที่แข็งแกร่ง (เช่น SAML หรือ LDAP)

- เปลี่ยนรหัสผ่านผู้ดูแลระบบเริ่มต้นให้เป็นรหัสผ่านที่ปลอดภัยมากขึ้น

Source: https://thehackernews.com/2026/01/cisco-patches-zero-day-rce-exploited-by.html

Share this content: