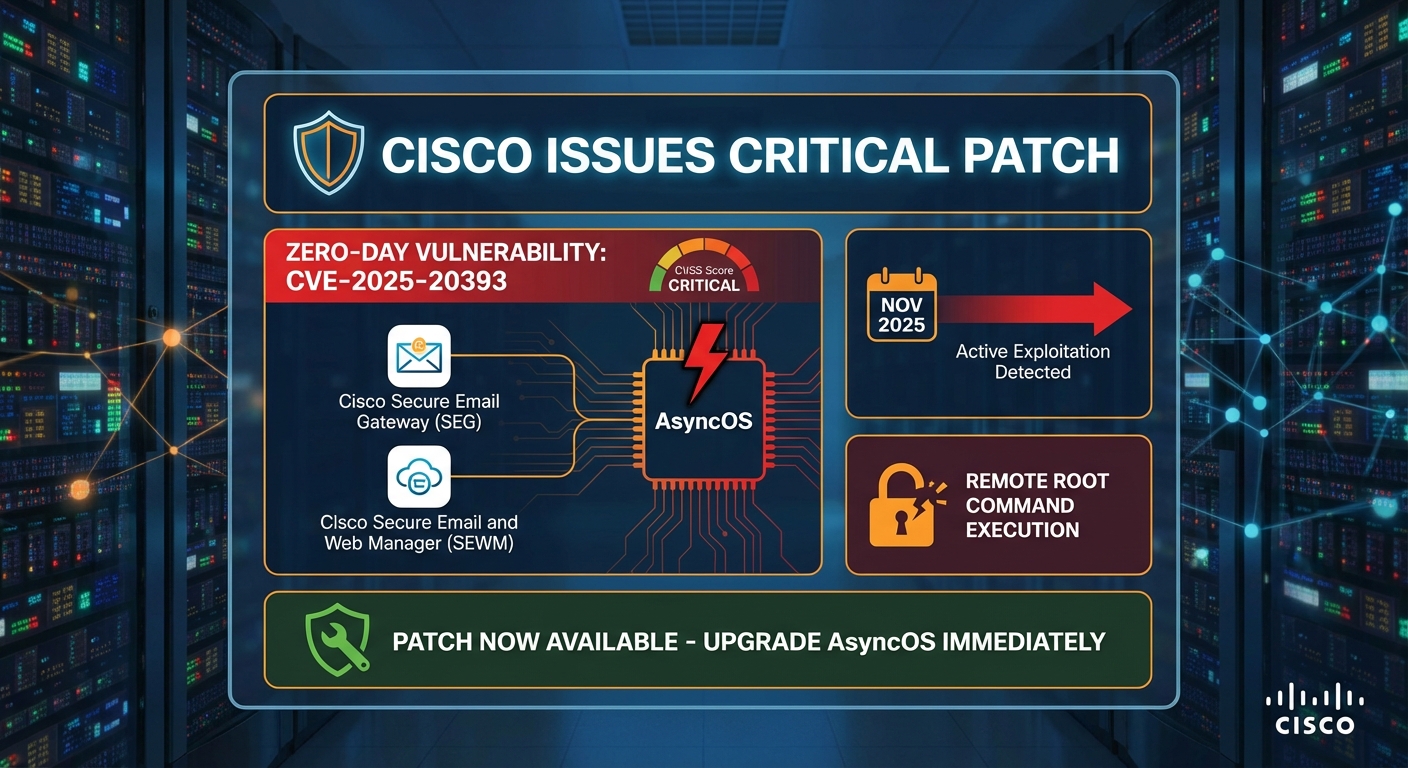

Cisco ได้ออกแพตช์สำหรับช่องโหว่ Zero-Day ที่มีความรุนแรงสูงสุดใน AsyncOS (CVE-2025-20393) ซึ่งถูกใช้ในการโจมตีอุปกรณ์ Secure Email Gateway (SEG) และ Secure Email and Web Manager (SEWM) มาตั้งแต่เดือนพฤศจิกายน 2025 ช่องโหว่นี้อนุญาตให้ผู้โจมตีสามารถรันคำสั่งด้วยสิทธิ์ระดับ Root ได้

Severity: วิกฤต

System Impact:

- Cisco Secure Email Gateway (SEG) appliances

- Cisco Secure Email and Web Manager (SEWM) appliances

- Cisco AsyncOS Software

- อุปกรณ์ที่ใช้การกำหนดค่าแบบ Non-standard และเปิดใช้งานคุณสมบัติ Spam Quarantine และเปิดเผยสู่สาธารณะบนอินเทอร์เน็ต

Technical Attack Steps:

- ช่องโหว่เกิดจากการตรวจสอบข้อมูลนำเข้าที่ไม่เหมาะสม (improper input validation) ใน Cisco Secure Email Gateway, Secure Email, AsyncOS Software และ Web Manager appliances

- เมื่อฟีเจอร์ Spam Quarantine ถูกเปิดใช้งานและเปิดเผยสู่สาธารณะ ผู้โจมตีสามารถใช้ช่องโหว่นี้

- ผู้โจมตีสามารถรันคำสั่งโดยพลการ (arbitrary commands) ด้วยสิทธิ์ระดับ Root บนระบบปฏิบัติการพื้นฐานของอุปกรณ์ที่ได้รับผลกระทบ

- มีการสังเกตว่าผู้โจมตีใช้ AquaShell สำหรับการคงอยู่ (persistence) และยังมีการปรับใช้ AquaTunnel และ Chisel สำหรับการสร้าง Reverse-SSH tunnel

- ผู้โจมตียังใช้ AquaPurge เพื่อล้างร่องรอยกิจกรรมที่เป็นอันตราย

Recommendations:

Short Term:

- อัปเกรดอุปกรณ์ที่ได้รับผลกระทบเป็นเวอร์ชันซอฟต์แวร์ที่แก้ไขแล้วทันที ตามคำแนะนำด้านความปลอดภัยของ Cisco สำหรับ CVE-2025-20393

- ตรวจสอบหาการประนีประนอม (compromise) ที่อาจเกิดขึ้นในผลิตภัณฑ์ Cisco ทั้งหมดที่สามารถเข้าถึงอินเทอร์เน็ตได้

- ปฏิบัติตามแนวทางของ Cisco เพื่อประเมินความเสี่ยงและลดผลกระทบ

- หากไม่สามารถอัปเกรดได้ทันที ให้พิจารณาการจำกัดการเข้าถึงฟีเจอร์ Spam Quarantine จากอินเทอร์เน็ต

Long Term:

- ตรวจสอบและจัดการการกำหนดค่าของอุปกรณ์ Secure Email Gateway (SEG) และ Secure Email and Web Manager (SEWM) อย่างสม่ำเสมอ เพื่อให้แน่ใจว่าไม่มีคุณสมบัติที่ไม่จำเป็นเปิดเผยสู่สาธารณะ

- ดำเนินการตรวจสอบบันทึก (log monitoring) และการวิเคราะห์เครือข่ายอย่างต่อเนื่อง เพื่อตรวจจับกิจกรรมที่น่าสงสัย

- ใช้มาตรการรักษาความปลอดภัยแบบหลายชั้น (defense-in-depth) เพื่อป้องกันการโจมตี Zero-Day ที่อาจเกิดขึ้นในอนาคต

- ติดตามข่าวสารและคำแนะนำด้านความปลอดภัยจากผู้จำหน่ายและหน่วยงานด้านความปลอดภัยไซเบอร์ เช่น CISA อย่างใกล้ชิด

Share this content: