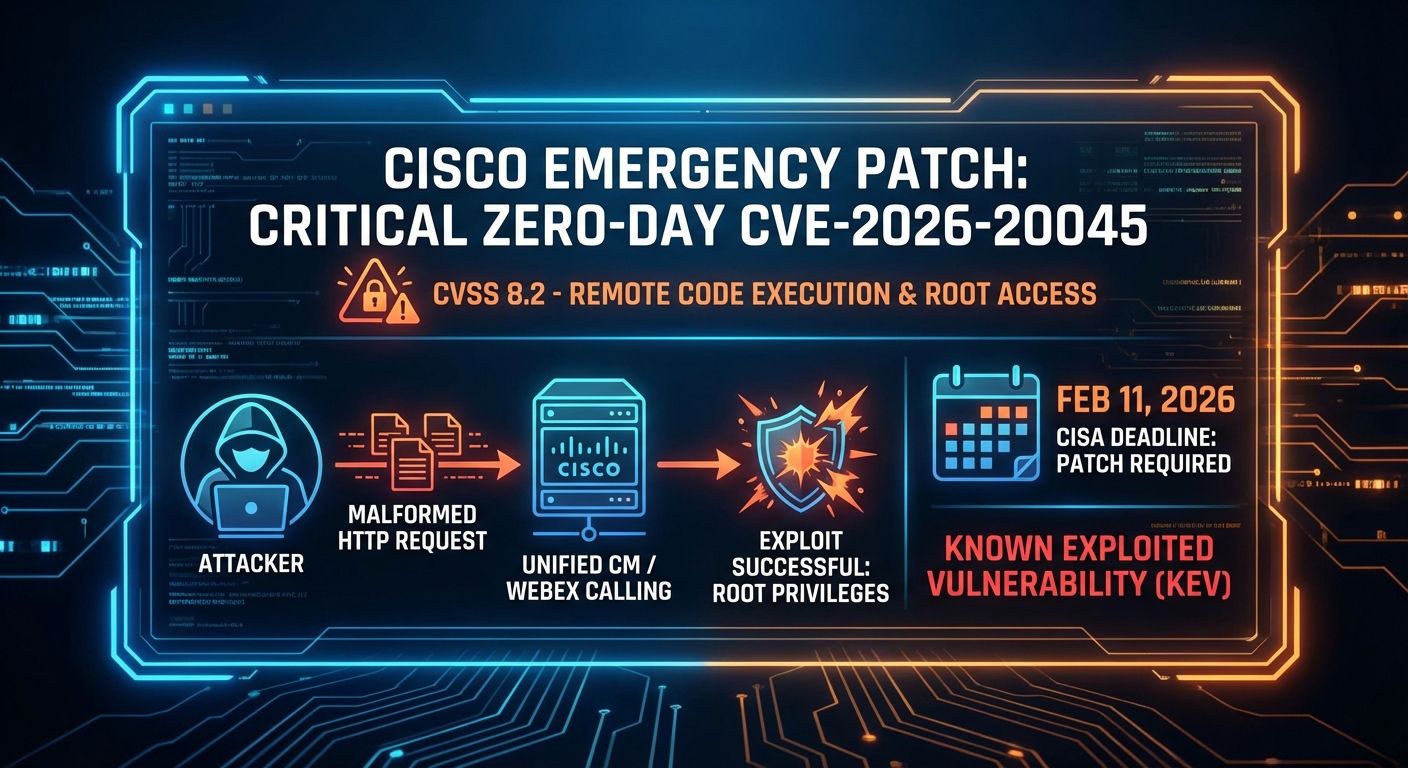

Cisco ได้ออกแพตช์ฉุกเฉินเพื่อแก้ไขช่องโหว่ความปลอดภัยระดับ “วิกฤต” (CVE-2026-20045, CVSS 8.2) ในผลิตภัณฑ์ Unified Communications (CM) และ Webex Calling Dedicated Instance ช่องโหว่นี้ถูกผู้ไม่หวังดีใช้ประโยชน์ในการโจมตีแบบ Zero-day อย่างต่อเนื่อง ซึ่งเกิดจากการตรวจสอบอินพุตของผู้ใช้ในคำขอ HTTP ที่ไม่เหมาะสม ทำให้ผู้โจมตีจากระยะไกลที่ไม่ผ่านการรับรองสิทธิ์สามารถรันคำสั่งบนระบบปฏิบัติการพื้นฐานและยกระดับสิทธิ์เป็น Root ได้ CISA ได้เพิ่มช่องโหว่นี้ในแคตตาล็อก Known Exploited Vulnerabilities (KEV) และกำหนดให้หน่วยงานรัฐบาลกลางของสหรัฐฯ ต้องแก้ไขภายในวันที่ 11 กุมภาพันธ์ 2026

Severity: วิกฤต

System Impact:

- Unified CM

- Unified CM Session Management Edition (SME)

- Unified CM IM & Presence Service (IM&P)

- Unity Connection

- Webex Calling Dedicated Instance

Technical Attack Steps:

- ช่องโหว่เกิดจากการตรวจสอบอินพุตของผู้ใช้ในคำขอ HTTP ที่ไม่เหมาะสม (Improper validation of user-supplied input in HTTP requests)

- ผู้โจมตีส่งลำดับของคำขอ HTTP ที่สร้างขึ้นมาเป็นพิเศษไปยังอินเทอร์เฟซการจัดการบนเว็บของอุปกรณ์ที่ได้รับผลกระทบ

- การโจมตีที่สำเร็จจะทำให้ผู้โจมตีได้รับสิทธิ์ระดับผู้ใช้ (user-level access) บนระบบปฏิบัติการพื้นฐาน

- จากนั้นผู้โจมตีสามารถยกระดับสิทธิ์เป็น Root ได้ (elevate privileges to root)

Recommendations:

Short Term:

- อัปเกรดผลิตภัณฑ์ Cisco ที่ได้รับผลกระทบไปยังเวอร์ชันที่มีการแก้ไขล่าสุดโดยเร็วที่สุด

- สำหรับ Cisco Unified CM, CM SME, CM IM&P, และ Webex Calling Dedicated Instance:

- – Release 12.5: ย้ายไปยัง Fixed Release

- – Release 14: อัปเกรดเป็น 14SU5 หรือใช้ patch file: ciscocm.V14SU4a_CSCwr21851_remote_code_v1.cop.sha512

- – Release 15: อัปเกรดเป็น 15SU4 (มีกำหนดเดือนมีนาคม 2026) หรือใช้ patch file: ciscocm.V15SU2_CSCwr21851_remote_code_v1.cop.sha512 หรือ ciscocm.V15SU3_CSCwr21851_remote_code_v1.cop.sha512

- สำหรับ Cisco Unity Connection:

- – Release 12.5: ย้ายไปยัง Fixed Release

- – Release 14: อัปเกรดเป็น 14SU5 หรือใช้ patch file: ciscocm.cuc.CSCwr29208_C0266-1.cop.sha512

- – Release 15: อัปเกรดเป็น 15SU4 (มีกำหนดเดือนมีนาคม 2026) หรือใช้ patch file: ciscocm.cuc.CSCwr29208_C0266-1.cop.sha512

- ยังไม่มีวิธีแก้ปัญหาชั่วคราว (workaround) อื่น ๆ

- หน่วยงานรัฐบาลกลางของสหรัฐฯ (FCEB) ต้องใช้การแก้ไขภายในวันที่ 11 กุมภาพันธ์ 2026 ตามข้อกำหนดของ CISA KEV

Long Term:

- ติดตามข่าวสารและประกาศด้านความปลอดภัยจาก Cisco อย่างสม่ำเสมอเพื่ออัปเดตช่องโหว่และการแก้ไขที่เกิดขึ้นใหม่

- กำหนดนโยบายและกระบวนการจัดการแพตช์ที่แข็งแกร่งและต่อเนื่องสำหรับอุปกรณ์และซอฟต์แวร์ทั้งหมด

- ประเมินและปรับปรุงการตรวจสอบความปลอดภัยของอินพุตผู้ใช้ในแอปพลิเคชันและระบบเพื่อป้องกันช่องโหว่ลักษณะนี้ในอนาคต

- พิจารณานำหลักการ Zero Trust มาใช้เพื่อจำกัดสิทธิ์การเข้าถึงและลดผลกระทบจากการโจมตีที่สำเร็จ

Source: https://thehackernews.com/2026/01/cisco-fixes-actively-exploited-zero-day.html

Share this content: