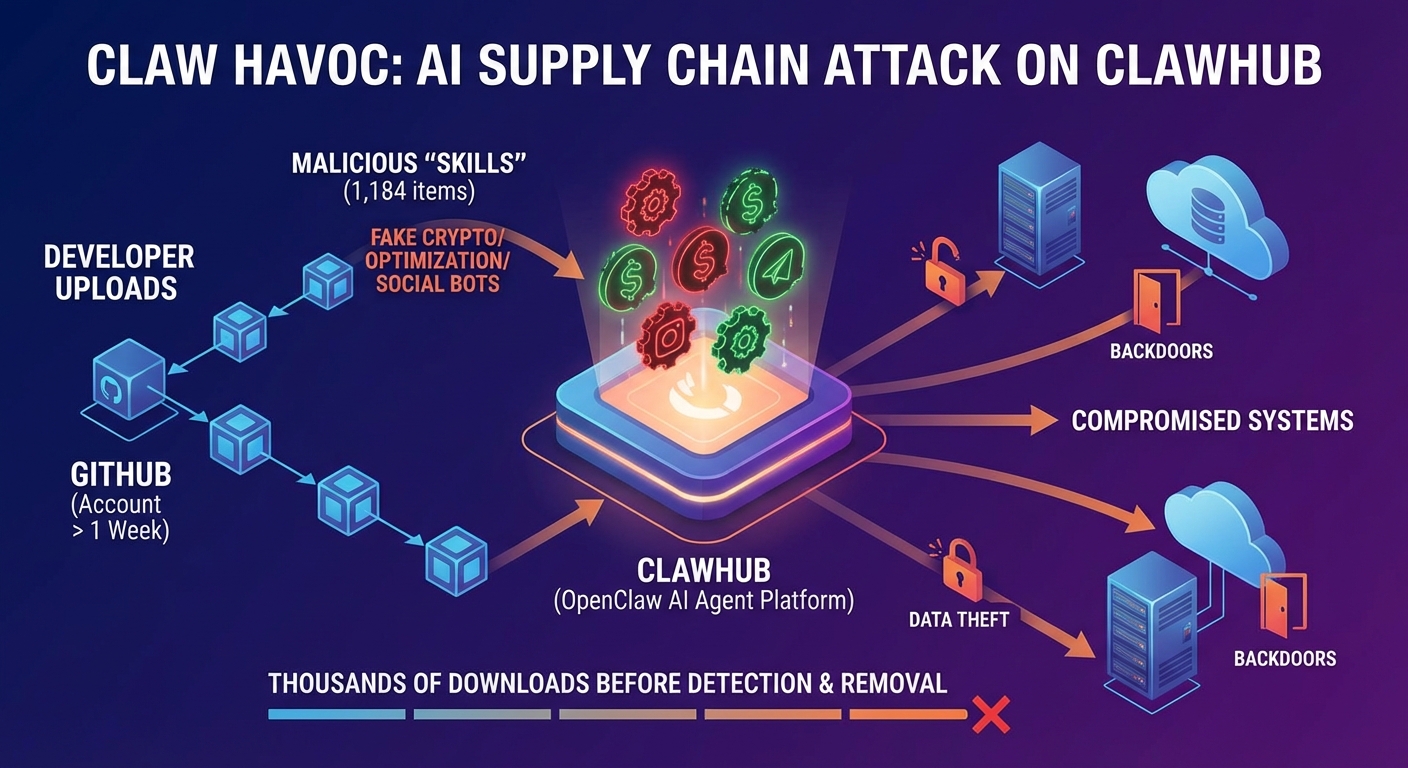

ClawHavoc เป็นการโจมตีแบบ Supply Chain ขนาดใหญ่ที่ใช้ช่องโหว่ของ ClawHub ซึ่งเป็นแพลตฟอร์ม AI Agent แบบ Open-source ของ OpenClaw เพื่อเผยแพร่ ‘Skills’ ที่เป็นอันตรายถึง 1,184 รายการ โดยมีเป้าหมายเพื่อขโมยข้อมูลและสร้างช่องทาง Backdoor ในระบบที่ถูกบุกรุก ผู้โจมตีได้ลงทะเบียนเป็นนักพัฒนาและอัปโหลด Skills ที่ปลอมแปลงเป็นบอทเทรดคริปโต, เครื่องมือเพิ่มประสิทธิภาพ และยูทิลิตีโซเชียลมีเดีย ซึ่งใช้ประโยชน์จากโมเดลการอัปโหลดที่อนุญาตให้บัญชี GitHub ที่มีอายุมากกว่าหนึ่งสัปดาห์สามารถเผยแพร่ Skills ได้ง่าย ส่งผลให้มีการดาวน์โหลดหลายพันครั้งก่อนที่จะถูกตรวจพบและลบออก.

Severity: วิกฤต

System Impact:

- OpenClaw’s ClawHub (ตลาดกลางอย่างเป็นทางการ)

- แพลตฟอร์ม AI Agent แบบ Open-source (OpenClaw)

- ระบบที่ถูกบุกรุก (ที่ติดตั้ง Skills)

- macOS (ถูกโจมตีด้วย Atomic macOS Stealer)

- ข้อมูลประจำตัวของเบราว์เซอร์ (Browser credentials)

- คีย์ SSH (SSH keys)

- เซสชัน Telegram (Telegram sessions)

- กระเป๋าเงินดิจิทัล (Crypto wallets)

- Keychain (ของ macOS)

Technical Attack Steps:

- ผู้โจมตีลงทะเบียนเป็นนักพัฒนาบน ClawHub โดยใช้บัญชี GitHub ที่มีอายุมากกว่าหนึ่งสัปดาห์

- อัปโหลด ‘Skills’ ที่เป็นอันตรายกว่า 1,184 รายการ ซึ่งปลอมแปลงเป็นเครื่องมือทั่วไป เช่น บอทเทรดคริปโต, เครื่องมือเพิ่มประสิทธิภาพ, ยูทิลิตีโซเชียลมีเดีย

- Skills ที่เป็นอันตรายถูกส่งมาในรูปแบบไฟล์ ZIP ที่มีไฟล์คอนฟิกูเรชันและสคริปต์ โดยซ่อน Payload ไว้ในเอกสารประกอบหรือโค้ดช่วย

- มีการใช้กลยุทธ์ 3 รูปแบบหลัก: 1) ClickFix-style Downloaders (หลอกผู้ใช้ให้ดาวน์โหลดและรันไฟล์ไบนารีภายนอก), 2) Reverse-Shell Droppers (ติดตั้ง Payload เพื่อสร้างการเชื่อมต่อ Reverse Shell ไปยังเซิร์ฟเวอร์ของผู้โจมตี), 3) Direct Data-Stealing Scripts (รันสคริปต์เพื่อรวบรวมและส่งข้อมูลสำคัญทันที)

- บน macOS มีการใช้มัลแวร์ Atomic macOS Stealer เพื่อขโมยข้อมูลประจำตัวของเบราว์เซอร์, คีย์ SSH, เซสชัน Telegram, กระเป๋าเงินดิจิทัล และ keychain

- สคริปต์อันตรายเก็บรวบรวม API keys จากไฟล์สภาพแวดล้อมในเครื่อง หรือรันสคริปต์ Python เพื่อดาวน์โหลดมัลแวร์เพิ่มเติมและเปิด Reverse Shells

- ใช้เทคนิค Social Engineering แบบ ‘ClickFix’ โดยซ่อนคำแนะนำที่เป็นอันตรายไว้ในไฟล์เอกสารประกอบที่ยาว เพื่อหลอกผู้ใช้ที่มีความรู้ทางเทคนิคให้รันคำสั่ง

Recommendations:

Short Term:

- ตรวจสอบ Skills ที่ติดตั้งอยู่ทั้งหมดทันที

- ลบ Skills ที่น่าสงสัยออก

- เปลี่ยนข้อมูลประจำตัว (Credentials) ที่เกี่ยวข้องทั้งหมด โดยเฉพาะอย่างยิ่งที่ใช้กับเบราว์เซอร์, SSH, Telegram และกระเป๋าเงินดิจิทัล

Long Term:

- ติดตั้งโซลูชัน Endpoint Protection ที่สามารถตรวจสอบกิจกรรมระดับ Agent ได้

- ปรับปรุงและบังคับใช้มาตรการกำกับดูแล (Governance) ที่เข้มงวดขึ้นสำหรับตลาดกลาง (Marketplace) ของ AI Agent เพื่อป้องกันการโจมตี Supply Chain ในอนาคต

Source: https://cybersecuritynews.com/clawhavoc-poisoned-openclaws-clawhub/

Share this content: