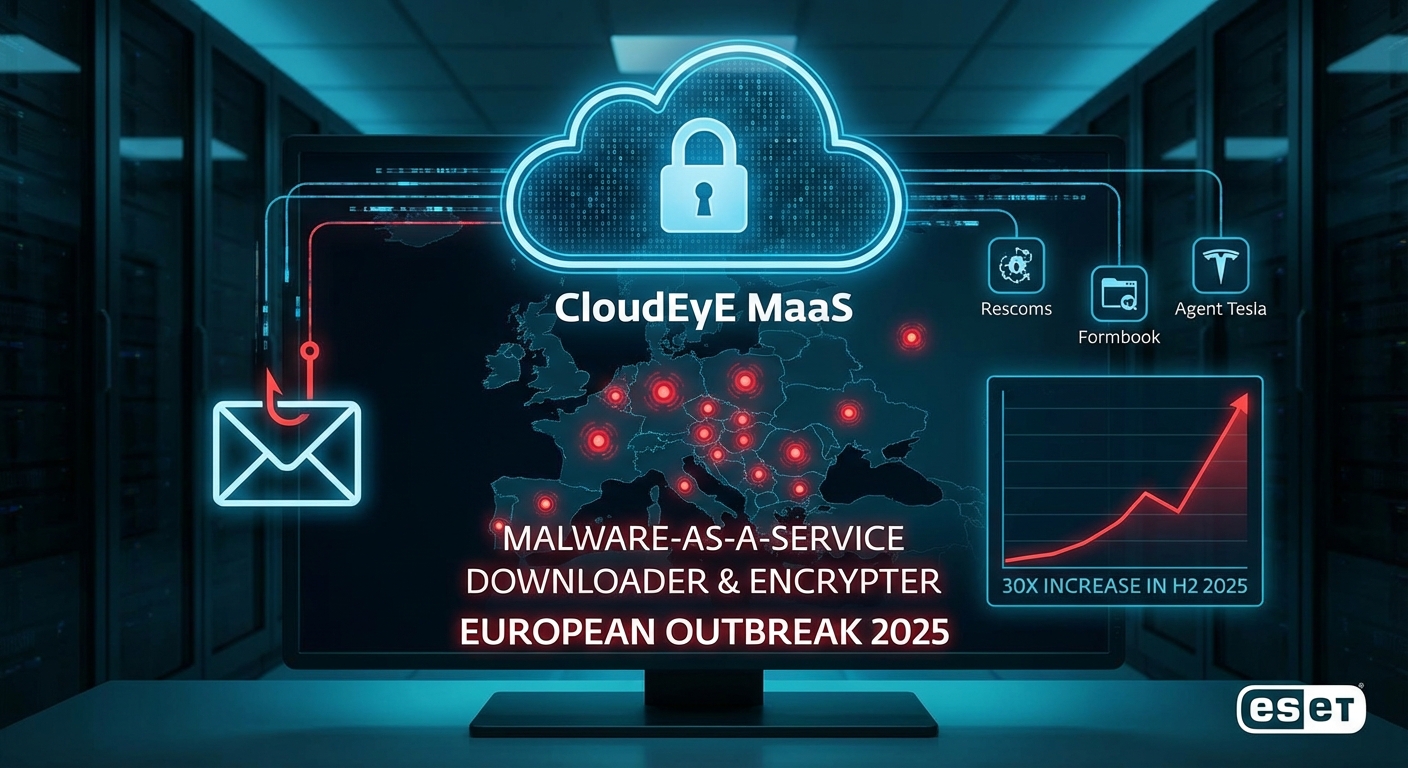

CloudEyE ซึ่งเป็นมัลแวร์ในรูปแบบ Malware-as-a-Service (MaaS) ประเภทดาวน์โหลดเดอร์และเข้ารหัสลับ ได้แพร่ระบาดอย่างรุนแรงในยุโรปกลางและยุโรปตะวันออก ทำให้ผู้โจมตีสามารถเช่าโครงสร้างพื้นฐานเพื่อส่งมัลแวร์ที่เป็นอันตรายอื่น ๆ เช่น Rescoms, Formbook และ Agent Tesla ไปยังเป้าหมาย งานวิจัยของ ESET ระบุว่ามีการตรวจพบ CloudEyE เพิ่มขึ้นสามสิบเท่าในช่วงครึ่งหลังของปี 2025 โดยมีผู้ติดเชื้อทั่วโลกกว่า 100,000 ราย มัลแวร์นี้ใช้กลยุทธ์การส่งแบบหลายขั้นตอนที่ซับซ้อนและมีการซ่อนเร้นอย่างมากเพื่อหลีกเลี่ยงการตรวจจับ การโจมตีส่วนใหญ่ดำเนินการผ่านแคมเปญอีเมลโดยใช้เทคนิควิศวกรรมสังคม

Severity: สูง

System Impact:

- ระบบผู้ใช้งานทั่วไป (เช่น คอมพิวเตอร์ส่วนบุคคล)

- เครือข่ายธุรกิจและองค์กร (เป้าหมายหลักของการโจมตี)

- ระบบที่ประมวลผลข้อมูลที่ละเอียดอ่อน (เนื่องจากมัลแวร์มีเป้าหมายในการขโมยข้อมูล)

Technical Attack Steps:

- **การแพร่กระจายเริ่มต้น:** มัลแวร์จะกระจายผ่าน PowerShell scripts, JavaScript files และ NSIS executable installers ซึ่งส่วนใหญ่มาจากแคมเปญอีเมลฟิชชิ่งที่ใช้เทคนิควิศวกรรมสังคม (เช่น ปลอมแปลงเป็นใบแจ้งหนี้, การติดตามพัสดุ)

- **การดาวน์โหลด Stage แรก (Downloader):** เมื่อติดตั้งบนคอมพิวเตอร์ของเหยื่อแล้ว ส่วนประกอบแรกจะทำหน้าที่ดาวน์โหลดมัลแวร์ในขั้นตอนต่อไป

- **การดาวน์โหลด Stage ที่สอง (Cryptor):** ส่วนประกอบนี้จะเข้ารหัสและซ่อน (obfuscate) มัลแวร์ที่เป็น payload สุดท้ายเพื่อหลีกเลี่ยงการตรวจจับและวิเคราะห์

- **การส่งมอบ Payload สุดท้าย:** Cryptor จะดำเนินการส่งและรันมัลแวร์อันตรายอื่น ๆ เช่น Rescoms, Formbook หรือ Agent Tesla

- **การขโมยข้อมูล/การประนีประนอมระบบ:** มัลแวร์ payload สุดท้ายจะทำการขโมยข้อมูลที่ละเอียดอ่อนหรือประนีประนอมระบบทั้งหมดของเหยื่อ

Recommendations:

Short Term:

- ใช้ระบบกรองอีเมลที่แข็งแกร่งเพื่อตรวจจับและบล็อกอีเมลฟิชชิ่ง

- ตรวจสอบและอัปเดตซอฟต์แวร์รักษาความปลอดภัย (เช่น Antivirus, EDR) ให้เป็นเวอร์ชันล่าสุดอยู่เสมอ

- ฝึกอบรมพนักงานให้รู้จักและระมัดระวังอีเมลที่น่าสงสัยและเทคนิควิศวกรรมสังคม

Long Term:

- เสริมสร้างการป้องกันเครือข่าย Perimeter และติดตั้งระบบตรวจจับการบุกรุก (IDS/IPS)

- นำโซลูชันการตรวจจับและตอบสนองภัยคุกคามขั้นสูงมาใช้ (เช่น XDR, SIEM)

- ทำการประเมินความปลอดภัยและสแกนช่องโหว่อย่างสม่ำเสมอ

- จัดให้มีการฝึกอบรมความตระหนักรู้ด้านความปลอดภัยทางไซเบอร์อย่างต่อเนื่องสำหรับพนักงานทุกคน

- พิจารณาใช้การยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับทุกบัญชี

- สำรองข้อมูลที่สำคัญอย่างสม่ำเสมอและตรวจสอบความสมบูรณ์ของข้อมูลที่สำรองไว้

Source: https://cybersecuritynews.com/cloudeye-maas-downloader-and-cryptor/

Share this content: