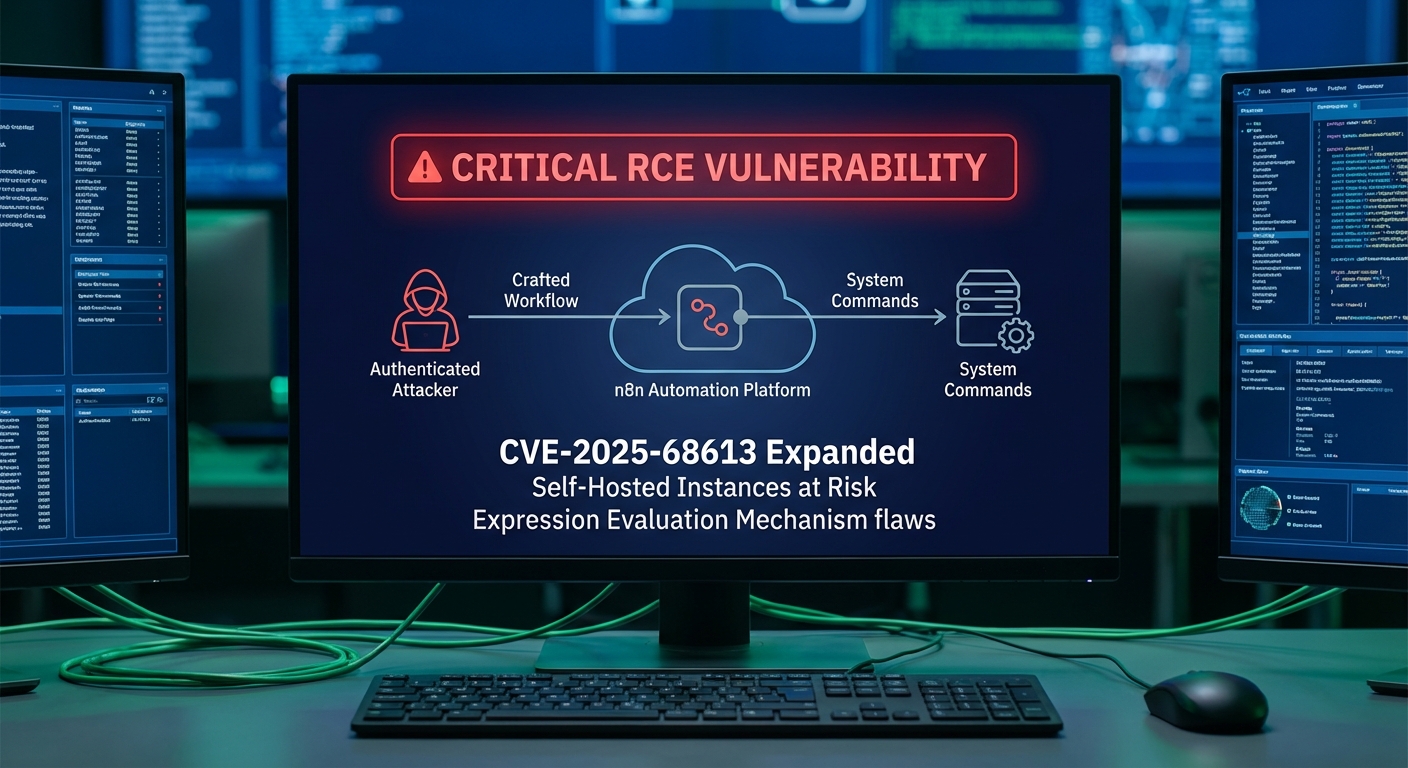

พบช่องโหว่ Remote Code Execution (RCE) ระดับวิกฤตในแพลตฟอร์มอัตโนมัติ n8n ซึ่งช่วยให้ผู้โจมตีที่ผ่านการยืนยันตัวตนสามารถรันคำสั่งระบบโดยใช้ Workflow ที่ถูกดัดแปลง ช่องโหว่นี้ถือเป็นการย้อนกลับและขยายขอบเขตของช่องโหว่ CVE-2025-68613 ที่เคยระบุไว้ก่อนหน้า แสดงให้เห็นถึงความเสี่ยงที่ยังคงมีอยู่ในกลไกการประเมิน Expression ของแพลตฟอร์ม โดยเฉพาะอย่างยิ่งสำหรับอินสแตนซ์ที่โฮสต์ด้วยตนเอง (self-hosted instances) ที่มีการตั้งค่าเริ่มต้นและสิทธิ์ที่กว้างขวาง

Severity: วิกฤต

System Impact:

- แพลตฟอร์ม n8n (โดยเฉพาะอินสแตนซ์ที่โฮสต์ด้วยตนเอง)

- เซิร์ฟเวอร์โฮสต์ (Host Server)

- เครือข่ายภายในที่เชื่อมต่อ

- API keys และข้อมูลรับรอง (credentials) ที่จัดเก็บใน n8n

Technical Attack Steps:

- ผู้โจมตีต้องผ่านการยืนยันตัวตน (authenticated) และมีสิทธิ์ในการสร้างหรือแก้ไข Workflow

- ผู้โจมตีจะทำการฉีด (inject) Payload ที่เป็นอันตรายเข้าไปในพารามิเตอร์ของ Node ใน Workflow โดยการสร้าง Expression ที่สามารถข้ามการตรวจสอบและหลบเลี่ยง Sandbox ของ n8n ได้

- เมื่อ Workflow ที่ถูกดัดแปลงทำงาน (ด้วยตนเองหรือผ่านการ Trigger) โค้ดที่ฉีดเข้าไปจะถูกรันด้วยสิทธิ์ของกระบวนการ n8n ส่งผลให้สามารถรันคำสั่งระดับระบบ (system-level commands) ได้

Recommendations:

Short Term:

- อัปเกรดแพลตฟอร์ม n8n เป็นเวอร์ชัน v1.123.17 หรือ v2.5.2 โดยทันที เนื่องจากมีการแก้ไขช่องโหว่นี้แล้ว

Long Term:

- ใช้กลยุทธ์การป้องกันเชิงลึก (defense-in-depth) เพื่อลดพื้นผิวการโจมตี หากไม่สามารถอัปเกรดได้ทันที

- สแกนสภาพแวดล้อมเพื่อค้นหา n8n instances ที่ล้าสมัย

- เฝ้าระวังบันทึก (logs) สำหรับการเรียกใช้กระบวนการที่ผิดปกติ (unusual process spawning) ที่มาจากบริการ n8n

Source: https://cybersecuritynews.com/n8n-rce-vulnerability/

Share this content: