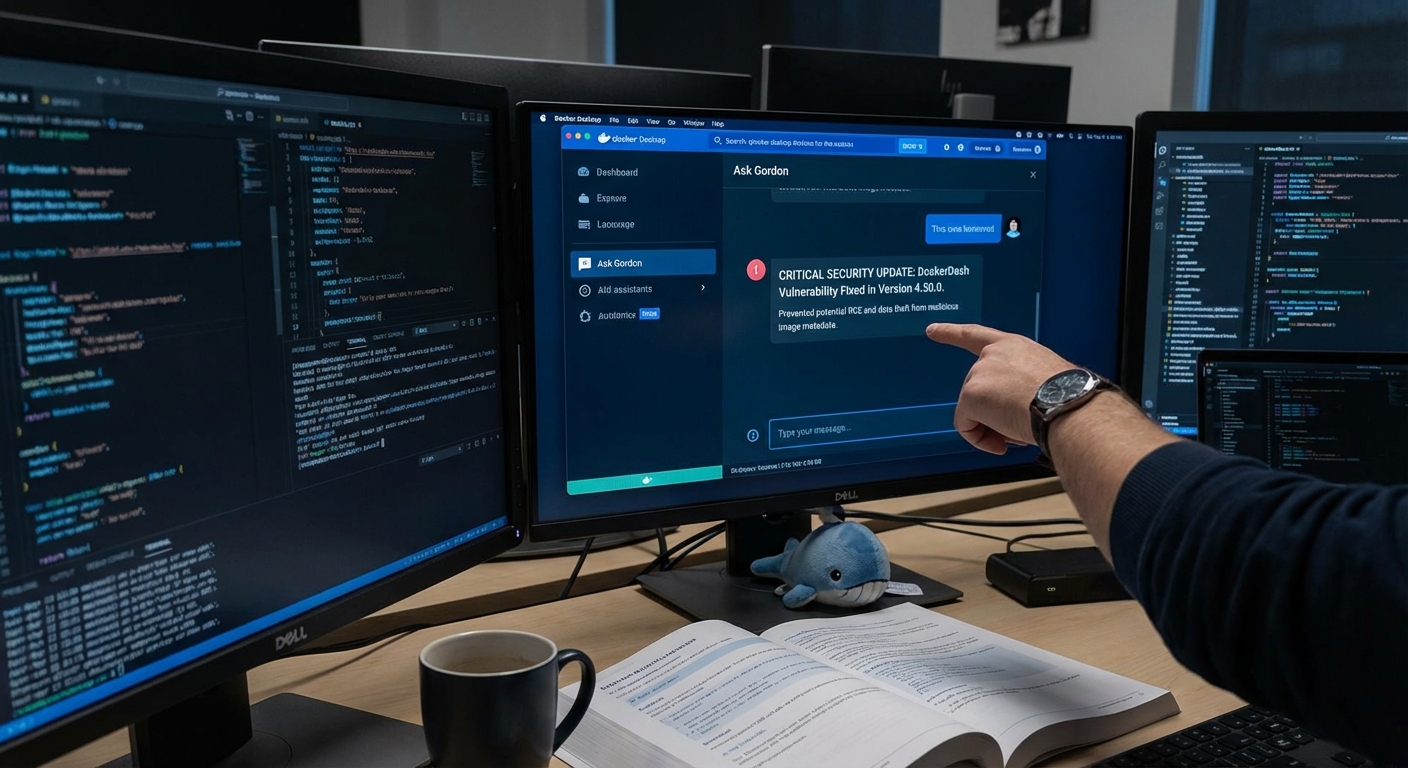

Docker ได้แก้ไขช่องโหว่ความปลอดภัยระดับวิกฤตใน Ask Gordon AI ซึ่งเป็นผู้ช่วย AI ใน Docker Desktop และ Docker CLI ช่องโหว่นี้มีชื่อรหัสว่า DockerDash และได้รับการแก้ไขในเวอร์ชัน 4.50.0 โดยช่องโหว่ดังกล่าวอาจถูกใช้เพื่อรันโค้ดจากระยะไกล (RCE) และขโมยข้อมูลสำคัญผ่าน Metadata ของ Docker Image ที่เป็นอันตราย ซึ่งถือเป็นความเสี่ยงต่อห่วงโซ่อุปทานของ AI

Severity: วิกฤต

System Impact:

- Ask Gordon AI (ผู้ช่วย AI ใน Docker Desktop และ Docker CLI)

- Docker Desktop

- Docker Command-Line Interface (CLI)

- MCP (Model Context Protocol) Gateway

- ระบบคลาวด์ (สำหรับ RCE)

- แอปพลิเคชันเดสก์ท็อป (สำหรับ Data Exfiltration)

- สภาพแวดล้อม Docker

Technical Attack Steps:

- ผู้โจมตีสร้าง Docker image ที่มีคำสั่งอันตรายฝังอยู่ในฟิลด์ LABEL ของ Dockerfile

- เหยื่อสอบถาม Ask Gordon AI เกี่ยวกับ image ดังกล่าว

- Ask Gordon AI อ่านและตีความ Metadata ของ image ซึ่งรวมถึงฟิลด์ LABEL ที่เป็นอันตราย โดยไม่สามารถแยกแยะระหว่าง Metadata ที่ถูกต้องกับคำสั่งที่ถูกฝังมาได้ (Meta-Context Injection)

- Ask Gordon ส่งต่อคำสั่งที่ถูกวิเคราะห์แล้วไปยัง MCP Gateway (middleware layer ระหว่าง AI agents และ MCP servers)

- MCP Gateway ตีความว่าเป็นคำขอมาตรฐานจากแหล่งที่เชื่อถือได้ และเรียกใช้เครื่องมือ MCP ที่ระบุโดยไม่มีการตรวจสอบเพิ่มเติม

- เครื่องมือ MCP ดำเนินการตามคำสั่งด้วยสิทธิ์ของ Docker ของเหยื่อ ทำให้เกิดการรันโค้ดจากระยะไกล (RCE) หรือการขโมยข้อมูล

Recommendations:

Short Term:

- อัปเดต Docker Desktop เป็นเวอร์ชัน 4.50.0 หรือใหม่กว่าทันที

Long Term:

- นำการตรวจสอบแบบ Zero-Trust มาใช้กับข้อมูลบริบททั้งหมดที่ให้กับโมเดล AI เพื่อแยกแยะข้อมูลที่เป็นประโยชน์ออกจากคำสั่งที่อาจเป็นอันตราย

- ตรวจสอบ Docker Image Metadata อย่างเข้มงวดเพื่อป้องกันการฝังคำสั่งที่เป็นอันตราย

- เสริมสร้างนโยบายความปลอดภัยสำหรับการใช้งาน AI Assistant ในสภาพแวดล้อม Docker

Source: https://thehackernews.com/2026/02/docker-fixes-critical-ask-gordon-ai.html

Share this content: