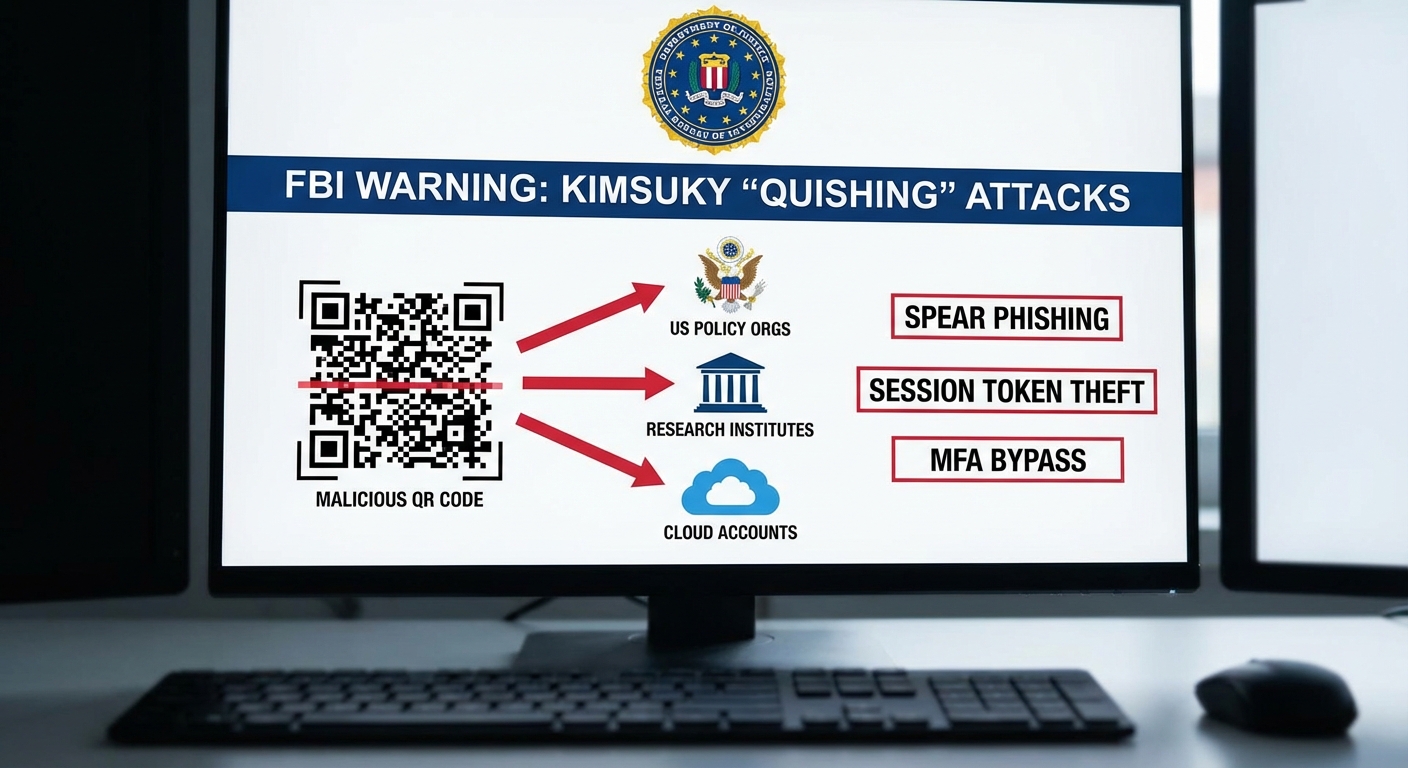

สำนักงานสอบสวนกลาง (FBI) ได้ออกประกาศเตือนว่ากลุ่มแฮกเกอร์ Kimsuky ซึ่งเป็นกลุ่มที่ได้รับการสนับสนุนจากรัฐบาลเกาหลีเหนือ กำลังใช้รหัส QR ที่เป็นอันตราย (หรือ ‘quishing’) ในการโจมตีแบบ Spear Phishing โดยมีเป้าหมายเป็นองค์กรในสหรัฐฯ ที่เกี่ยวข้องกับนโยบาย การวิจัย และการวิเคราะห์เกี่ยวกับเกาหลีเหนือ การโจมตีนี้ออกแบบมาเพื่อหลีกเลี่ยงการรักษาความปลอดภัยอีเมลแบบดั้งเดิม และมักนำไปสู่การขโมยโทเค็นเซสชัน ซึ่งช่วยให้ผู้โจมตีสามารถข้ามการตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) และเข้ายึดบัญชีบนคลาวด์ได้โดยไม่เกิดการแจ้งเตือน.

Severity: วิกฤต

System Impact:

- องค์กรในสหรัฐฯ (องค์กรที่ไม่ใช่ภาครัฐ, คลังสมอง, สถาบันการศึกษา, บริษัทที่ปรึกษาเชิงกลยุทธ์, หน่วยงานรัฐบาล)

- อุปกรณ์มือถือ (เนื่องจากเหยื่อต้องสแกน QR Code ด้วยมือถือ)

- แพลตฟอร์มการเข้าสู่ระบบ/คลาวด์ที่ถูกเลียนแบบ (เช่น Microsoft 365, Okta, พอร์ทัล VPN, Google)

Technical Attack Steps:

- ผู้โจมตี Kimsuky ส่งอีเมล Spear Phishing ไปยังองค์กรเป้าหมาย

- อีเมลเหล่านี้มีรหัส QR ที่เป็นอันตราย ซึ่งบางครั้งแอบอ้างว่าเป็นคำเชิญเข้าร่วมการประชุมหรือไดรฟ์ที่ปลอดภัย

- เหยื่อจะสแกนรหัส QR โดยใช้อุปกรณ์มือถือของตน

- การสแกนจะเปลี่ยนเส้นทางเหยื่อผ่านโครงสร้างพื้นฐานที่ควบคุมโดยผู้โจมตี

- โครงสร้างพื้นฐานนี้จะทำการเก็บข้อมูลอุปกรณ์ของเหยื่อ (เช่น User Agent, ระบบปฏิบัติการ, ที่อยู่ IP, ขนาดหน้าจอ, ภาษาท้องถิ่น)

- จากนั้นเหยื่อจะถูกนำไปยังหน้าเข้าสู่ระบบปลอม (เช่น Microsoft 365, Okta, พอร์ทัล VPN, Google)

- เป้าหมายสูงสุดคือการขโมยข้อมูลประจำตัวการเข้าถึง (Credentials) หรือโทเค็นเซสชัน

- การขโมยโทเค็นเซสชันช่วยให้ผู้โจมตีสามารถข้ามการตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) และเข้ายึดบัญชีบนคลาวด์ได้

Recommendations:

Short Term:

- ฝึกอบรมพนักงานให้รู้จักและระบุการโจมตีแบบ quishing

- ตรวจสอบแหล่งที่มาของรหัส QR ทุกครั้งก่อนสแกน

- รายงานการโจมตี quishing ที่น่าสงสัยทันทีไปยังหน่วยงาน FBI Cyber Squad ในพื้นที่ หรือพอร์ทัล IC3

Long Term:

- นำนโยบายการจัดการอุปกรณ์เคลื่อนที่ (MDM) มาใช้

- บังคับใช้การตรวจสอบสิทธิ์แบบหลายปัจจัย (MFA) ที่แข็งแกร่ง

Share this content: