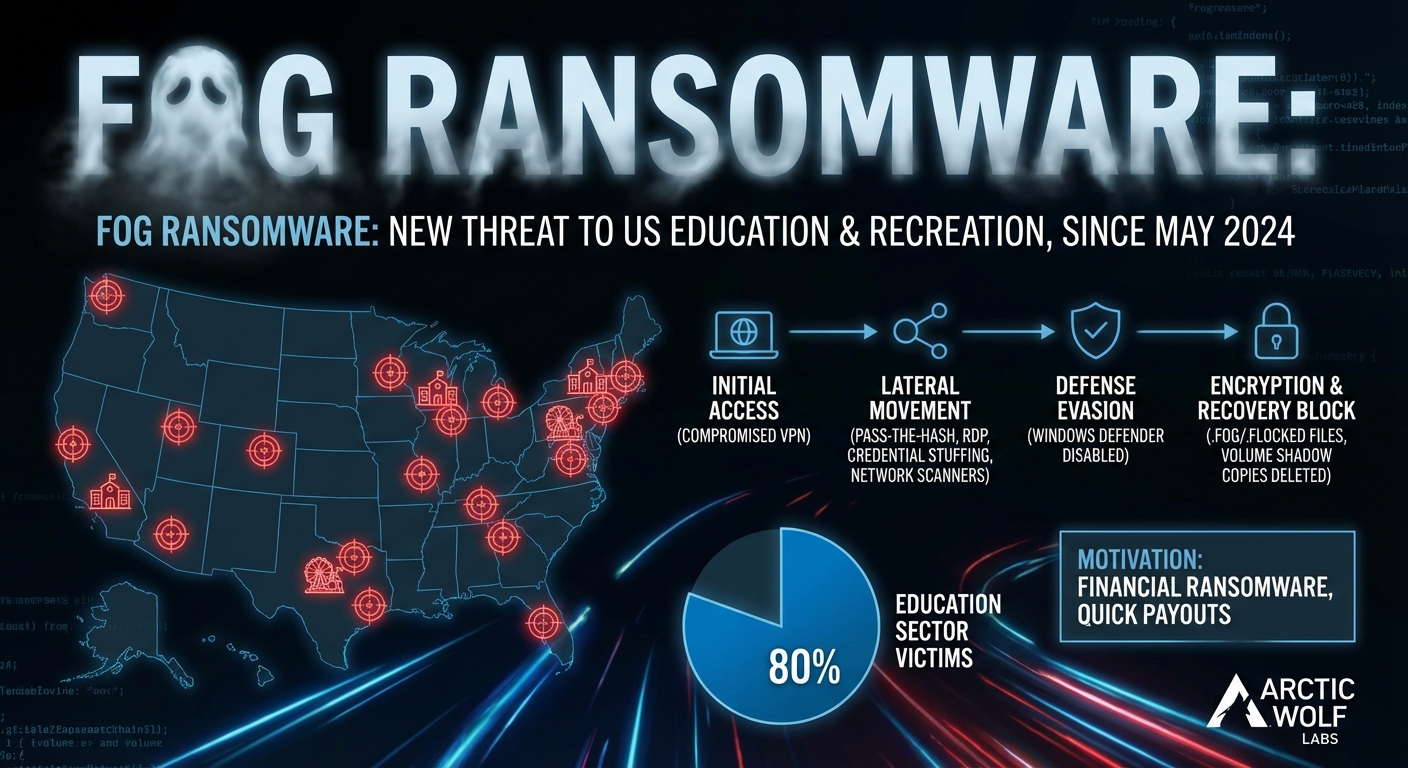

Fog ransomware เป็นภัยคุกคามใหม่ที่พุ่งเป้าไปที่องค์กรด้านการศึกษาและสันทนาการทั่วสหรัฐอเมริกา โดยเริ่มตั้งแต่เดือนพฤษภาคม 2024 Arctic Wolf Labs พบกิจกรรมการโจมตีที่มีรูปแบบคล้ายกัน โดย 80% ของเหยื่ออยู่ในภาคการศึกษา ผู้โจมตีได้สิทธิ์เข้าถึงเริ่มต้นผ่านข้อมูลรับรอง VPN ที่ถูกบุกรุก จากนั้นใช้กลยุทธ์หลายขั้นตอน เช่น การโจมตีแบบ Pass-the-hash, RDP, Credential Stuffing และเครื่องมือสแกนเครือข่าย เพื่อปิดใช้งาน Windows Defender และเข้ารหัสระบบด้วยนามสกุลไฟล์ .FOG หรือ .FLOCKED พร้อมทั้งลบ Volume Shadow Copies เพื่อป้องกันการกู้คืน ข้อมูลบ่งชี้ว่าผู้โจมตีมีแรงจูงใจทางการเงินโดยเน้นการเรียกค่าไถ่อย่างรวดเร็ว

Severity: วิกฤต

System Impact:

- องค์กรในสหรัฐอเมริกา (โดยเฉพาะภาคการศึกษา 80% และสันทนาการ 20%)

- ผู้ให้บริการ VPN Gateway (สองรายที่แตกต่างกัน)

- Windows Servers (ที่รัน Hyper-V และระบบสำรองข้อมูล Veeam)

- บริการเครือข่าย

- Network Shares

- Veeam Backup and Replication Credentials Manager

- Windows Defender

Technical Attack Steps:

- 1. **การเข้าถึงเริ่มต้น**: ผู้โจมตีเข้าถึงเครือข่ายโดยใช้ข้อมูลรับรอง VPN ที่ถูกบุกรุกจากผู้ให้บริการ VPN Gateway สองราย

- 2. **การสำรวจและขโมยข้อมูลรับรองภายใน**: ดำเนินการโจมตีแบบ ‘Pass-the-hash’ เพื่อเข้าถึงบัญชีผู้ดูแลระบบ ใช้ Credential Stuffing สำหรับการเคลื่อนที่ในแนวนอน ใช้เครื่องมือเช่น SoftPerfect Network Scanner และ Advanced Port Scanner เพื่อสแกนและค้นพบบริการเครือข่าย ใช้ SharpShares v2.3 เพื่อตรวจสอบ Network Shares ที่เข้าถึงได้ และใช้สคริปต์ PowerShell `Veeam-Get-Creds.ps1` เพื่อดึงรหัสผ่านจาก Veeam Backup and Replication Credentials Manager

- 3. **การควบคุมและเคลื่อนที่ในแนวนอน**: สร้างการเชื่อมต่อ RDP ไปยัง Windows Servers ที่รัน Hyper-V และ Veeam backup systems ใช้ PsExec เพื่อรันโปรเซสบนโฮสต์หลายเครื่อง และใช้โปรโตคอล RDP และ SMB เพื่อเข้าถึงระบบเป้าหมาย

- 4. **การหลีกเลี่ยงการป้องกัน**: ปิดใช้งาน Windows Defender บนเซิร์ฟเวอร์ที่ได้รับผลกระทบ

- 5. **การปรับใช้ Ransomware**: รัน Payload ของ Fog ransomware สร้างไฟล์ DbgLog.sys ในไดเรกทอรี %AppData% เพื่อบันทึกกิจกรรม กำหนดค่าการเข้ารหัสผ่านบล็อก JSON ซึ่งรวมถึง RSA Public Key, นามสกุลไฟล์ (โดยทั่วไปคือ .FOG หรือ .FLOCKED), ชื่อ Ransom Note และขั้นตอนการปิดบริการ ทำการค้นหาไฟล์โดยใช้ Windows APIs (FindFirstVolume, FindFirstFile)

- 6. **การเข้ารหัสข้อมูลและการป้องกันการกู้คืน**: เข้ารหัสข้อมูลโดยใช้ฟังก์ชัน CryptImportKey และ CryptEncrypt ด้วย Thread Pool ที่ปรับขนาดตามโปรเซสเซอร์ของระบบ (2 ถึง 16 Thread) เปลี่ยนชื่อไฟล์ที่เข้ารหัสด้วยนามสกุลที่กำหนดไว้ และสร้าง Ransom Note จากนั้นรันคำสั่ง `vssadmin.exe delete shadows /all /quiet` เพื่อลบ Volume Shadow Copies ป้องกันการกู้คืนข้อมูล

Recommendations:

Short Term:

- เสริมสร้างความปลอดภัยโครงสร้างพื้นฐาน VPN

- นำระบบยืนยันตัวตนแบบหลายปัจจัย (Multi-Factor Authentication – MFA) มาใช้

Long Term:

- บำรุงรักษาระบบสำรองข้อมูลที่ปลอดภัยและจัดเก็บภายนอกองค์กร (Off-site backup)

- นำกลยุทธ์การป้องกันเชิงลึก (Defense-in-Depth) มาปรับใช้

Source: https://cybersecuritynews.com/fog-ransomware-attacking-us-organizations/

Share this content: