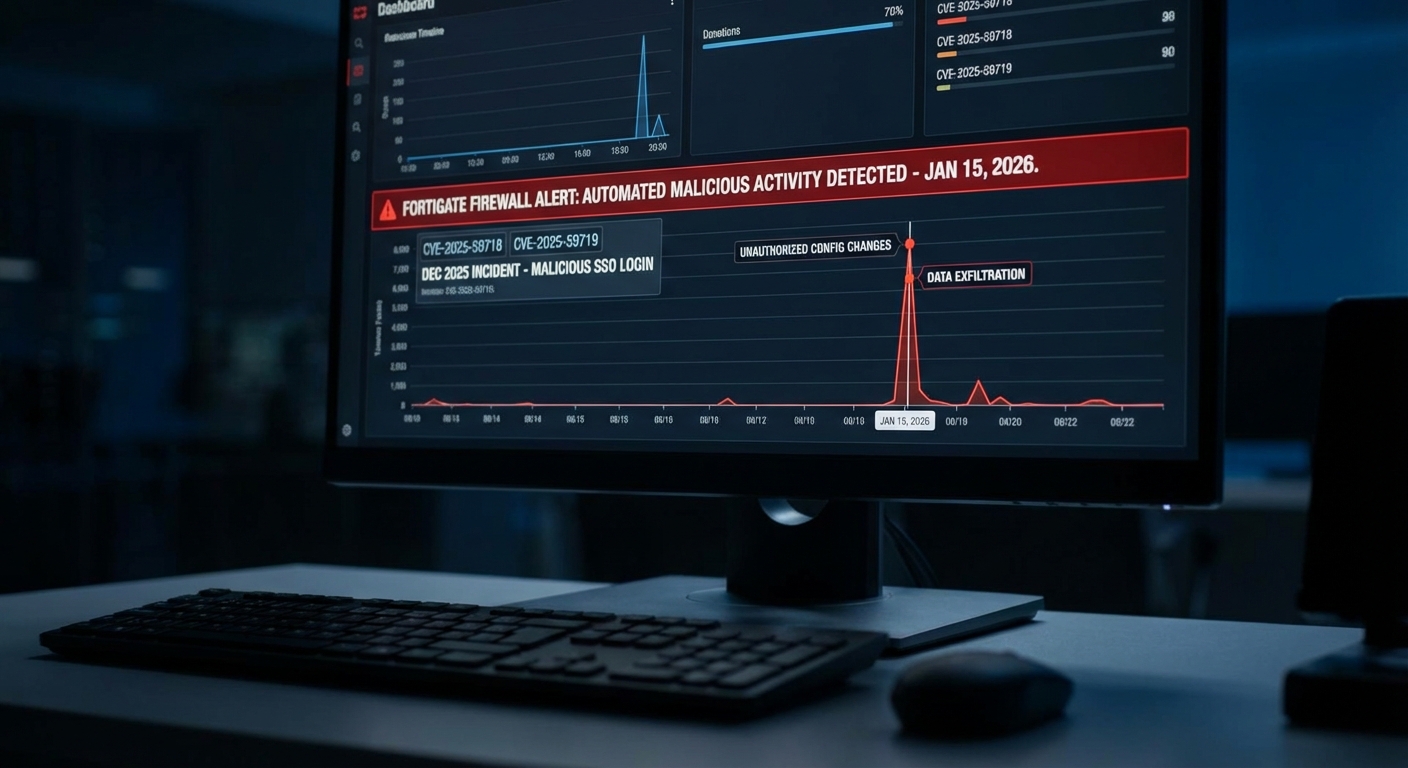

พบกิจกรรมประสงค์ร้ายแบบอัตโนมัติชุดใหม่ที่พุ่งเป้าไปที่อุปกรณ์ไฟร์วอลล์ FortiGate ตั้งแต่วันที่ 15 มกราคม 2026 ผู้โจมตีได้ทำการเปลี่ยนแปลงการกำหนดค่าโดยไม่ได้รับอนุญาต สร้างช่องทางการคงอยู่ด้วยบัญชีทั่วไป และขโมยข้อมูลการกำหนดค่าไฟร์วอลล์ที่ละเอียดอ่อน แคมเปญนี้สะท้อนเหตุการณ์ในเดือนธันวาคม 2025 ที่มีการเข้าสู่ระบบ SSO ที่เป็นอันตราย หลังจาก Fortinet เปิดเผยช่องโหว่ร้ายแรง CVE-2025-59718 และ CVE-2025-59719

Severity: วิกฤต (Critical)

System Impact:

- อุปกรณ์ไฟร์วอลล์ FortiGate

- FortiOS

- FortiWeb

- FortiProxy

- FortiSwitchManager

Technical Attack Steps:

- 1. การเข้าถึงเริ่มต้น: การเข้าสู่ระบบ SSO ที่เป็นอันตรายเริ่มต้นจากที่อยู่ IP ของผู้ให้บริการโฮสติ้งเฉพาะ โดยมีบัญชีหลักที่ใช้ในการบุกรุกคือ cloud-init@mail.io

- 2. การขโมยข้อมูล: ทันทีหลังจากการเข้าสู่ระบบ ผู้โจมตีจะสั่งให้มีการดาวน์โหลดไฟล์การกำหนดค่าระบบผ่านอินเทอร์เฟซ GUI ไปยัง IP ต้นทางเดียวกัน

- 3. การคงอยู่: เพื่อรักษาการเข้าถึง ผู้โจมตีจะสร้างบัญชีผู้ดูแลระบบรอง โดยมีชื่อบัญชีที่พบบ่อยได้แก่ secadmin, itadmin, remoteadmin, support, backup และ audit

- บันทึกระบุว่าช่วงเวลาระหว่างการเข้าสู่ระบบ การส่งออกการกำหนดค่า และการสร้างบัญชีนั้นน้อยมาก ซึ่งยืนยันการใช้สคริปต์อัตโนมัติ

Recommendations:

Short Term:

- ตรวจสอบและใช้แพตช์ที่ออกโดย Fortinet ทันทีสำหรับช่องโหว่ที่เกี่ยวข้อง (อ้างอิง FG-IR-25-647)

- รีเซ็ตข้อมูลประจำตัวทั้งหมดหากตรวจพบกิจกรรมที่ตรงกับ Indicators of Compromise (IOCs) ที่ระบุในข่าวสาร

- จำกัดการเข้าถึงอินเทอร์เฟซการจัดการไฟร์วอลล์ให้อยู่ในเครือข่ายภายในที่เชื่อถือได้เท่านั้น

- พิจารณาปิดใช้งาน FortiCloud SSO ชั่วคราวด้วยคำสั่ง: `config system global` -> `set admin-forticloud-sso-login disable` -> `end`

- ดำเนินการตามล่าหา Indicators of Compromise (IOCs) และตรวจสอบบันทึก (logs) ของ FortiGate ทันที

Long Term:

- ปฏิบัติตามแนวทางการปฏิบัติที่ดีที่สุดด้านความปลอดภัย เช่น การใช้การรับรองความถูกต้องแบบหลายปัจจัย (MFA) สำหรับบัญชีผู้ดูแลระบบทั้งหมด

- ประเมินและเสริมสร้างนโยบายการจัดการข้อมูลประจำตัวและการเข้าถึงอย่างสม่ำเสมอ เพื่อลดความเสี่ยงจากการเข้าถึงโดยไม่ได้รับอนุญาต

- ทบทวนและปรับปรุงการแบ่งส่วนเครือข่าย (Network Segmentation) เพื่อจำกัดการแพร่กระจายของการโจมตีในกรณีที่เกิดการบุกรุก

- กำหนดนโยบายรหัสผ่านที่รัดกุมและบังคับใช้การเปลี่ยนรหัสผ่านเป็นประจำ โดยเฉพาะสำหรับบัญชีที่มีสิทธิ์สูง

- ทำการตรวจสอบบันทึกและระบบอย่างต่อเนื่องเพื่อตรวจจับกิจกรรมที่น่าสงสัยและตอบสนองต่อเหตุการณ์ได้อย่างรวดเร็ว

Source: https://cybersecuritynews.com/fortigate-firewalls-hacked/

Share this content: