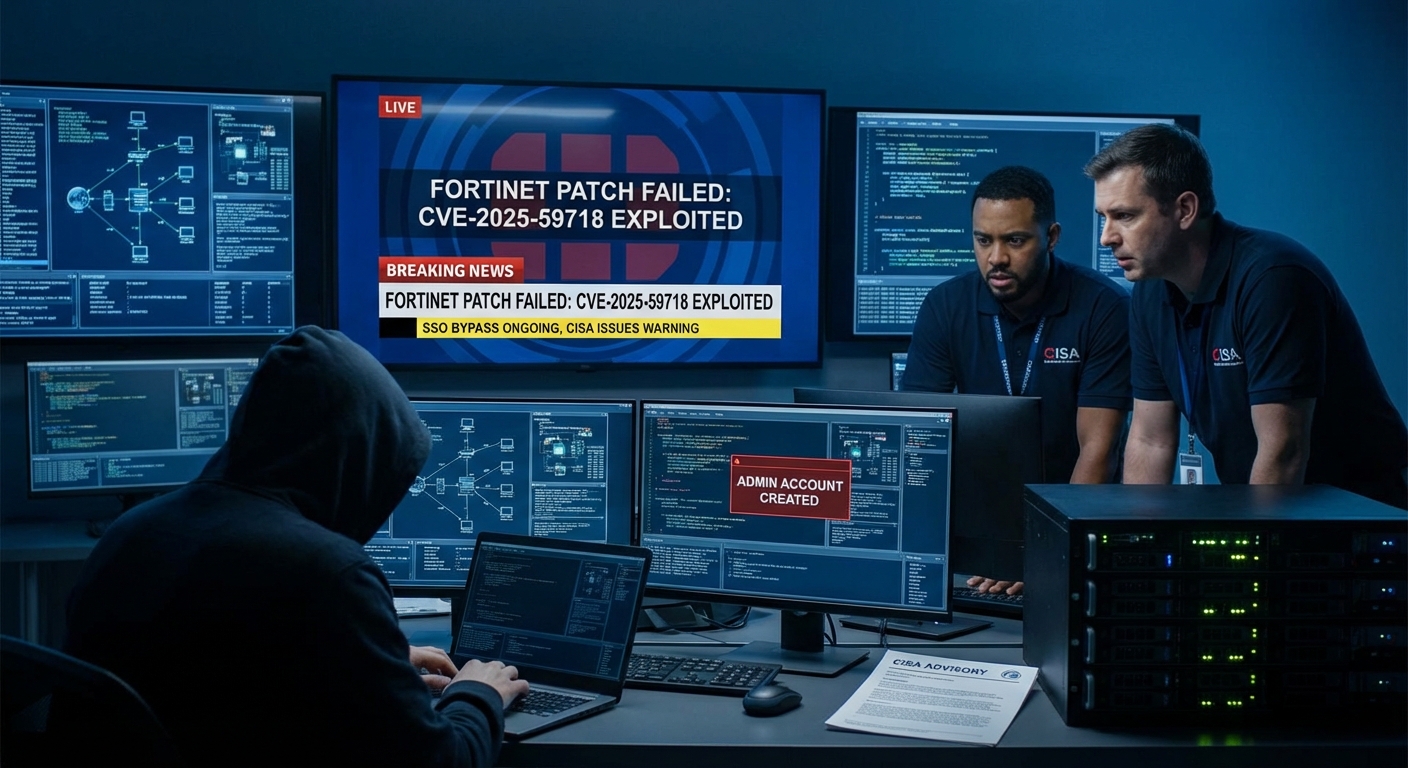

หลังจากการรายงานว่าไฟร์วอลล์ที่ได้รับการแพตช์แล้วยังคงถูกโจมตี Fortinet ได้ยืนยันว่ากำลังดำเนินการแก้ไขช่องโหว่การบายพาสการยืนยันตัวตน FortiCloud SSO (CVE-2025-59718) อย่างสมบูรณ์ ซึ่งควรได้รับการแพตช์ตั้งแต่ต้นเดือนธันวาคมที่ผ่านมา โดยแฮกเกอร์ยังคงใช้ช่องโหว่นี้เพื่อสร้างบัญชีผู้ดูแลระบบและขโมยการตั้งค่าไฟร์วอลล์ ซึ่งนำไปสู่การแจ้งเตือนจาก CISA และการเรียกร้องให้องค์กรต่างๆ ดำเนินการแก้ไข

Severity: วิกฤต

System Impact:

- Fortinet FortiCloud SSO

- อุปกรณ์ Fortinet

- FortiGate Firewalls

- การใช้งาน SAML SSO ทั้งหมด

Technical Attack Steps:

- ผู้โจมตีใช้ช่องโหว่ ‘patch bypass’ สำหรับ CVE-2025-59718

- ทำการเจาะระบบ Fortinet firewall ที่ได้รับการแพตช์แล้ว

- สร้างบัญชีผู้ดูแลระบบผ่านการล็อกอิน SSO (เช่น ‘cloud-init@mail.io’ จาก IP ‘104.28.244.114’)

- เข้าถึง VPN และขโมยการตั้งค่าไฟร์วอลล์

Recommendations:

Short Term:

- จำกัดการเข้าถึงระบบบริหารจัดการอุปกรณ์เครือข่ายขอบ (edge network devices) ผ่านอินเทอร์เน็ต โดยใช้ Local-in policy

- ปิดใช้งานคุณสมบัติ FortiCloud SSO บนอุปกรณ์ Fortinet โดยไปที่ System -> Settings -> Switch และปิดตัวเลือก ‘Allow administrative login using FortiCloud SSO’

Long Term:

- หากตรวจพบ Indicator of Compromise (IOCs) ให้ถือว่าระบบและการกำหนดค่าถูกบุกรุก

- ทำการเปลี่ยนรหัสผ่านทั้งหมด รวมถึงบัญชี LDAP/AD

- กู้คืนการตั้งค่าระบบด้วยเวอร์ชันที่ทราบว่าสะอาดและปลอดภัย

Share this content: