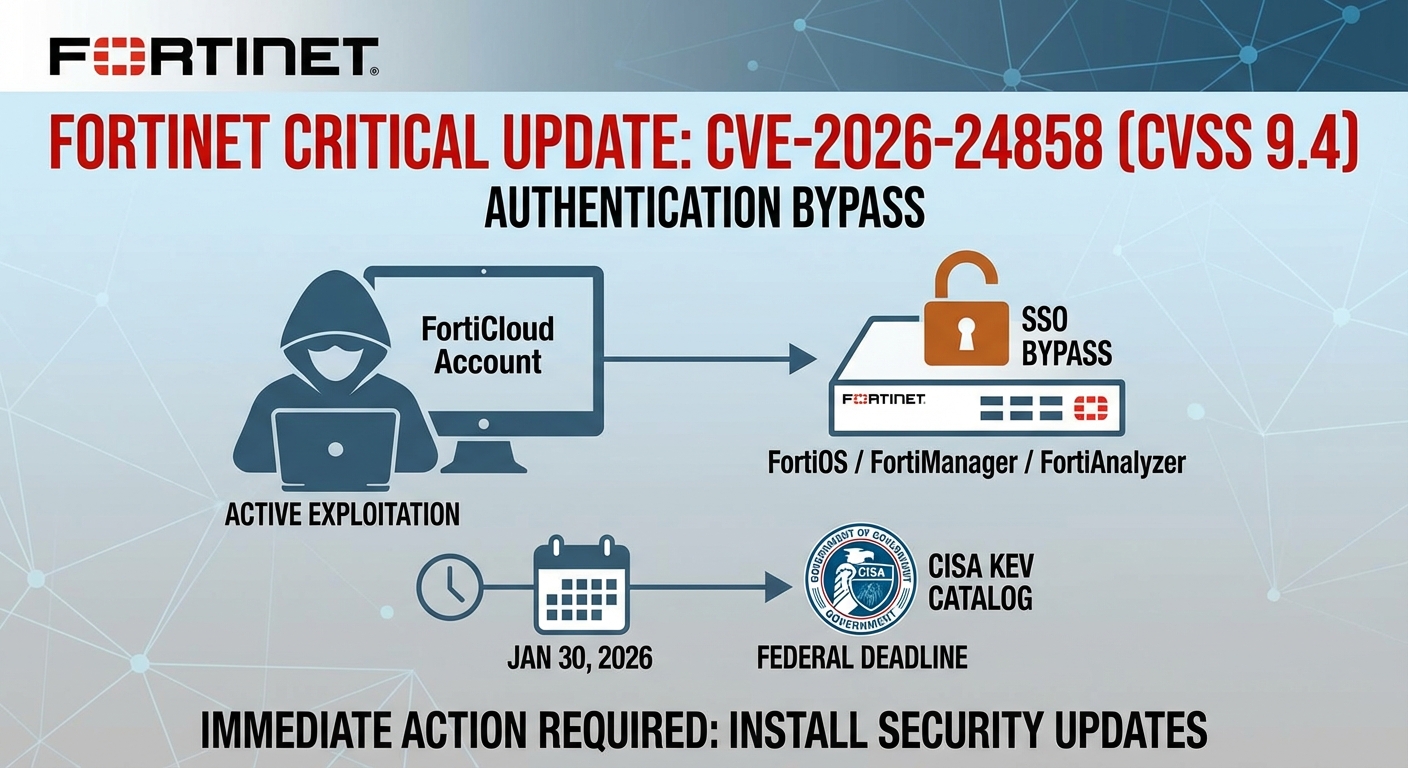

Fortinet ได้เริ่มออกอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่ร้ายแรง (CVE-2026-24858, CVSS 9.4) ที่ส่งผลกระทบต่อ FortiOS ซึ่งถูกใช้ประโยชน์จริงอย่างต่อเนื่อง ช่องโหว่การข้ามการยืนยันตัวตน (authentication bypass) นี้เกี่ยวข้องกับ FortiOS Single Sign-On (SSO) และยังส่งผลกระทบต่อ FortiManager และ FortiAnalyzer ด้วย ผู้โจมตีที่ใช้บัญชี FortiCloud และอุปกรณ์ที่ลงทะเบียนไว้ สามารถล็อกอินเข้าสู่อุปกรณ์อื่นที่ลงทะเบียนกับบัญชีอื่นได้ หากมีการเปิดใช้งานการยืนยันตัวตน FortiCloud SSO บนอุปกรณ์เหล่านั้น CISA ได้เพิ่ม CVE นี้ลงในแค็ตตาล็อก Known Exploited Vulnerabilities (KEV) และกำหนดให้หน่วยงานรัฐบาลกลางต้องแก้ไขภายในวันที่ 30 มกราคม 2026

Severity: วิกฤต

System Impact:

- FortiOS

- FortiManager

- FortiAnalyzer

Technical Attack Steps:

- ผู้โจมตีใช้ช่องโหว่การข้ามการยืนยันตัวตน (Authentication Bypass Using an Alternate Path or Channel) ใน FortiOS, FortiManager และ FortiAnalyzer SSO

- ผู้โจมตีที่มีบัญชี FortiCloud และอุปกรณ์ที่ลงทะเบียนไว้ สามารถล็อกอินเข้าสู่อุปกรณ์อื่นที่ลงทะเบียนกับบัญชีอื่นได้ หากเปิดใช้งาน FortiCloud SSO

- สร้างบัญชีผู้ดูแลระบบภายใน (local admin accounts) เพื่อคงอยู่ในการเข้าถึงระบบ

- เปลี่ยนแปลงการกำหนดค่า (configuration changes) เพื่อให้สิทธิ์การเข้าถึง VPN แก่บัญชีที่สร้างขึ้น

- ดึงข้อมูลการกำหนดค่าไฟร์วอลล์ (exfiltrate firewall configurations)

Recommendations:

Short Term:

- อัปเกรดเป็นเวอร์ชันเฟิร์มแวร์ล่าสุดของผลิตภัณฑ์ที่ได้รับผลกระทบโดยทันที เพื่อให้การยืนยันตัวตน FortiCloud SSO สามารถทำงานได้

- กู้คืนการกำหนดค่าด้วยเวอร์ชันที่เชื่อถือได้ว่าสะอาด หรือตรวจสอบการเปลี่ยนแปลงที่ไม่ได้รับอนุญาต

- เปลี่ยนรหัสผ่าน (Rotate credentials) รวมถึงบัญชี LDAP/AD ที่อาจเชื่อมต่อกับอุปกรณ์ FortiGate

- ปิดใช้งานตัวเลือก “Allow administrative login using FortiCloud SSO” หากไม่จำเป็นต้องใช้และอุปกรณ์ยังไม่ได้อัปเดตแพตช์

Long Term:

- ตรวจสอบและรักษาความปลอดภัยของการกำหนดค่า SSO อย่างต่อเนื่อง

- ตรวจสอบบันทึก (logs) และการกำหนดค่า (configurations) อย่างสม่ำเสมอเพื่อหาสัญญาณของกิจกรรมที่น่าสงสัย

- ใช้มาตรการจัดการรหัสผ่านที่รัดกุมและหมุนเวียนรหัสผ่านอย่างสม่ำเสมอ

- ติดตามและอัปเดตระบบตามคำแนะนำของ Fortinet และ CISA สำหรับช่องโหว่ที่ถูกใช้ประโยชน์จริง

Source: https://thehackernews.com/2026/01/fortinet-patches-cve-2026-24858-after.html

Share this content: