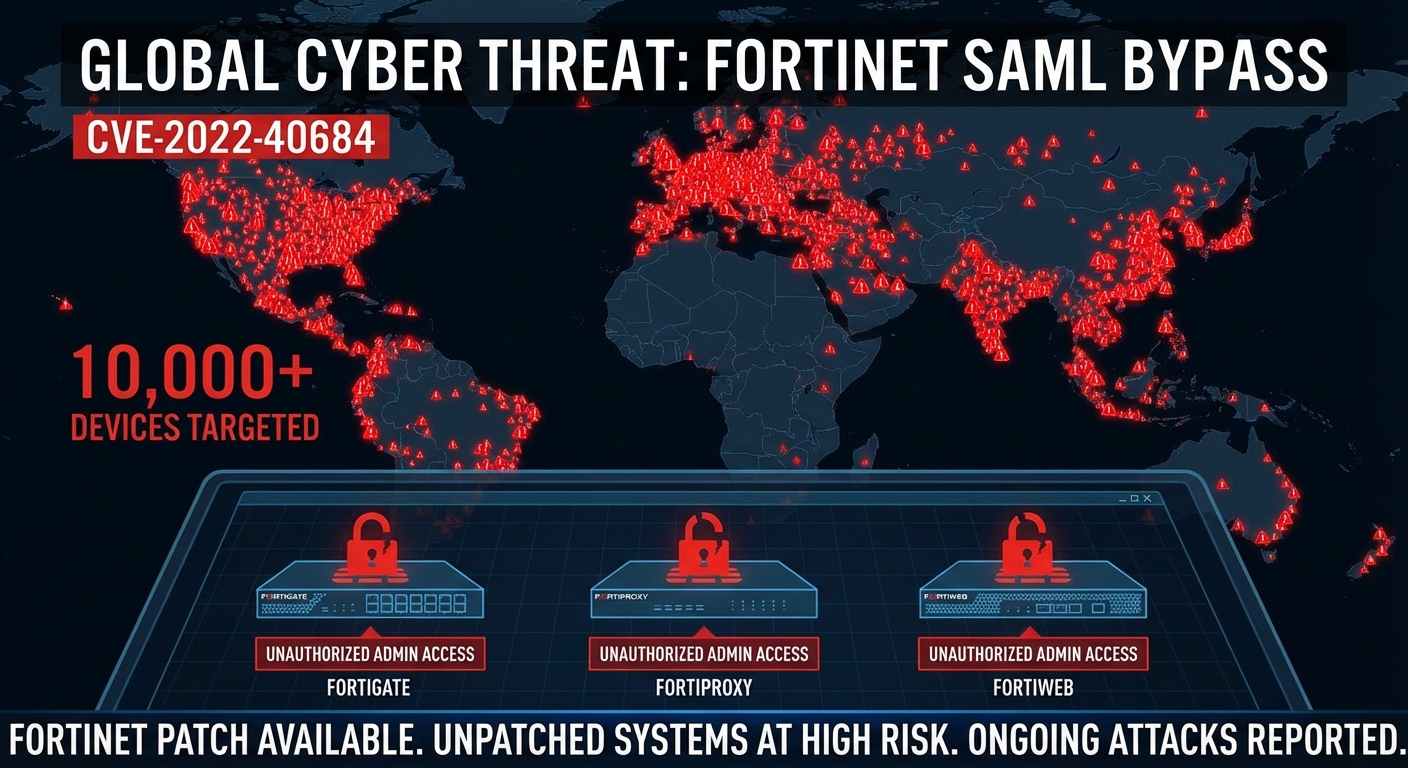

Fortinet FortiGate firewalls, FortiProxy, และ FortiWeb กว่า 10,000 เครื่องทั่วโลกที่ใช้การยืนยันตัวตนแบบ SAML กำลังตกเป็นเป้าหมายของการโจมตีเพื่อบายพาสการยืนยันตัวตน (authentication bypass) โดยอาศัยช่องโหว่ CVE-2022-40684 ช่องโหว่นี้อนุญาตให้ผู้โจมตีที่ไม่มีสิทธิ์เข้าถึงระบบสามารถบายพาสการตรวจสอบสิทธิ์และเข้าถึงสิทธิ์ผู้ดูแลระบบได้ การโจมตีกำลังดำเนินอยู่ แม้ Fortinet จะได้ออกแพตช์แก้ไขแล้ว แต่อุปกรณ์จำนวนมากที่ยังไม่ได้อัปเดตยังคงมีความเสี่ยงสูงต่อการถูกโจมตีอย่างต่อเนื่อง

Severity: วิกฤต

System Impact:

- Fortinet FortiGate firewalls

- Fortinet FortiProxy

- Fortinet FortiWeb

- อุปกรณ์ที่กำหนดค่าด้วยการยืนยันตัวตนแบบ SAML

Technical Attack Steps:

- ผู้โจมตีใช้ช่องโหว่ CVE-2022-40684 ซึ่งเป็นช่องโหว่การบายพาสการยืนยันตัวตนในอุปกรณ์ Fortinet ที่ใช้ SAML

- ช่องโหว่นี้ทำให้ผู้โจมตีที่ไม่มีสิทธิ์สามารถข้ามขั้นตอนการตรวจสอบสิทธิ์เพื่อเข้าสู่ระบบ

- ผู้โจมตีจะได้รับสิทธิ์ผู้ดูแลระบบ (administrative access) บนอุปกรณ์ Fortinet ที่ถูกโจมตี

- เมื่อเข้าถึงได้ ผู้โจมตีสามารถเปลี่ยนแปลงการกำหนดค่าเครือข่าย, สร้างบัญชีผู้ดูแลระบบใหม่, หรือดักจับข้อมูลการสื่อสารในเครือข่ายได้

Recommendations:

Short Term:

- อัปเดตเฟิร์มแวร์ FortiOS ทันทีเป็นเวอร์ชันที่ปลอดภัย (เช่น 7.2.2, 7.0.7, 6.4.11, 6.2.12 หรือสูงกว่า)

- หากไม่สามารถอัปเดตได้ทันที ให้พิจารณาปิดใช้งานการยืนยันตัวตนแบบ SAML

- ตรวจสอบบันทึก (logs) เพื่อหาร่องรอยการบุกรุก (IOCs) ที่เกี่ยวข้องกับการใช้ช่องโหว่ CVE-2022-40684

- จำกัดการเข้าถึงสิทธิ์ผู้ดูแลระบบเฉพาะจากที่อยู่ IP ที่เชื่อถือได้

Long Term:

- บำรุงรักษาโปรแกรมการจัดการแพตช์ที่แข็งแกร่งสำหรับอุปกรณ์เครือข่ายทั้งหมด

- ใช้การแบ่งส่วนเครือข่าย (network segmentation) เพื่อจำกัดขอบเขตความเสียหายจากการถูกโจมตี

- ตรวจสอบการกำหนดค่าและบัญชีผู้ใช้เป็นประจำ

- เพิ่มประสิทธิภาพการบันทึกและการตรวจสอบเหตุการณ์ด้านความปลอดภัย

- ทำการประเมินช่องโหว่และการทดสอบการเจาะระบบ (penetration testing) อย่างสม่ำเสมอ

Share this content: