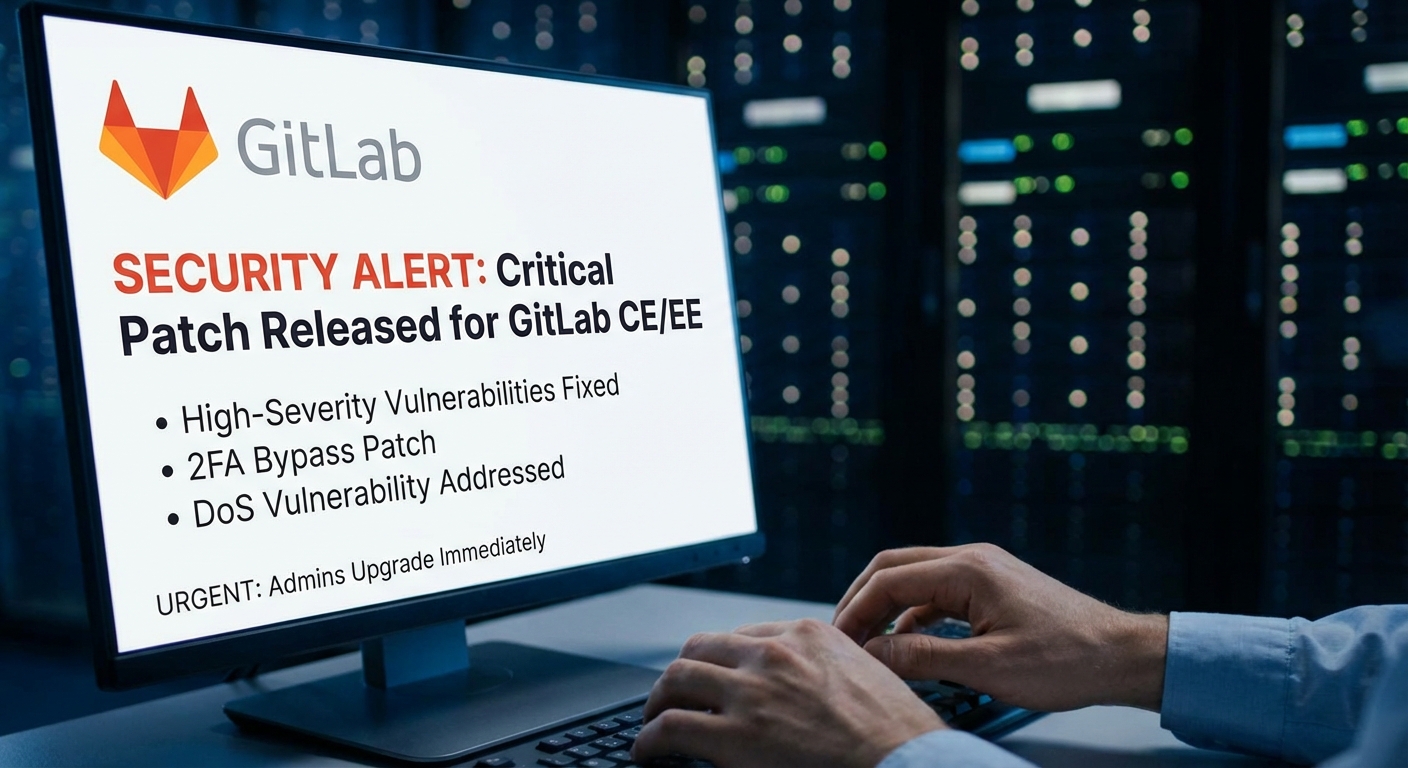

GitLab ได้ออกแพตช์ช่องโหว่ความรุนแรงสูงหลายรายการ รวมถึงการบายพาสการยืนยันตัวตนแบบสองปัจจัย (2FA) และช่องโหว่ Denial-of-Service (DoS) ที่ส่งผลกระทบต่อ GitLab Community Edition (CE) และ Enterprise Edition (EE) แนะนำให้ผู้ดูแลระบบอัปเกรดทันทีเพื่อป้องกันการโจมตี

Severity: สูง

System Impact:

- GitLab Community Edition (CE)

- GitLab Enterprise Edition (EE)

- แพลตฟอร์มการพัฒนาซอฟต์แวร์ GitLab

- GitLab.com (ได้รับการแก้ไขแล้ว)

- GitLab Dedicated (ไม่จำเป็นต้องดำเนินการ)

Technical Attack Steps:

- CVE-2026-0723 (2FA Bypass): ผู้โจมตีที่มีความรู้เกี่ยวกับรหัสประจำตัวของเหยื่อสามารถข้ามการยืนยันตัวตนแบบสองปัจจัยได้โดยการส่งการตอบสนองอุปกรณ์ที่ปลอมแปลง เนื่องจากจุดอ่อนของค่าส่งกลับที่ไม่ได้ตรวจสอบในบริการยืนยันตัวตนของ GitLab

- CVE-2025-13927 (DoS): ผู้โจมตีที่ไม่ได้รับการยืนยันตัวตนสามารถทำให้เกิดสภาวะ Denial-of-Service ได้โดยการส่งคำขอที่สร้างขึ้นมาโดยมีข้อมูลการยืนยันตัวตนที่ผิดรูปแบบ

- CVE-2025-13928 (DoS): ผู้โจมตีที่ไม่ได้รับการยืนยันตัวตนสามารถทำให้เกิดสภาวะ Denial-of-Service ได้โดยการใช้ประโยชน์จากการตรวจสอบสิทธิ์ที่ไม่ถูกต้องใน API endpoints

- CVE-2025-13335 (DoS): ผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่นี้โดยการกำหนดค่าเอกสาร Wiki ที่ผิดรูปแบบซึ่งบายพาสการตรวจจับวงจร

- CVE-2026-1102 (DoS): ผู้โจมตีสามารถใช้ประโยชน์จากช่องโหว่นี้โดยการส่งคำขอการยืนยันตัวตน SSH ที่ผิดรูปแบบซ้ำๆ

Recommendations:

Short Term:

- ผู้ดูแลระบบของการติดตั้ง GitLab แบบ Self-managed ควรอัปเกรดเป็นเวอร์ชัน 18.8.2, 18.7.2 หรือ 18.6.4 โดยเร็วที่สุด

- ผู้ใช้ GitLab.com และ GitLab Dedicated ไม่จำเป็นต้องดำเนินการใดๆ เนื่องจากแพลตฟอร์มเหล่านี้ได้รับการแก้ไขหรือจัดการโดย GitLab แล้ว

Long Term:

Share this content: