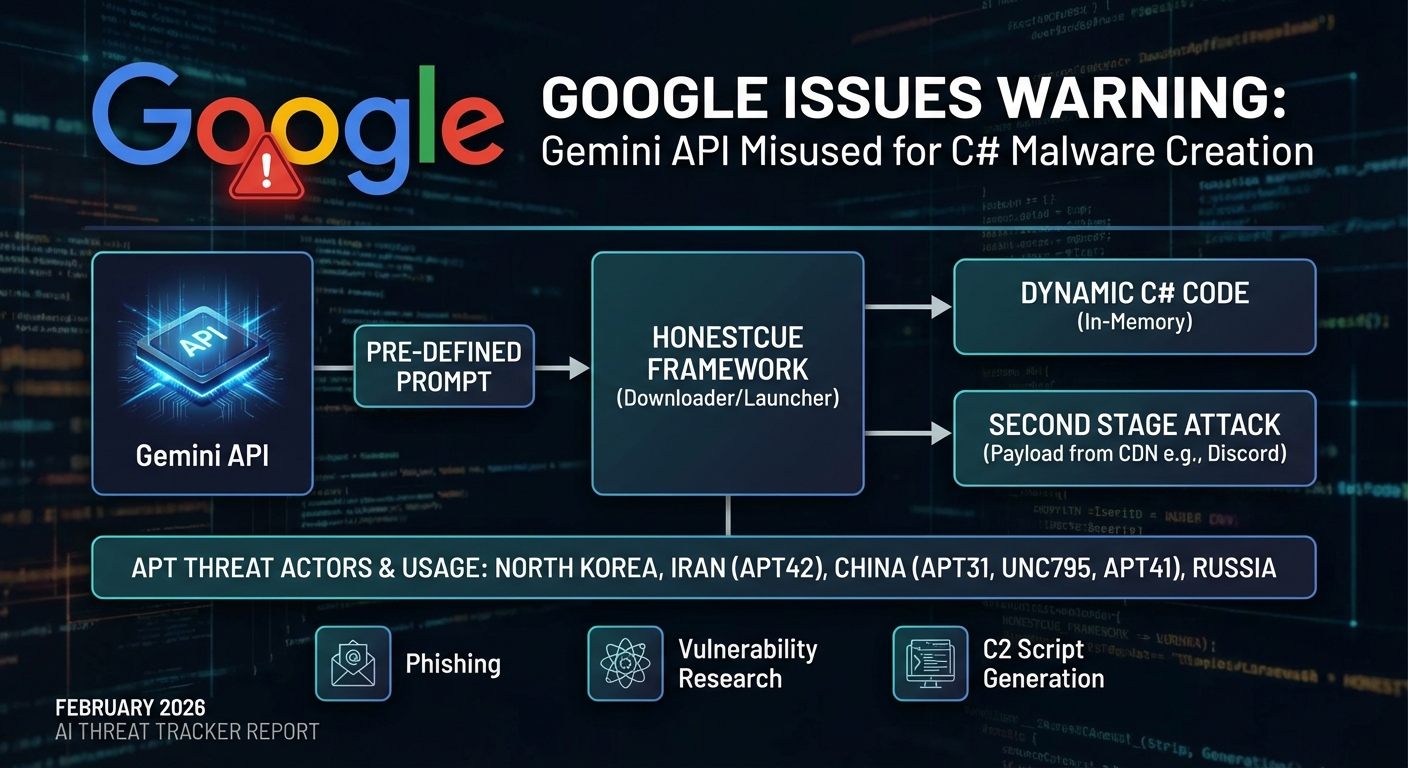

Google ได้ออกคำเตือนถึงกลุ่มผู้ไม่หวังดีที่เริ่มใช้ Gemini API ของ Google เพื่อสร้างโค้ด C# สำหรับมัลแวร์แบบหลายขั้นตอนแบบไดนามิก ซึ่งทำให้ยากต่อการตรวจจับด้วยวิธีแบบดั้งเดิม รายงาน AI Threat Tracker เดือนกุมภาพันธ์ 2026 โดย Google Threat Intelligence Group (GTIG) ได้เน้นย้ำถึงเฟรมเวิร์ก HONESTCUE ที่พบครั้งแรกในเดือนกันยายน 2025 ซึ่งทำหน้าที่เป็นดาวน์โหลดเดอร์และลันเชอร์ที่สอบถาม API ของ Gemini ด้วยพรอมต์ที่กำหนดไว้ล่วงหน้าเพื่อดึงโค้ด C# ที่สามารถคอมไพล์ได้ เพื่อใช้ในการดำเนินการโจมตีขั้นที่สอง ซึ่งมักจะเป็นการดาวน์โหลดเพย์โหลดจาก CDN เช่น Discord โดยไม่ทิ้งร่องรอยบนดิสก์ นอกจากนี้ยังมีการใช้ Gemini ในการโจมตีฟิชชิ่ง การวิจัยช่องโหว่ และการสร้างสคริปต์ C2 โดยกลุ่ม APT จากเกาหลีเหนือ อิหร่าน (APT42) จีน (APT31, UNC795, APT41) และรัสเซีย

Severity: วิกฤต

System Impact:

- Google Gemini API (ถูกใช้ในทางที่ผิด)

- Traditional Detection Methods (ถูกหลีกเลี่ยง)

- Endpoint Forensics (ซับซ้อนขึ้นเนื่องจากการทำงานแบบ fileless)

- Signature-based Antivirus Software (ถูกหลีกเลี่ยง)

- Network Filters (ถูกหลีกเลี่ยง)

- .NET CSharpCodeProvider (ถูกใช้ในทางที่ผิดในการคอมไพล์โค้ดในหน่วยความจำ)

- Content Delivery Networks (CDN) เช่น Discord (ถูกใช้ในการโฮสต์เพย์โหลด)

- GitHub, npm, PyPI (แพลตฟอร์มที่ถูกใช้โดยกลุ่ม Lazarus ในแคมเปญที่เกี่ยวข้อง)

- WAF (Web Application Firewall – APT31 พยายามเลี่ยงผ่าน)

Technical Attack Steps:

- API Call: มัลแวร์ส่งพรอมต์แบบคงที่ไปยัง Gemini API เพื่อขอโค้ด C#

- Dynamic Compilation: Gemini ส่งคืนโค้ด C# ที่สามารถคอมไพล์ได้ ซึ่ง CSharpCodeProvider จะประมวลผลเป็นแอสเซมบลีที่สามารถเรียกใช้งานได้

- Payload Delivery: โค้ด C# ที่ถูกคอมไพล์แบบไดนามิก (Stage two) จะดึงข้อมูลจาก URL ที่ควบคุมโดยผู้โจมตี (มักใช้ Discord CDN)

- Execution & Evasion: เพย์โหลดถูกเปิดใช้งานผ่าน Process.Start หรือการสะท้อน (reflection) และทำงานโดยตรงในหน่วยความจำ เพื่อหลีกเลี่ยงการสร้างไฟล์บนดิสก์ ทำให้ยากต่อการวิเคราะห์แบบสถิตและพฤติกรรม

Recommendations:

Short Term:

- ตรวจสอบความผิดปกติของ API โดยเฉพาะการสอบถามการสร้างโค้ดจำนวนมากไปยัง Gemini

- บล็อกทราฟฟิก Gemini ที่ผิดปกติ

- ตรวจสอบการโหลด .NET ในหน่วยความจำ

- ใช้กฎระเบียบเชิงพฤติกรรมสำหรับการใช้ CSharpCodeProvider

- ใช้กฎระเบียบเชิงพฤติกรรมสำหรับการดึงข้อมูลจาก Discord CDN ที่เชื่อมโยงกับ IOCs ของมัลแวร์

- ใช้ IOCs ที่ GTIG ได้แบ่งปันใน GTI Collections

Long Term:

- พัฒนาระบบป้องกันแบบไฮบริดที่ผสานรวมการตรวจสอบเครือข่าย (network telemetry) และการตรวจสอบขณะรันไทม์ (runtime inspection)

- ดำเนินการปรับปรุงโมเดลและมาตรการป้องกันของ AI อย่างต่อเนื่อง (สำหรับผู้ให้บริการ AI)

Source: https://cybersecuritynews.com/gemini-ai-model-cyberattacks/

Share this content: