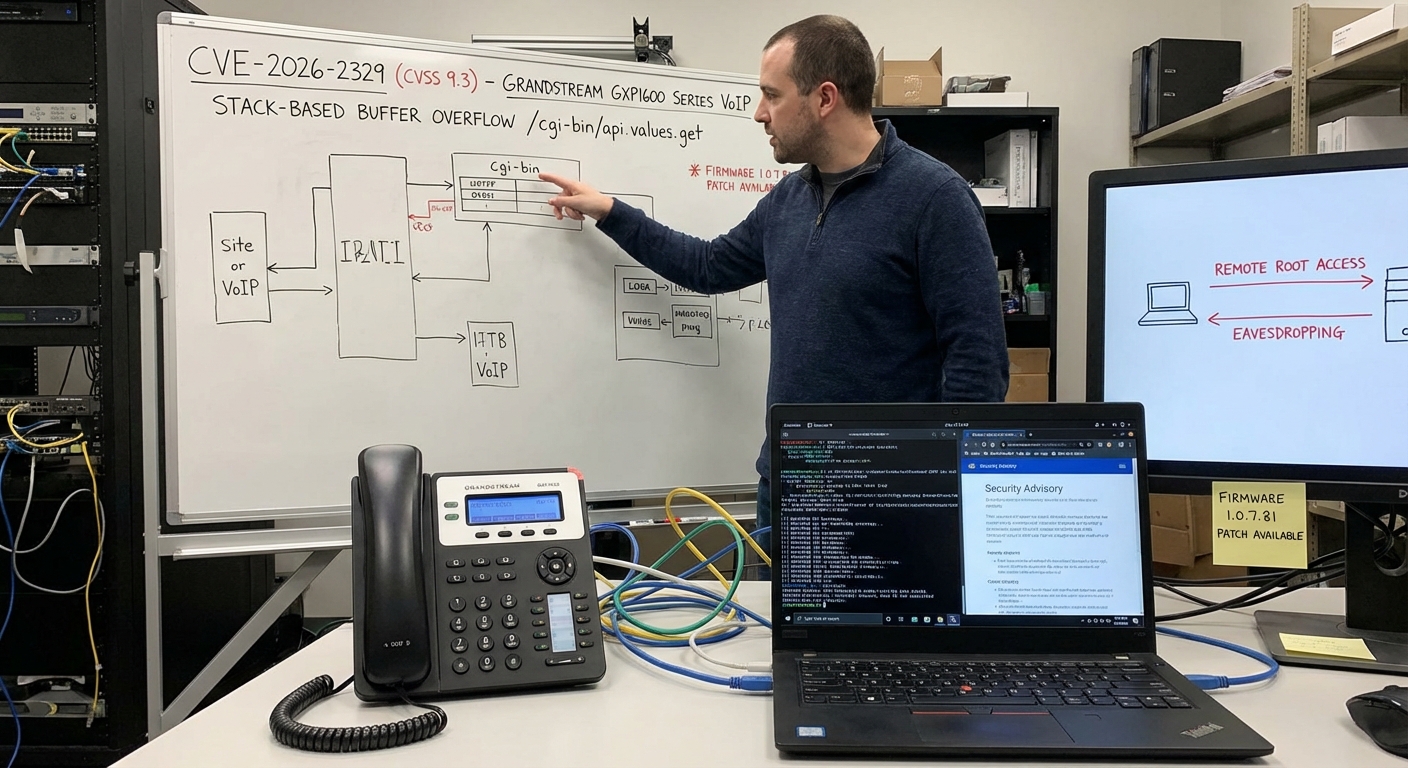

นักวิจัยด้านความปลอดภัยทางไซเบอร์ได้เปิดเผยช่องโหว่ความปลอดภัยร้ายแรง CVE-2026-2329 (คะแนน CVSS 9.3) ในโทรศัพท์ VoIP รุ่น GXP1600 series ของ Grandstream ช่องโหว่ประเภท stack-based buffer overflow แบบไม่จำเป็นต้องมีการยืนยันตัวตนนี้ ทำให้ผู้โจมตีระยะไกลสามารถเข้าควบคุมอุปกรณ์ด้วยสิทธิ์ root และดำเนินการรันโค้ดจากระยะไกลได้ ซึ่งนำไปสู่การดักฟังการโทร การขโมยข้อมูลรับรอง และการควบคุมอุปกรณ์อย่างสมบูรณ์ ช่องโหว่นี้อยู่ในบริการ API บนเว็บของอุปกรณ์ (/cgi-bin/api.values.get) ทาง Grandstream ได้ออกเฟิร์มแวร์เวอร์ชัน 1.0.7.81 เพื่อแก้ไขปัญหานี้แล้ว

Severity: วิกฤต

System Impact:

- โทรศัพท์ VoIP Grandstream GXP1600 series (รุ่น GXP1610, GXP1615, GXP1620, GXP1625, GXP1628, GXP1630)

- การสนทนา VoIP (อาจถูกดักฟัง)

- ระบบปฏิบัติการพื้นฐานของอุปกรณ์

- ข้อมูลรับรองที่เก็บไว้ในอุปกรณ์ที่ถูกบุกรุก

Technical Attack Steps:

- ผู้โจมตีส่งคำขอ HTTP ที่มีพารามิเตอร์ ‘request’ ที่เป็นอันตรายและคั่นด้วยเครื่องหมายโคลอน ไปยังปลายทาง ‘/cgi-bin/api.values.get’ บนโทรศัพท์ VoIP Grandstream GXP1600 series ที่มีช่องโหว่

- บริการ API บนเว็บของอุปกรณ์พยายามวิเคราะห์พารามิเตอร์ ‘request’

- เนื่องจากการขาดการตรวจสอบความยาว สตริงที่เป็นอันตรายจึงทำให้เกิด buffer overflow บน stack ซึ่งเกินขนาดบัฟเฟอร์ 64 ไบต์

- การเกิด stack-based buffer overflow นี้จะทำให้หน่วยความจำ stack ที่อยู่ใกล้เคียงเสียหาย

- ความเสียหายนำไปสู่การรันโค้ดจากระยะไกล (RCE) โดยไม่จำเป็นต้องมีการยืนยันตัวตน พร้อมสิทธิ์ root บนอุปกรณ์เป้าหมาย

- (หลังการโจมตี) ผู้โจมตีสามารถดึงข้อมูลรับรองที่เก็บไว้หรือกำหนดค่าอุปกรณ์ใหม่เพื่อใช้ Session Initiation Protocol (SIP) proxy ที่เป็นอันตรายได้

- (หลังการโจมตี) สามารถดักฟังและแอบฟังการโทรเข้าและโทรออกจากอุปกรณ์ได้

Recommendations:

Short Term:

- อัปเดตเฟิร์มแวร์โทรศัพท์ VoIP Grandstream GXP1600 series เป็นเวอร์ชัน 1.0.7.81 หรือใหม่กว่าโดยทันที

Long Term:

- ตรวจสอบให้แน่ใจว่าอุปกรณ์ที่เชื่อมต่อเครือข่ายทั้งหมด โดยเฉพาะโทรศัพท์ VoIP ได้รับการอัปเดตด้วยแพตช์ความปลอดภัยล่าสุดอย่างสม่ำเสมอ

- ใช้การแบ่งส่วนเครือข่าย (network segmentation) เพื่อแยกอุปกรณ์ VoIP ออกจากเครือข่ายภายในที่สำคัญ และจำกัดการเปิดเผยต่อสภาพแวดล้อมที่ไม่น่าเชื่อถือ

- ตรวจสอบการรับส่งข้อมูลเครือข่ายและบันทึกอุปกรณ์อย่างสม่ำเสมอเพื่อหากิจกรรมที่ผิดปกติที่อาจบ่งชี้ถึงความพยายามในการโจมตีหรือการบุกรุก

- ดำเนินการตรวจสอบความปลอดภัยและการประเมินช่องโหว่โครงสร้างพื้นฐาน VoIP เป็นระยะ

- ใช้กลไกการยืนยันตัวตนที่แข็งแกร่งและการกำหนดค่าที่ปลอดภัยสำหรับอุปกรณ์ทั้งหมด

Source: https://thehackernews.com/2026/02/grandstream-gxp1600-voip-phones-exposed.html

Share this content: