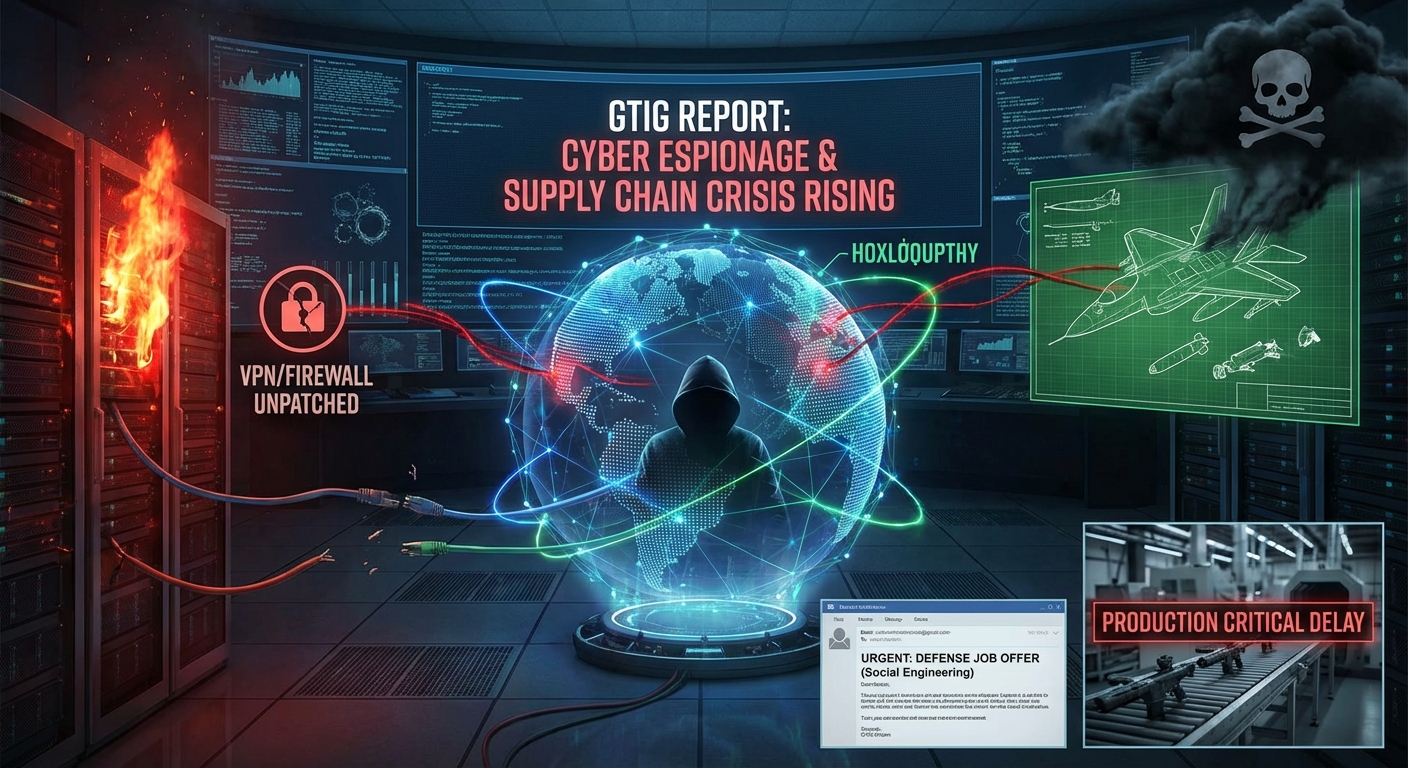

สงครามไซเบอร์สมัยใหม่ได้ขยายขอบเขตเกินกว่าสมรภูมิทางกายภาพ โดยพุ่งเป้าไปที่เซิร์ฟเวอร์ดิจิทัลและห่วงโซ่อุปทานที่ปกป้องการป้องกันประเทศ รายงาน GTIG ชี้ให้เห็นถึงการเพิ่มขึ้นอย่างรุนแรงของการจารกรรมทางไซเบอร์และความเสี่ยงในห่วงโซ่อุปทานที่ภาคการป้องกันกำลังเผชิญอยู่ ผู้โจมตีที่เป็นรัฐสนับสนุนและกลุ่มอาชญากรไซเบอร์กำลังพุ่งเป้าไปที่ผู้รับเหมาด้านการป้องกัน ผู้ผลิตอากาศยาน และพนักงานรายบุคคล เพื่อขโมยข้อมูลที่ละเอียดอ่อนและขัดขวางการขนส่งที่สำคัญ ช่องทางการโจมตีได้เปลี่ยนไปสู่การใช้ประโยชน์จากอุปกรณ์ Edge (เช่น VPN และ Firewall ที่ไม่ได้รับการตรวจสอบ) และเทคนิค Social Engineering ที่ซับซ้อน รวมถึงการบิดเบือนกระบวนการจ้างงาน เพื่อให้ได้มาซึ่งการเข้าถึงและคงอยู่ภายในเครือข่ายที่มีมูลค่าสูง การแทรกซึมเหล่านี้ก่อให้เกิดความเสียหายร้ายแรง ตั้งแต่การขโมยทรัพย์สินทางปัญญาที่สำคัญไปจนถึงการชะลอขีดความสามารถในการผลิตเพื่อการป้องกันในช่วงสงคราม.

Severity: วิกฤต

System Impact:

- ผู้รับเหมาด้านการป้องกัน (Defense contractors)

- ผู้ผลิตอากาศยาน (Aerospace manufacturers)

- พนักงานรายบุคคล (Individual employees)

- เซิร์ฟเวอร์ดิจิทัล (Digital servers)

- ห่วงโซ่อุปทาน (Supply chains)

- อุปกรณ์ Edge (เช่น VPN, Firewall)

- แอปพลิเคชัน REDCap

- ระบบอีเมล (Email systems)

Technical Attack Steps:

- **การเข้าถึงเบื้องต้น (Initial Access):** มุ่งเป้าไปที่อุปกรณ์ Edge เช่น VPN และ Firewall ที่ไม่ได้รับการตรวจสอบเพื่อหลีกเลี่ยงระบบความปลอดภัยขององค์กร รวมถึงใช้เทคนิค Social Engineering โดยการบิดเบือนกระบวนการจ้างงานเพื่อประนีประนอมบุคลากร

- **การคงอยู่ (Persistence):** ใช้มัลแวร์ INFINITERED ซึ่งเป็น Recursive dropper ที่ฝังตัวในไฟล์ระบบที่ถูกต้องตามกฎหมาย (เช่น แอปพลิเคชัน REDCap) เพื่อให้มัลแวร์ยังคงอยู่ในระบบแม้หลังจากการอัปเดตซอฟต์แวร์

- **การขโมยข้อมูล (Data Exfiltration):** ใช้วิธีที่เฉพาะเจาะจงเพื่อขโมยการสื่อสารที่ละเอียดอ่อนโดยไม่สร้างปริมาณการรับส่งข้อมูลเครือข่ายที่ผิดปกติ ด้วยการแก้ไขกฎการกรองอีเมลเพื่อให้ส่งต่อข้อความที่มีคีย์เวิร์ดเฉพาะ (เช่น ความมั่นคงของชาติ อุปกรณ์ทางทหาร นโยบายต่างประเทศ) ไปยังบัญชีที่ผู้โจมตีควบคุม

Recommendations:

Short Term:

- ดำเนินการตรวจสอบอุปกรณ์ Edge อย่างเข้มงวด

- บังคับใช้การวิเคราะห์พฤติกรรมที่เข้มงวดสำหรับกฎการส่งต่ออีเมล

Long Term:

- เสริมสร้างกระบวนการยืนยันตัวตนสำหรับบุคลากรที่ทำงานระยะไกล

- แบ่งส่วนเครือข่ายห่วงโซ่อุปทานที่สำคัญ

Source: https://cybersecuritynews.com/gtig-analysis-highlights-escalating-espionage/

Share this content: