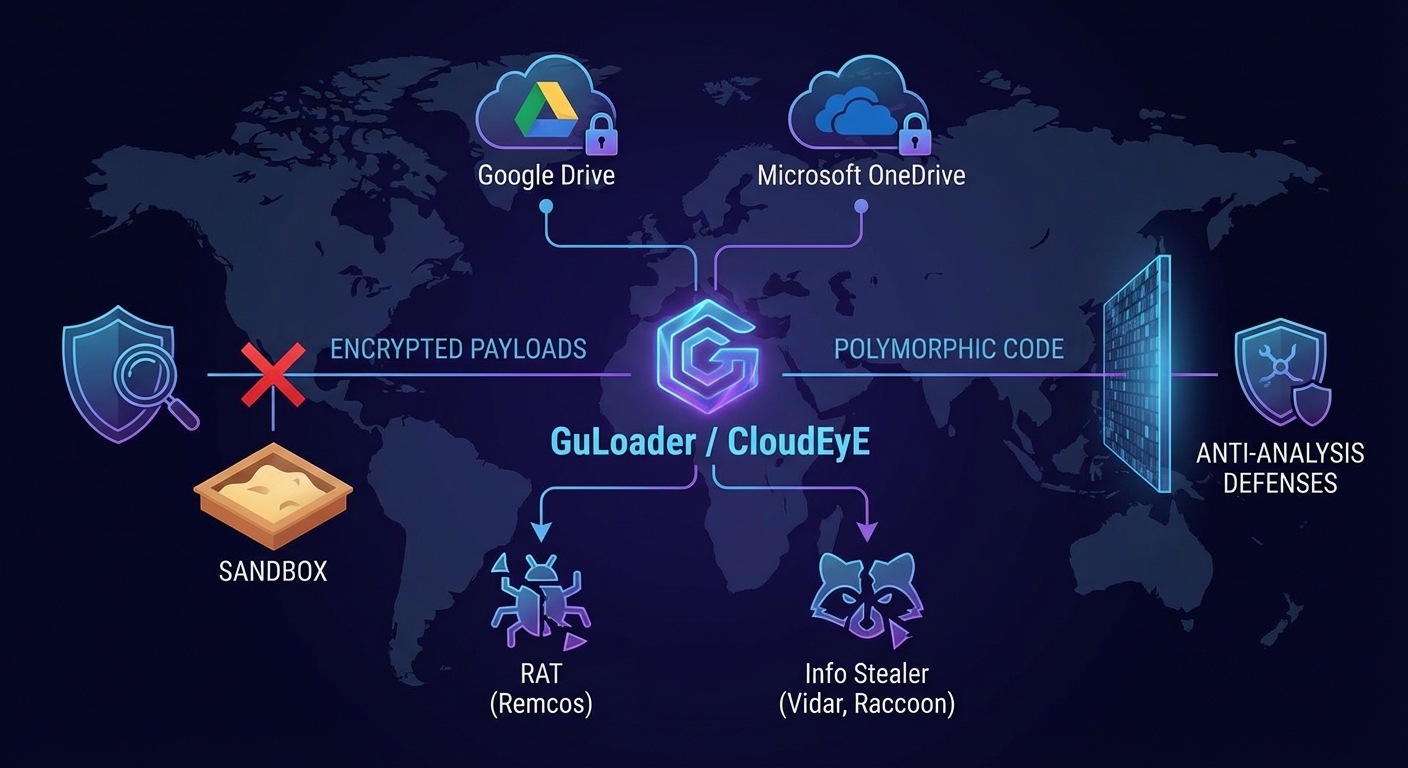

GuLoader หรือที่รู้จักในชื่อ CloudEyE เป็นดาวน์โหลดเดอร์มัลแวร์ขั้นสูงที่ยังคงเป็นภัยคุกคามต่อเนื่อง โดยถูกออกแบบมาเพื่อดาวน์โหลดและรันมัลแวร์ประเภท Remote Access Trojan (RAT) เช่น Remcos และ Info Stealers เช่น Vidar และ Raccoon Stealer. เวอร์ชันล่าสุดของ GuLoader ใช้โฮสติ้งคลาวด์ที่น่าเชื่อถืออย่าง Google Drive และ Microsoft OneDrive ในการจัดเก็บเพย์โหลดที่เข้ารหัส เพื่อหลีกเลี่ยงการตรวจจับจากระบบป้องกันที่อาศัยชื่อเสียง (reputation-based defenses) และยังใช้โค้ดแบบ Polymorphic ที่เปลี่ยนแปลงตัวเองได้ตลอดเวลาเพื่อหลบเลี่ยงการวิเคราะห์แบบ Static และการตรวจจับด้วย Signature แบบดั้งเดิม รวมถึงเทคนิคป้องกันการวิเคราะห์อื่นๆ เช่น การตรวจจับ Sandbox เพื่อขัดขวางการดีบัก.

Severity: สูง

System Impact:

- เครือข่ายองค์กร (เพื่อขโมยข้อมูลและเฝ้าระวัง)

- ระบบของเหยื่อ (การรันเพย์โหลด)

- ระบบกรองอีเมล (ถูกหลีกเลี่ยง)

- กลไกการบล็อกที่อิงตามชื่อเสียง (ถูกหลีกเลี่ยง)

- โปรแกรม Antivirus แบบดั้งเดิม (ไร้ประสิทธิภาพในการตรวจจับโค้ด Polymorphic)

- Sandbox และ Debugger (ถูกขัดขวางด้วยเทคนิค Anti-analysis)

Technical Attack Steps:

- 1. การเข้าถึงเบื้องต้น (Initial Access): เหยื่อได้รับอีเมลสแปมที่เป็นอันตราย ซึ่งมีไฟล์แนบเป็นไฟล์บีบอัด (เช่น ZIP หรือ ISO) ที่ปลอมตัวเป็นเอกสารทางธุรกิจหรือใบแจ้งหนี้ที่ถูกต้องตามกฎหมาย

- 2. การประมวลผล (Execution – Initial Loader): เมื่อผู้ใช้เปิดไฟล์แนบ ไฟล์ VBScript หรือ NSIS installer ที่ซ่อนอยู่จะถูกรัน

- 3. การดึงเพย์โหลดระยะแรก (Stage 1 Payload Retrieval): สคริปต์ที่รันจะดาวน์โหลดเชลล์โค้ด (shellcode) ที่ถูกเข้ารหัส

- 4. การเตรียมระบบ (System Preparation): เชลล์โค้ดจะทำการเตรียมระบบของเหยื่อ

- 5. การดึงเพย์โหลดสุดท้าย (Stage 2 Payload Retrieval): เชลล์โค้ดจะดึงเพย์โหลดมัลแวร์ขั้นสุดท้าย (เช่น RAT หรือ Info Stealers) จากแพลตฟอร์มคลาวด์ที่น่าเชื่อถือ (เช่น Google Drive หรือ Microsoft OneDrive)

- 6. การหลีกเลี่ยงการตรวจจับ (Evasion): มัลแวร์ใช้โค้ด Polymorphic ที่สร้างค่าคงที่แบบไดนามิกด้วยการดำเนินการทางคณิตศาสตร์แบบสุ่ม (XOR, ADD, SUB) และใช้เทคนิค Anti-analysis เพื่อตรวจจับและขัดขวาง Sandbox หรือ Debugger

- 7. การรันเพย์โหลดสุดท้าย (Final Payload Execution): มัลแวร์รองจะถูกรันเพื่อขโมยข้อมูลและทำการเฝ้าระวัง

Recommendations:

Short Term:

- ใช้ระบบกรองอีเมลที่ครอบคลุมเพื่อบล็อกไฟล์แนบที่เป็นอันตรายและจำกัดการรันไฟล์ VBScript และ NSIS.

- เปิดใช้งานการตรวจสอบ SSL (SSL Inspection) เพื่อตรวจจับเนื้อหาที่เป็นอันตรายภายในทราฟฟิกที่เข้ารหัสไปยังบริการคลาวด์.

Long Term:

- ปรับใช้โซลูชัน Endpoint Detection and Response (EDR) ที่เน้นพฤติกรรม เพื่อช่วยระบุและหยุดกิจกรรมที่ผิดปกติของมัลแวร์ในระหว่างการรัน.

- อัปเดตโซลูชันความปลอดภัย (Antivirus, EDR) อย่างสม่ำเสมอเพื่อรับมือกับโค้ด Polymorphic.

- ให้ความรู้แก่ผู้ใช้เกี่ยวกับการระบุอีเมลที่น่าสงสัยและแนวทางปฏิบัติที่ดีที่สุดด้านความปลอดภัยทางไซเบอร์.

Source: https://cybersecuritynews.com/guloader-uses-polymorphic-code-and-trusted-cloud-hosting/

Share this content: