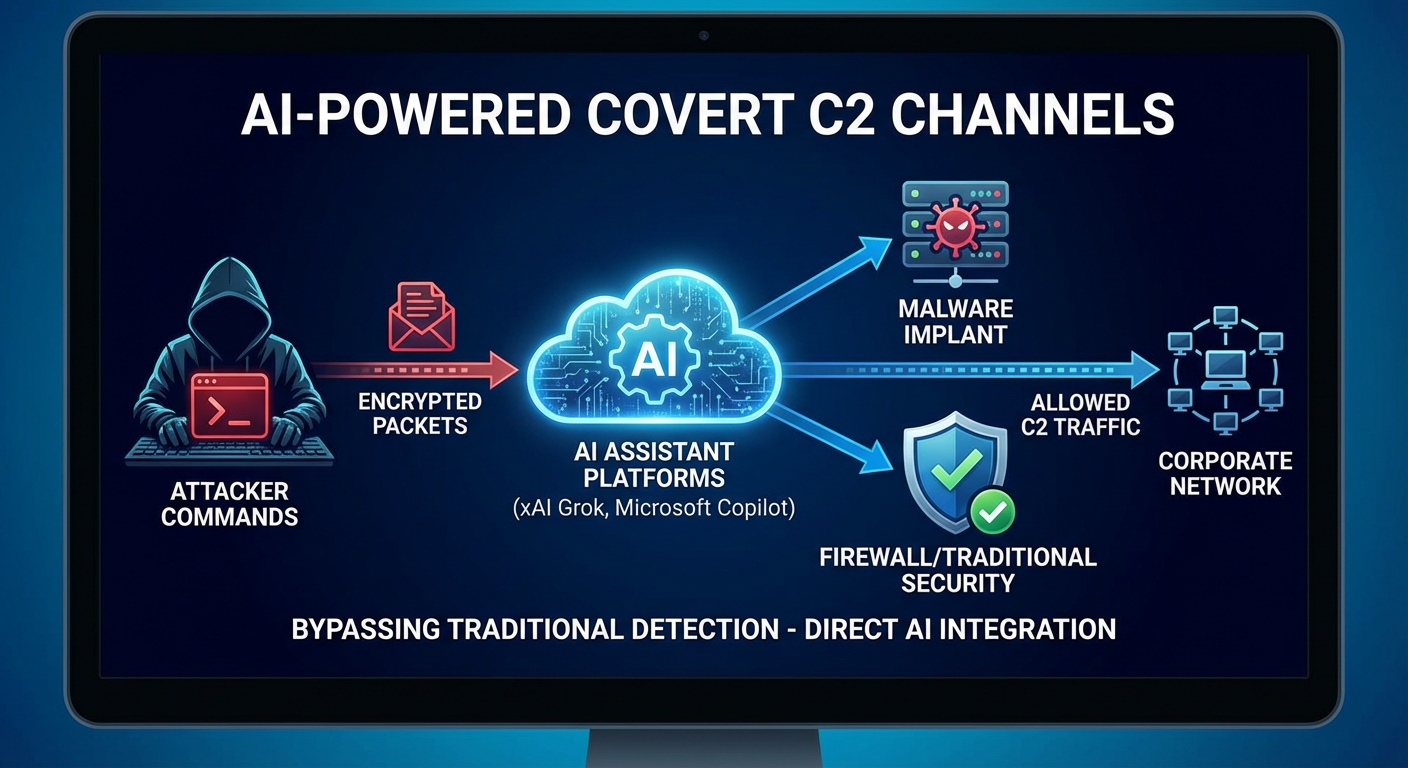

เทคนิคการโจมตีรูปแบบใหม่ที่ใช้ประโยชน์จากผู้ช่วย AI ยอดนิยมอย่าง xAI Grok และ Microsoft Copilot เพื่อทำหน้าที่เป็นช่องทางการสื่อสารและการควบคุม (C2) มัลแวร์แบบลับๆ ทำให้นักโจมตีสามารถส่งผ่านข้อมูลมุ่งร้ายผ่านแพลตฟอร์มที่เครือข่ายองค์กรเชื่อถือและอนุญาตโดยค่าเริ่มต้น ซึ่งช่วยให้มัลแวร์หลีกเลี่ยงกลไกการตรวจจับแบบดั้งเดิมได้อย่างมีประสิทธิภาพ การวิจัยนี้เน้นย้ำถึงการเปลี่ยนแปลงเชิงโครงสร้างที่ AI กำลังถูกรวมเข้ากับการปฏิบัติการของมัลแวร์โดยตรง

Severity: วิกฤต (Critical)

System Impact:

- เครือข่ายองค์กร (Enterprise networks)

- ระบบ Windows 11

- ระบบ Windows 10 (ที่ได้รับการอัปเดต)

- แพลตฟอร์มผู้ช่วย AI (xAI Grok และ Microsoft Copilot)

Technical Attack Steps:

- มัลแวร์ที่ติดตั้งบนเครื่องเหยื่อจะรวบรวมข้อมูลการสอดแนม เช่น ชื่อผู้ใช้, โดเมน, ซอฟต์แวร์ที่ติดตั้ง, และกระบวนการที่กำลังทำงานอยู่

- ข้อมูลที่รวบรวมจะถูกผนวกเข้ากับพารามิเตอร์ของ URL ของเว็บไซต์ HTTPS ที่ควบคุมโดยผู้โจมตี ซึ่งถูกปลอมแปลงให้ดูไม่เป็นอันตราย

- มัลแวร์จะส่งคำสั่งให้ผู้ช่วย AI (Grok หรือ Copilot) สรุปเนื้อหาของ URL นั้น

- ผู้ช่วย AI จะทำการดึงข้อมูลจากหน้าเว็บและส่งคำสั่งที่ฝังอยู่ใน HTML กลับมา

- มัลแวร์จะวิเคราะห์การตอบสนองที่ได้รับจาก AI และดำเนินการตามคำสั่งที่ฝังไว้

- ใช้การเข้ารหัสหรือทำให้ข้อมูลมีความเอนโทรปีสูงเพื่อหลีกเลี่ยงการตรวจสอบจากโมเดล AI

- การดำเนินการทั้งหมดทำผ่าน WebView2 ซึ่งเป็นคอมโพเนนต์เบราว์เซอร์ที่ฝังตัวอยู่บนระบบ Windows โดยไม่มีการโต้ตอบกับผู้ใช้หรือหน้าต่างเบราว์เซอร์ที่มองเห็นได้

Recommendations:

Short Term:

- ถือว่าโดเมนบริการ AI เป็นจุดออก (egress points) ที่มีมูลค่าสูงและต้องเฝ้าระวังเป็นพิเศษ

- เฝ้าระวังรูปแบบการใช้งาน AI ที่เป็นอัตโนมัติและผิดปกติในเครือข่าย

- รวมการตรวจสอบทราฟฟิก AI เข้าไปในแผนการล่าภัยคุกคาม (threat-hunting) และการรับมือเหตุการณ์ (incident response playbooks)

Long Term:

- ผู้ให้บริการ AI ควรบังคับใช้การยืนยันตัวตน (authentication) สำหรับฟังก์ชันการดึงข้อมูลจากเว็บ (web fetch features)

- ผู้ให้บริการ AI ควรให้องค์กรเห็นภาพรวมที่ชัดเจนยิ่งขึ้นว่าโมเดล AI ของตนเข้าถึง URL ภายนอกอย่างไร

Source: https://cybersecuritynews.com/grok-and-copilot-for-malware-communication/

Share this content: