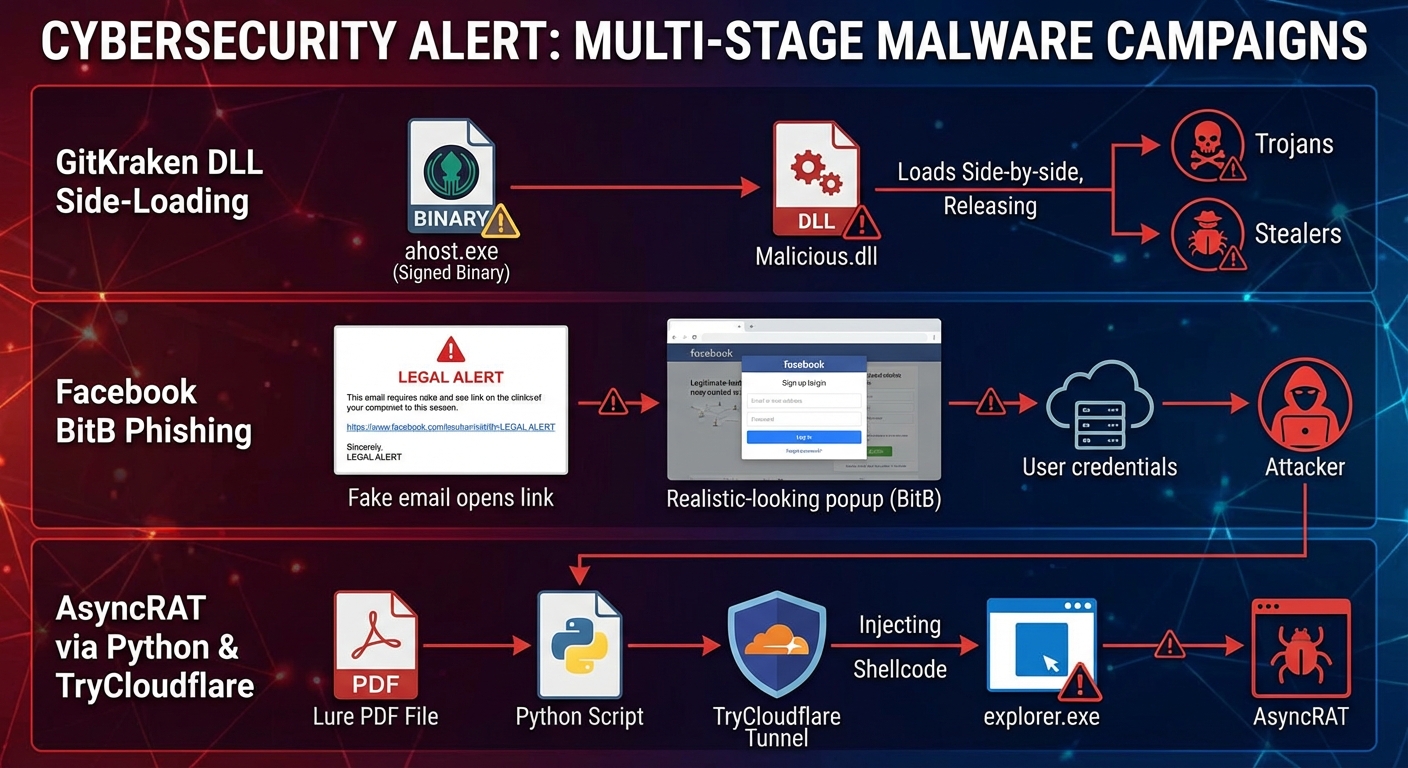

ข่าวนี้เปิดเผยรายละเอียดของแคมเปญมัลแวร์ที่กำลังดำเนินอยู่หลายแคมเปญ หนึ่งในนั้นใช้ช่องโหว่ DLL Side-Loading ในไบนารีที่ถูกเซ็นรับรองอย่างถูกต้องของ GitKraken ชื่อ ahost.exe เพื่อหลีกเลี่ยงการควบคุมความปลอดภัยและส่งมัลแวร์ประเภทโทรจันและ Stealer จำนวนมาก อีกแคมเปญหนึ่งคือการโจมตีฟิชชิ่ง Facebook โดยใช้เทคนิค Browser-in-the-Browser (BitB) เพื่อขโมยข้อมูลรับรองของผู้ใช้ ซึ่งมักเริ่มต้นด้วยอีเมลแจ้งเตือนทางกฎหมายปลอม และใช้บริการโฮสติ้งคลาวด์ที่ถูกต้องเพื่อหลีกเลี่ยงการตรวจจับ นอกจากนี้ยังมีแคมเปญฟิชชิ่งแบบหลายขั้นตอนที่กระจาย AsyncRAT ผ่าน Python Payload และใช้ TryCloudflare Tunnels เพื่อซ่อนกิจกรรม โดยใช้เทคนิค Living-off-the-Land และฉีด Shellcode เข้าไปในกระบวนการ explorer.exe พร้อมแสดงไฟล์ PDF ล่อเพื่อเบี่ยงเบนความสนใจเหยื่อ

Severity: สูง

System Impact:

- c-ares library (Open-source library)

- ahost.exe (Legitimate binary, part of GitKraken’s Desktop application)

- Windows Operating System

- Windows Script Host (WSH)

- PowerShell

- Cloudflare’s free-tier infrastructure (TryCloudflare tunnels)

- Dropbox

- Netlify

- Vercel

- Facebook accounts (เป้าหมายการโจมตีฟิชชิ่ง)

- explorer.exe process

- พนักงานในสายงานการเงิน, การจัดซื้อจัดจ้าง, ห่วงโซ่อุปทาน, และฝ่ายบริหาร ในภาคอุตสาหกรรมและเชิงพาณิชย์ (เช่น น้ำมันและก๊าซ, การนำเข้าและส่งออก)

Technical Attack Steps:

- **แคมเปญ DLL Side-Loading (c-ares/GitKraken ahost.exe):**

- 1. ผู้โจมตีวางไฟล์ libcares-2.dll ที่เป็นอันตรายในไดเรกทอรีเดียวกับไฟล์ ahost.exe ที่ถูกต้อง (ซึ่งมักถูกเปลี่ยนชื่อเพื่อเลียนแบบไฟล์ที่ถูกต้อง เช่น RFQ_NO_04958_LG2049 pdf.exe)

- 2. ไฟล์ ahost.exe ซึ่งมีช่องโหว่ต่อการโจมตี DLL search order hijacking พยายามโหลด DLL ที่เป็นอันตรายก่อน

- 3. DLL ที่เป็นอันตรายจะรันโค้ดที่ผู้โจมตีควบคุม เพื่อหลีกเลี่ยงการป้องกันความปลอดภัยแบบ Signature-based แบบดั้งเดิม

- 4. มัลแวร์หลากหลายชนิด รวมถึงโทรจัน, Stealer, และ Remote Access Trojans (RATs) จะถูกติดตั้งและทำงาน

- **แคมเปญฟิชชิ่ง Facebook (Browser-in-the-Browser):**

- 1. อีเมลฟิชชิ่งที่ปลอมแปลงเป็นข้อความจากสำนักงานกฎหมาย หรือการแจ้งเตือนเร่งด่วนอื่นๆ (เช่น การละเมิดลิขสิทธิ์, การเข้าสู่ระบบที่ผิดปกติ) จะถูกส่งไปยังเหยื่อ

- 2. อีเมลเหล่านี้มี URL แบบย่อ

- 3. เมื่อคลิกที่ URL เหยื่อจะถูกเปลี่ยนเส้นทางไปยังหน้า Meta CAPTCHA ปลอม

- 4. มีการใช้เทคนิค Browser-in-the-Browser (BitB) เพื่อสร้างหน้าต่าง Pop-up การเข้าสู่ระบบ Facebook ปลอมที่ดูน่าเชื่อถือภายในเบราว์เซอร์ที่ถูกต้อง

- 5. เหยื่อถูกหลอกให้ป้อนข้อมูลรับรองลงในหน้าเข้าสู่ระบบปลอม ซึ่งจะถูกผู้โจมตีเก็บเกี่ยวไป

- 6. หน้าฟิชชิ่งมักถูกโฮสต์บนบริการคลาวด์ที่ถูกต้อง เช่น Netlify และ Vercel เพื่อหลีกเลี่ยงการตรวจจับ

- **แคมเปญฟิชชิ่ง AsyncRAT แบบหลายขั้นตอน:**

- 1. แคมเปญฟิชชิ่งส่งลิงก์ Dropbox

- 2. ลิงก์เหล่านี้ชี้ไปยังไฟล์ ZIP ที่มีไฟล์ Shortcut อินเทอร์เน็ต (URL)

- 3. Payload เริ่มต้นคือไฟล์ Windows Script Host (WSH)

- 4. ไฟล์ WSH ดาวน์โหลดและรันสคริปต์ที่เป็นอันตรายเพิ่มเติมจาก WebDAV Server ซึ่งโฮสต์บน TryCloudflare Tunnels เพื่อปกปิดที่มา

- 5. สคริปต์เหล่านี้ติดตั้งสภาพแวดล้อม Python บนเครื่องเหยื่อ

- 6. การคงอยู่ของมัลแวร์ถูกสร้างขึ้นผ่านสคริปต์ในโฟลเดอร์เริ่มต้นของ Windows

- 7. Shellcode ของ AsyncRAT ถูกฉีดเข้าไปในกระบวนการ explorer.exe

- 8. ไฟล์เอกสาร PDF ปลอมจะถูกแสดงให้เหยื่อเห็นเพื่อเบี่ยงเบนความสนใจ

Recommendations:

Short Term:

- ให้ความรู้แก่ผู้ใช้ในการระบุการโจมตีฟิชชิ่ง โดยเฉพาะอย่างยิ่งที่เกี่ยวข้องกับหน้าต่างล็อกอินปลอม (BitB) และไฟล์แนบ/ลิงก์ที่น่าสงสัย (ใบแจ้งหนี้, RFQ, ลิงก์ Dropbox)

- นำโซลูชันความปลอดภัยอีเมลที่มีประสิทธิภาพมาใช้เพื่อตรวจจับและบล็อกอีเมลฟิชชิ่ง ไฟล์แนบที่เป็นอันตราย และ URL ที่น่าสงสัย

- ติดตั้งโซลูชัน Endpoint Detection and Response (EDR) ที่สามารถตรวจจับ DLL Side-Loading, การฉีดกระบวนการที่ผิดปกติ และเทคนิค Living-off-the-Land (LotL)

- อัปเดตและแพตช์ซอฟต์แวร์ทั้งหมด โดยเฉพาะ GitKraken เพื่อแก้ไขช่องโหว่ที่ทราบ (แม้ว่าบทความจะบอกว่าเป็นการใช้ประโยชน์จากฟังก์ชันที่ถูกต้อง การอัปเดตเป็นสิ่งสำคัญเสมอ)

- เฝ้าระวังการรับส่งข้อมูลเครือข่ายสำหรับการเชื่อมต่อไปยังเซิร์ฟเวอร์ C2 ที่เป็นอันตรายที่รู้จัก หรือโดเมนที่น่าสงสัย (เช่น TryCloudflare Tunnels ที่ไม่เกี่ยวข้องกับธุรกิจที่ถูกต้อง)

- ใช้การยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับบัญชีทั้งหมด โดยเฉพาะโซเชียลมีเดียและแอปพลิเคชันธุรกิจที่สำคัญ เพื่อลดความเสี่ยงจากการขโมยข้อมูลรับรอง

Long Term:

- นำสถาปัตยกรรม Zero Trust มาใช้ โดยตรวจสอบผู้ใช้และอุปกรณ์ทุกรายก่อนให้สิทธิ์การเข้าถึง

- จัดการฝึกอบรมการรับรู้ด้านความปลอดภัยเป็นประจำสำหรับพนักงานทุกคน โดยเน้นยุทธวิธีการทางวิศวกรรมสังคมล่าสุดและความเสี่ยงจากการโจมตี DLL Side-Loading

- ใช้ Application Whitelisting หรือนโยบายการจำกัดซอฟต์แวร์ที่เข้มงวด เพื่อป้องกันไม่ให้โปรแกรมปฏิบัติการและ DLL ที่ไม่ได้รับอนุญาตทำงาน

- ใช้ข่าวกรองภัยคุกคามขั้นสูงเพื่อรับทราบข้อมูลเกี่ยวกับเวกเตอร์การโจมตีใหม่ๆ และตระกูลมัลแวร์

- ดำเนินการทดสอบเจาะระบบและการประเมินช่องโหว่เป็นระยะ เพื่อระบุและแก้ไขจุดอ่อนที่อาจเกิดขึ้น รวมถึงโอกาสในการโจมตี DLL search order hijacking

- เสริมสร้างความสามารถในการเฝ้าระวัง เพื่อตรวจจับพฤติกรรมที่ผิดปกติบน Endpoint และทั่วทั้งเครือข่าย โดยเน้นที่กิจกรรมของกระบวนการ การเปลี่ยนแปลงไฟล์ และการเชื่อมต่อขาออก

- นำแผนการรับมือเหตุการณ์ที่ครอบคลุมมาใช้ เพื่อควบคุมและบรรเทาการโจมตีได้อย่างรวดเร็ว

Source: https://thehackernews.com/2026/01/hackers-exploit-c-ares-dll-side-loading.html

Share this content: