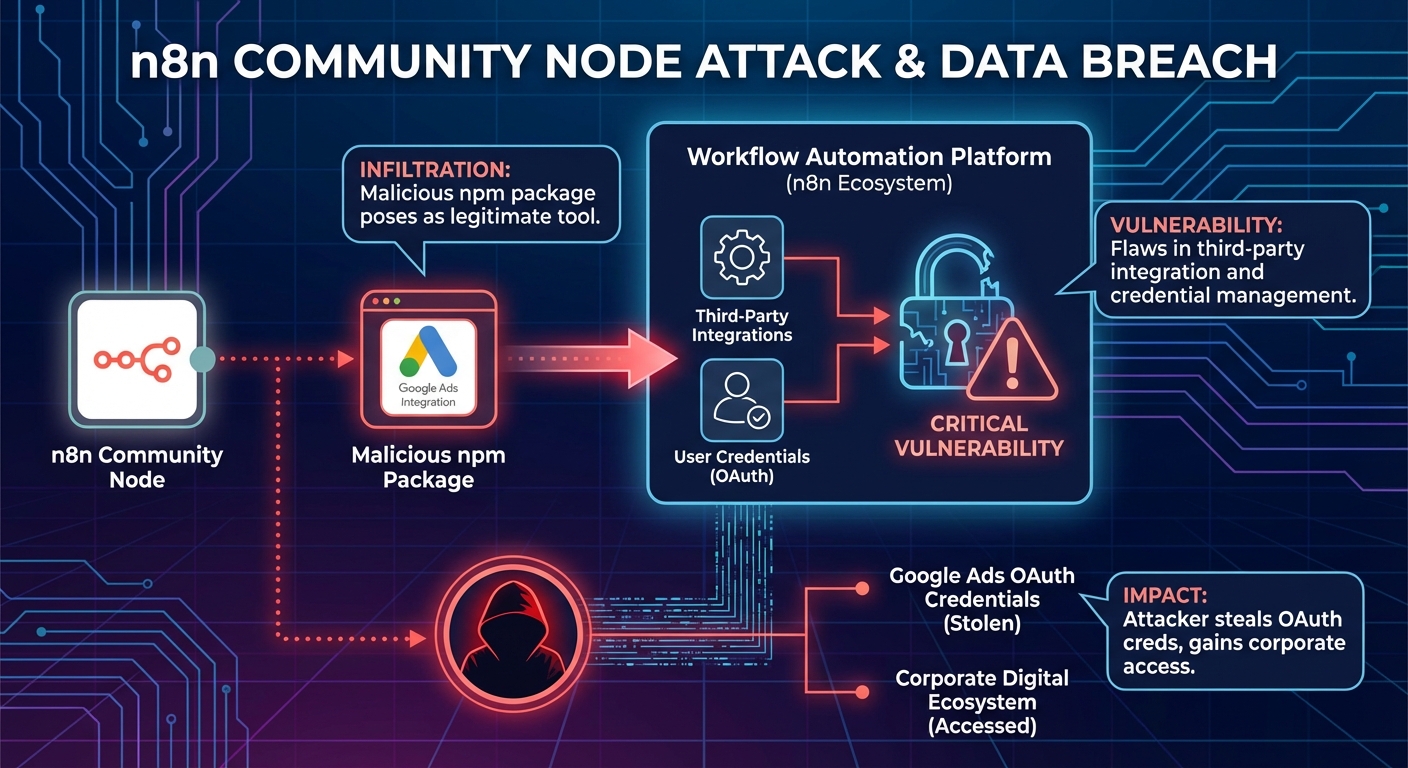

ผู้โจมตีได้แทรกซึมเข้าสู่ระบบนิเวศของ n8n’s community node ด้วยแพ็คเกจ npm ที่เป็นอันตราย ซึ่งปลอมตัวเป็นเครื่องมือรวม Google Ads ที่ถูกต้องตามกฎหมาย การโจมตีนี้เผยให้เห็นช่องโหว่ร้ายแรงในการจัดการการผสานรวมของบุคคลที่สามและข้อมูลรับรองผู้ใช้บนแพลตฟอร์ม Workflow Automation ทำให้ผู้โจมตีสามารถขโมยข้อมูลรับรอง OAuth ของ Google Ads และเข้าถึงระบบนิเวศดิจิทัลขององค์กรได้

Severity: วิกฤต

System Impact:

- n8n’s community node ecosystem

- แพลตฟอร์ม Workflow Automation (เช่น n8n)

- การผสานรวมกับบริการภายนอก (เช่น Google Ads, Stripe, Salesforce)

- ข้อมูลรับรองผู้ใช้ (โดยเฉพาะ Google Ads OAuth)

- ระบบนิเวศดิจิทัลขององค์กรที่เชื่อมต่อกับ n8n

Technical Attack Steps:

- ผู้โจมตีสร้างแพ็คเกจ npm ที่เป็นอันตราย (n8n-nodes-hfgjf-irtuinvcm-lasdqewriit) โดยปลอมตัวเป็นเครื่องมือรวม Google Ads

- นักพัฒนาถูกหลอกให้ติดตั้งแพ็คเกจที่เป็นอันตรายนี้เข้าสู่ระบบ n8n ของตน

- แพ็คเกจแสดงแบบฟอร์มข้อมูลรับรองปลอม เพื่อหลอกให้นักพัฒนาป้อนข้อมูลรับรอง Google Ads OAuth

- เมื่อข้อมูลถูกส่งเข้ามา โค้ดที่เป็นอันตรายจะขโมยข้อมูลรับรองเหล่านี้โดยไม่ให้ตรวจพบ

- ข้อมูลรับรองที่ถูกขโมยจะถูกส่งไปยังเซิร์ฟเวอร์ที่ควบคุมโดยผู้โจมตีในระหว่างการทำงานของ Workflow

- โหนดชุมชนที่ถูกบุกรุกจะได้รับสิทธิ์เข้าถึงระบบปฏิบัติการเต็มรูปแบบ สามารถอ่านตัวแปรสภาพแวดล้อม เข้าถึงระบบไฟล์ และส่งคำขอเครือข่ายออกไปภายนอกได้ ซึ่งเทียบเท่ากับการได้รับระดับความน่าเชื่อถือเดียวกับแพลตฟอร์มหลัก

Recommendations:

Short Term:

- ให้ความสำคัญกับการใช้โหนด n8n อย่างเป็นทางการมากกว่าโหนดของชุมชน

- ตรวจสอบแพ็คเกจอย่างละเอียดก่อนการติดตั้ง เช่น ดูคำอธิบายที่ไม่ดี ชื่อที่แปลก และจำนวนการดาวน์โหลดที่ต่ำมาก

- เฝ้าระวังการรับส่งข้อมูลเครือข่ายขาออกจากการทำงานของ n8n

Long Term:

- ใช้บัญชีบริการที่แยกต่างหากพร้อมสิทธิ์ขั้นต่ำสำหรับอินสแตนซ์ n8n

- องค์กรต้องสร้างสมดุลระหว่างความสะดวกสบายกับการรักษาความปลอดภัยของการผสานรวมจากชุมชนในแพลตฟอร์ม Workflow Automation

Source: https://cybersecuritynews.com/n8ns-community-weaponized-npm-package/

Share this content: