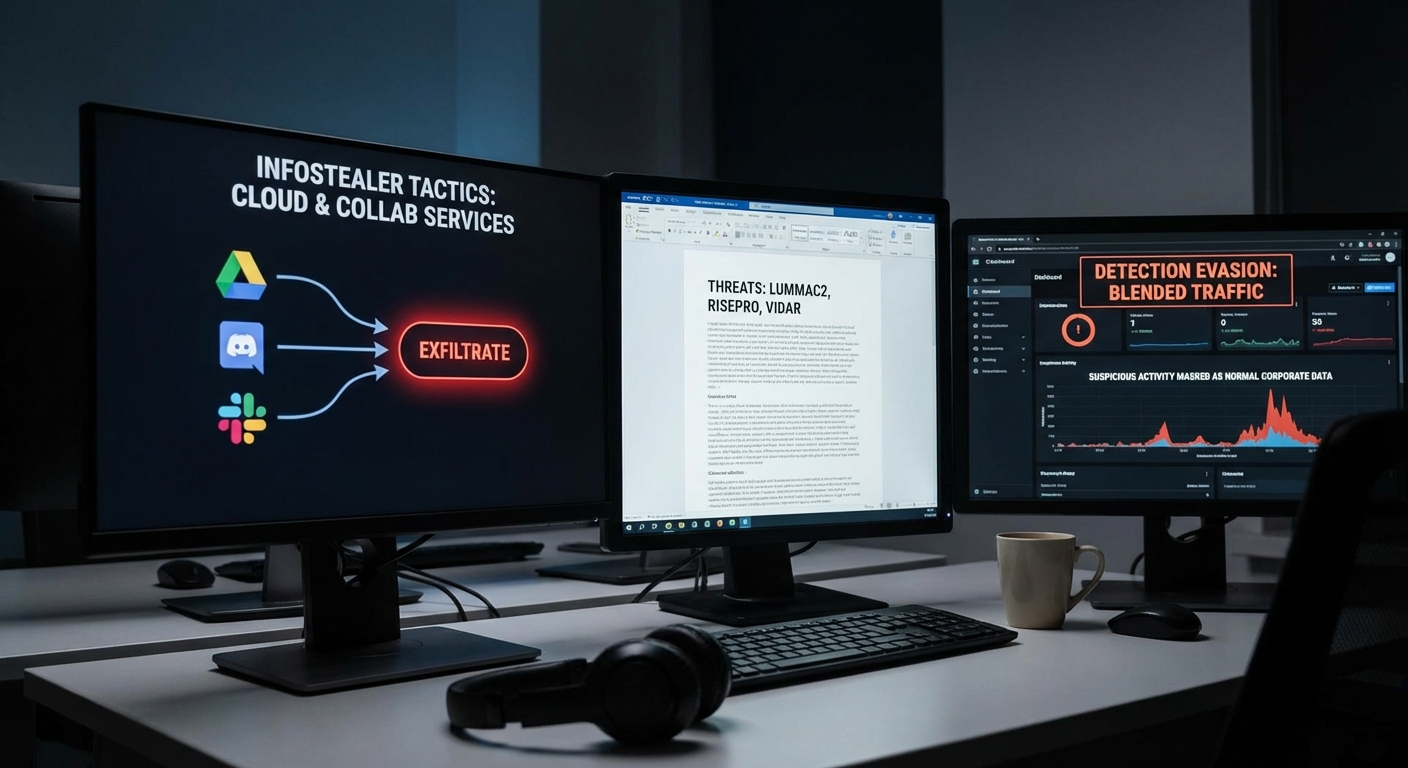

บทความนี้กล่าวถึงแนวโน้มใหม่ที่ภัยคุกคามประเภท Infostealers กำลังปรับเปลี่ยนวิธีการโจมตี โดยหันมาใช้โครงสร้างพื้นฐานของธุรกิจที่ถูกต้องตามกฎหมาย เช่น บริการคลาวด์ สื่อสาร และแพลตฟอร์มการทำงานร่วมกัน (เช่น Google Drive, Discord, Slack) เพื่อขโมยและส่งออกข้อมูล รวมถึงใช้เป็นช่องทางควบคุม (C2) ซึ่งทำให้การตรวจจับยากขึ้นอย่างมาก เนื่องจากกิจกรรมเหล่านี้กลมกลืนไปกับการรับส่งข้อมูลปกติขององค์กร Infostealers เช่น LummaC2, RisePro, Vidar และอื่น ๆ กำลังนำกลยุทธ์นี้มาใช้เพื่อหลีกเลี่ยงการตรวจจับจากมาตรการรักษาความปลอดภัยแบบดั้งเดิม

Severity: สูง

System Impact:

- บริการจัดเก็บข้อมูลบนคลาวด์ (เช่น Google Drive, Dropbox, OneDrive)

- แพลตฟอร์มการทำงานร่วมกันและการสื่อสาร (เช่น Discord, Slack, Telegram, Microsoft Teams)

- บริการอีเมล (เช่น Gmail, Outlook)

- เซิร์ฟเวอร์ FTP/SFTP

- WebDAV

- SMB shares

- โครงสร้างพื้นฐานทางธุรกิจที่ถูกกฎหมายอื่น ๆ ที่ใช้สำหรับการถ่ายโอนข้อมูลและการสื่อสาร

Technical Attack Steps:

- การเข้าถึงเริ่มต้น (Initial Access): Infostealer ถูกส่งมายังเป้าหมายผ่านช่องทางต่าง ๆ เช่น ฟิชชิ่ง, การดาวน์โหลดไฟล์อันตราย หรือการโจมตีแบบ Drive-by Download

- การรวบรวมข้อมูล (Data Collection): มัลแวร์จะรวบรวมข้อมูลสำคัญจากอุปกรณ์ของเหยื่อ เช่น ข้อมูลประจำตัว, ข้อมูลเบราว์เซอร์, กระเป๋าเงินดิจิทัล และเอกสารสำคัญ

- การตั้งค่าช่องทางส่งออกข้อมูล (Exfiltration Channel Setup): แทนที่จะใช้เซิร์ฟเวอร์ C2 โดยตรง มัลแวร์จะตั้งค่าช่องทางส่งออกข้อมูลไปยังบริการคลาวด์ที่ถูกกฎหมายหรือแพลตฟอร์มการสื่อสารที่ควบคุมโดยผู้โจมตี

- การส่งออกข้อมูล (Data Exfiltration): ข้อมูลที่ถูกขโมยจะถูกอัปโหลดไปยังบัญชีที่ผู้โจมตีควบคุมบนบริการที่ถูกกฎหมายเหล่านี้

- การควบคุมและสั่งการ (Command and Control – C2): ผู้โจมตีอาจใช้แพลตฟอร์มเหล่านี้ในการสั่งการและควบคุมมัลแวร์ ทำให้กิจกรรมการสื่อสารกลมกลืนไปกับการรับส่งข้อมูลปกติของธุรกิจ

- การหลบเลี่ยงการตรวจจับ (Evasion): วิธีการนี้ช่วยให้มัลแวร์หลีกเลี่ยงไฟร์วอลล์เครือข่ายและพร็อกซีแบบดั้งเดิมที่อาจบล็อกการสื่อสาร C2 ที่น่าสงสัยได้

Recommendations:

Short Term:

- บังคับใช้การยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับบริการทั้งหมด

- อัปเดตแพตช์และซอฟต์แวร์ทั้งหมดให้เป็นปัจจุบันอย่างสม่ำเสมอ

- จัดฝึกอบรมสร้างความตระหนักด้านความปลอดภัยแก่พนักงาน โดยเน้นเรื่องฟิชชิ่งและ Social Engineering

- ตรวจสอบการรับส่งข้อมูลเครือข่ายเพื่อหากิจกรรมที่น่าสงสัย แม้จะเกิดขึ้นภายในบริการที่ถูกกฎหมาย (เช่น การอัปโหลดข้อมูลจำนวนมากผิดปกติไปยังคลาวด์โดยผู้ใช้รายเดียว)

- ปรับใช้โซลูชัน Endpoint Detection and Response (EDR) ขั้นสูง

- ติดตั้งโซลูชันรักษาความปลอดภัยอีเมลที่มีประสิทธิภาพเพื่อกรองไฟล์แนบและลิงก์ที่เป็นอันตราย

Long Term:

- นำโมเดลความปลอดภัยแบบ Zero Trust มาใช้

- ติดตั้งโซลูชัน Data Loss Prevention (DLP) เพื่อตรวจสอบและควบคุมการเคลื่อนย้ายข้อมูล

- ตรวจสอบสิทธิ์การเข้าถึงบริการคลาวด์และโครงสร้างพื้นฐานที่สำคัญอย่างสม่ำเสมอ

- จัดทำแผนรับมือเหตุการณ์ (Incident Response Plan) ที่แข็งแกร่ง

- ใช้ประโยชน์จากข้อมูลภัยคุกคาม (Threat Intelligence) เพื่อรับทราบข้อมูลเกี่ยวกับเทคนิคใหม่ ๆ ของ Infostealers

- แบ่งส่วนเครือข่าย (Network Segmentation) เพื่อจำกัดการเคลื่อนที่ด้านข้างในกรณีที่เกิดการเจาะระบบ

- ใช้แพลตฟอร์ม Cloud Security Posture Management (CSPM) และ Cloud Workload Protection Platforms (CWPP) สำหรับสภาพแวดล้อมคลาวด์

Source: https://cybersecuritynews.com/infostealers-to-hijack-legitimate-business-infrastructure/

Share this content: