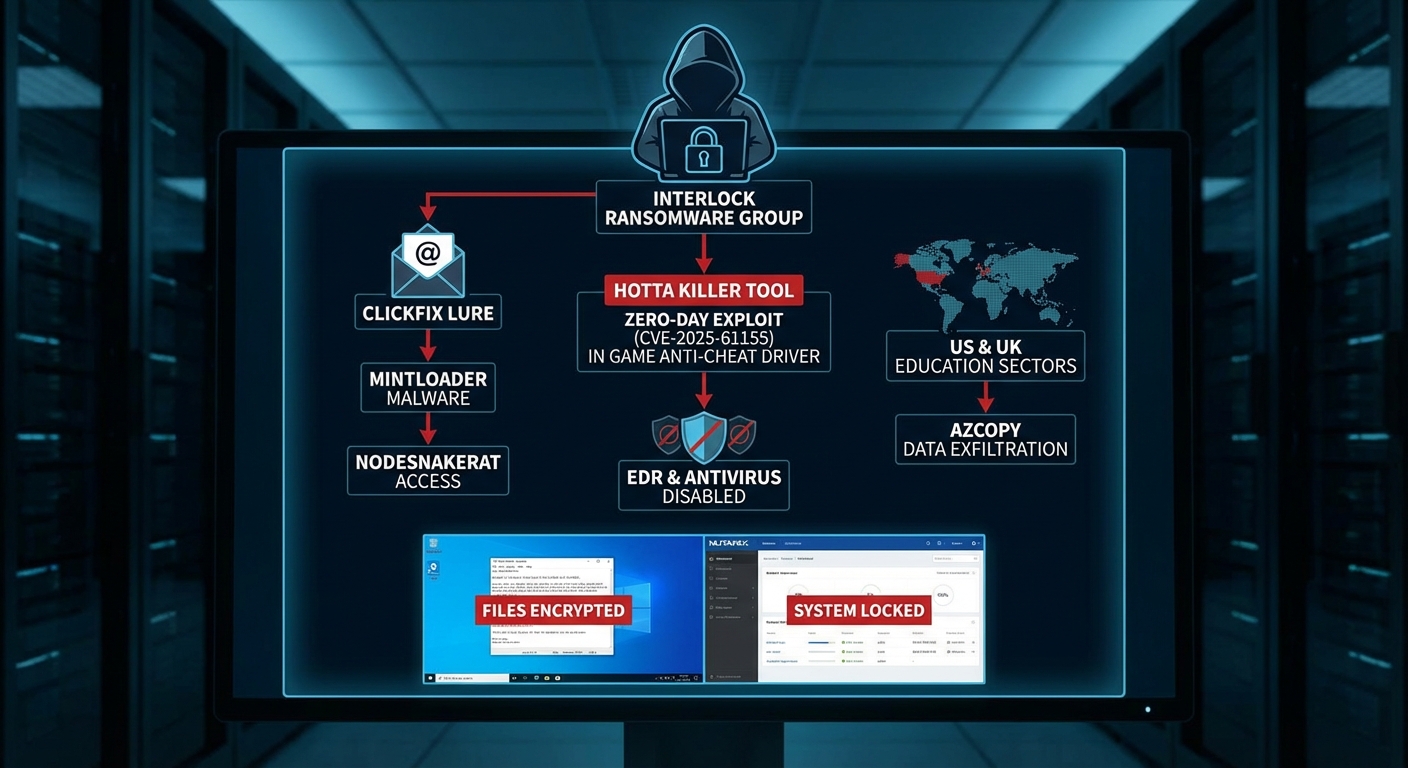

กลุ่มแรนซัมแวร์ Interlock ได้พัฒนาเครื่องมือใหม่ชื่อ “Hotta Killer” ซึ่งใช้ประโยชน์จากช่องโหว่ Zero-Day ในไดรเวอร์ Anti-Cheat ของเกม (CVE-2025-61155) เพื่อปิดการใช้งานซอฟต์แวร์ EDR และ Antivirus ก่อนที่จะทำการเข้ารหัสข้อมูล กลุ่มนี้เป็นทีมขนาดเล็กที่กำหนดเป้าหมายหลักไปที่ภาคการศึกษาในสหรัฐอเมริกาและสหราชอาณาจักร โดยเริ่มการโจมตีด้วยมัลแวร์ MintLoader ซึ่งมักเกิดจากการหลอกลวงแบบ “ClickFix” ตามด้วยการติดตั้ง NodeSnakeRAT เพื่อเข้าถึงเบื้องต้น หลังจากนั้นจะใช้บัญชีที่ถูกต้องและ Living-off-the-Land Binaries (LOTL) เพื่อเคลื่อนที่ในเครือข่ายและขโมยข้อมูลด้วย AZcopy ก่อนที่จะปล่อยแรนซัมแวร์บน Windows และสภาพแวดล้อม Nutanix hypervisor

Severity: วิกฤต (Critical)

System Impact:

- ระบบปฏิบัติการ Windows

- สภาพแวดล้อม Nutanix hypervisor

- ซอฟต์แวร์ Endpoint Detection and Response (EDR)

- ซอฟต์แวร์ Antivirus (AV)

- บริการ Cloud Storage (สำหรับการขโมยข้อมูล)

Technical Attack Steps:

- การเข้าถึงเริ่มต้น: การติดเชื้อ MintLoader ซึ่งอาจเกิดจากการหลอกลวงทางสังคม (Social Engineering) แบบ “ClickFix”

- สร้างฐานที่มั่น: ติดตั้ง NodeSnakeRAT ซึ่งเป็น JavaScript implant เพื่อเข้าถึงระบบเบื้องต้น

- การเคลื่อนที่ด้านข้างและการคงอยู่: ใช้บัญชีผู้ใช้ที่ถูกต้องและไบนารีที่มีอยู่ในระบบ (Living-off-the-Land Binaries) เพื่อเคลื่อนที่ในเครือข่ายและสร้างความคงทน

- การสำรวจระบบ: ทำการสำรวจเครือข่ายที่ถูกบุกรุกอย่างละเอียด

- การขโมยข้อมูล: ใช้เครื่องมือเช่น AZcopy เพื่อขโมยข้อมูลจำนวนมากไปยัง Cloud Storage เพื่อใช้ในการขู่กรรโชกสองชั้น (double-extortion)

- การหลีกเลี่ยงการป้องกัน: ติดตั้งเครื่องมือ “Hotta Killer” (ไฟล์ polers.dll)

- การเข้าถึงระดับ Kernel: “Hotta Killer” ใช้ประโยชน์จากช่องโหว่ Zero-Day (CVE-2025-61155) ในไดรเวอร์ Anti-Cheat ของเกม (`GameDriverx64.sys`) ที่ถูกเปลี่ยนชื่อเป็น `UpdateCheckerX64.sys` เพื่อเข้าถึงสิทธิ์ระดับ Kernel

- การปิดซอฟต์แวร์ความปลอดภัย: “Hotta Killer” สั่งให้ Kernel หยุดการทำงานของกระบวนการที่เกี่ยวข้องกับซอฟต์แวร์ EDR และ Antivirus (เช่น “Forti*.exe”)

- การติดตั้งแรนซัมแวร์: ปล่อยแรนซัมแวร์ Interlock บน Windows endpoints และ Nutanix hypervisor environments

Recommendations:

Short Term:

- บล็อกการเรียกใช้งานซอฟต์แวร์เข้าถึงระยะไกลที่ไม่ได้รับอนุญาตอย่างเคร่งครัด

- จำกัดการเชื่อมต่อ SMB และ RDP ระหว่างเวิร์กสเตชัน

- บล็อกการเชื่อมต่อเครือข่าย PowerShell ขาออกเพื่อป้องกันการดาวน์โหลดเพย์โหลดที่เป็นอันตราย

Long Term:

- เพิ่มความระมัดระวังและใช้กลยุทธ์การป้องกันที่แข็งแกร่งเพื่อรับมือกับภัยคุกคามที่ซับซ้อน

- อัปเดตระบบและไดรเวอร์อย่างสม่ำเสมอเพื่อแก้ไขช่องโหว่ที่อาจถูกใช้ในการโจมตีแบบ BYOVD

- ติดตั้งโซลูชัน EDR/AV ที่มีประสิทธิภาพ ซึ่งสามารถตรวจจับและป้องกันการโจมตีระดับ Kernel ได้

- สำรองข้อมูลเป็นประจำและตรวจสอบความสมบูรณ์ของข้อมูล โดยเฉพาะในสภาพแวดล้อม Nutanix hypervisor

- ใช้การยืนยันตัวตนแบบหลายปัจจัย (MFA) เพื่อปกป้องบัญชีจากการเคลื่อนที่ด้านข้าง

- ฝึกอบรมพนักงานเกี่ยวกับการโจมตีทางสังคม (Social Engineering) เช่น “ClickFix” เพื่อลดความเสี่ยงจากการติดเชื้อเริ่มต้น

Share this content: