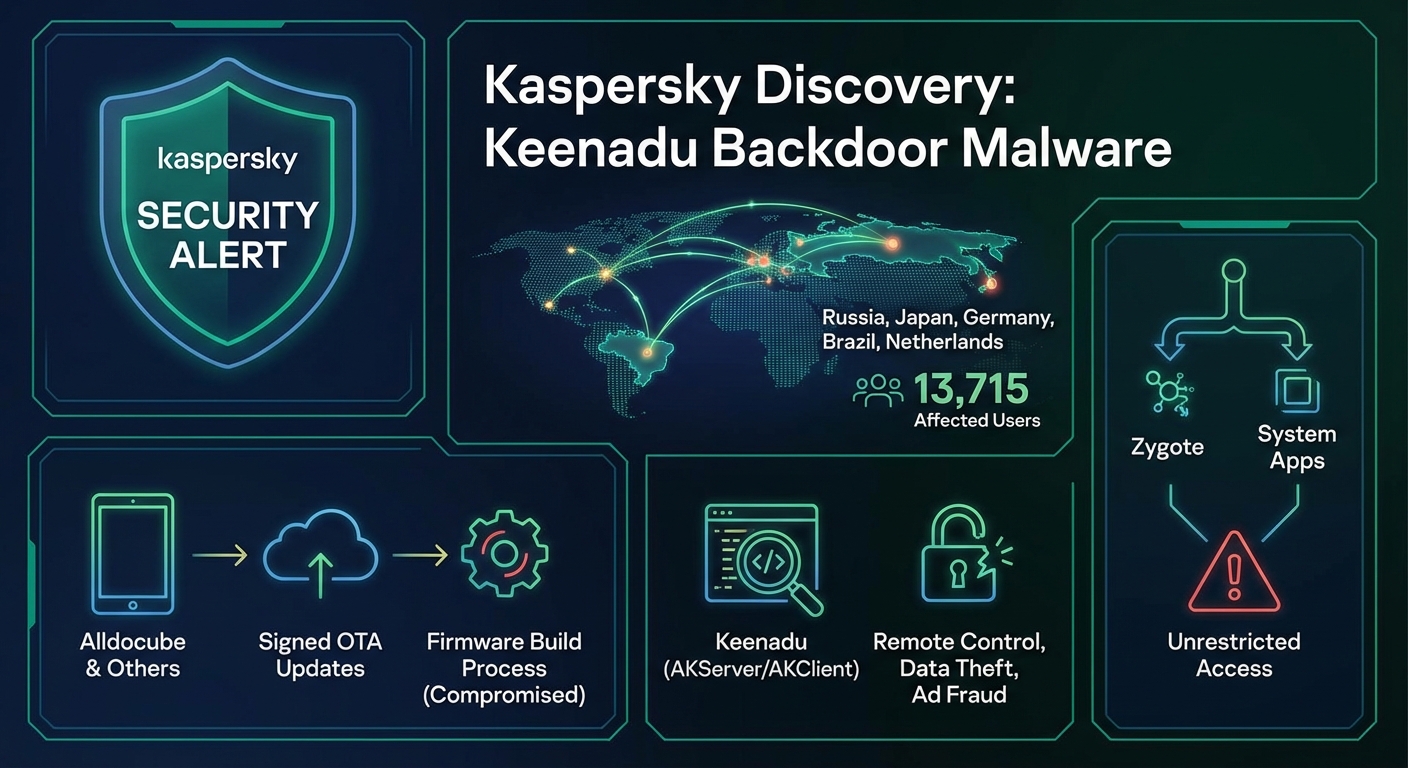

Kaspersky ได้ค้นพบมัลแวร์แบ็คดอร์ Keenadu ที่ฝังลึกอยู่ในเฟิร์มแวร์ของแท็บเล็ต Android หลายยี่ห้อ รวมถึง Alldocube โดยแพร่กระจายผ่านการอัปเดต OTA ที่มีการลงนามถูกต้อง (signed OTA updates) ซึ่งบ่งชี้ว่าการประนีประนอมเกิดขึ้นในขั้นตอนการสร้างเฟิร์มแวร์ มัลแวร์นี้สามารถควบคุมอุปกรณ์จากระยะไกล, ขโมยข้อมูล, และทำการฉ้อโกงโฆษณาได้ Keenadu แทรกซึมเข้าสู่กระบวนการ Zygote และสร้างสถาปัตยกรรมไคลเอนต์-เซิร์ฟเวอร์ (AKServer/AKClient) เพื่อควบคุมแอปพลิเคชันที่ติดตั้งบนอุปกรณ์ มีผู้ใช้งานทั่วโลก 13,715 รายที่ได้รับผลกระทบ โดยเฉพาะในรัสเซีย, ญี่ปุ่น, เยอรมนี, บราซิล และเนเธอร์แลนด์ Keenadu ยังสามารถแพร่กระจายผ่านแอปพลิเคชันระบบ หรือแอปพลิเคชันที่ถูกปรับแต่งบน Google Play ด้วยความสามารถในการเข้าถึงและควบคุมอุปกรณ์โดยไม่จำกัดสิทธิ์ ทำให้เป็นภัยคุกคามร้ายแรงต่อความเป็นส่วนตัวและความปลอดภัยของข้อมูล

Severity: วิกฤต

System Impact:

- แท็บเล็ต Android

- ระบบปฏิบัติการ Android

- ไลบรารี libandroid_runtime.so

- กระบวนการ Zygote

- กระบวนการ system_server

- แอปพลิเคชันระบบ (เช่น บริการจดจำใบหน้า, ตัวเรียกใช้งานระบบ)

- Google Play Store

- Xiaomi GetApps

- แพลตฟอร์มช้อปปิ้งออนไลน์ (เช่น Amazon, Shein, Temu)

- แอปพลิเคชันโซเชียลมีเดีย/ยูทิลิตี้ (เช่น YouTube, Facebook, Google Digital Wellbeing)

- เว็บเบราว์เซอร์ Google Chrome

- ตัวเลือกวอลเปเปอร์ระบบ

Technical Attack Steps:

- มัลแวร์แบ็คดอร์ Keenadu ถูกฝังลึกเข้าไปในเฟิร์มแวร์ของอุปกรณ์ Android ซึ่งมักเกิดขึ้นในระหว่างขั้นตอนการสร้างเฟิร์มแวร์

- เฟิร์มแวร์ที่ถูกประนีประนอมจะถูกส่งไปยังแท็บเล็ต Android ผ่านการอัปเดต OTA ที่มีการลงนามถูกต้อง

- เมื่อทำงานบนอุปกรณ์ที่ติดเชื้อ Keenadu จะถูกฉีดเข้าไปในกระบวนการ Zygote ซึ่งเป็นกระบวนการสำคัญของระบบปฏิบัติการ Android

- มัลแวร์จะทำการตรวจสอบเบื้องต้น เช่น จะหยุดทำงานหากพบว่ากำลังทำงานอยู่ในบริการของ Google หรือแอปพลิเคชันของผู้ให้บริการเครือข่ายมือถือ หรือหากภาษา/เขตเวลาของอุปกรณ์เป็นภาษาจีน หรือไม่มี Google Play Services

- Keenadu สร้างสถาปัตยกรรมไคลเอนต์-เซิร์ฟเวอร์: AKServer (ส่วนตรรกะหลักและกลไก C2) จะทำงานในกระบวนการ system_server และ AKClient จะถูกฉีดเข้าไปในทุกแอปพลิเคชันที่เปิดใช้งานบนอุปกรณ์เพื่อสื่อสารกับ AKServer

- AKServer ถอดรหัสที่อยู่ C2 และส่งข้อมูลเมตาของอุปกรณ์ในรูปแบบที่เข้ารหัสไปยังเซิร์ฟเวอร์ควบคุมและสั่งการ (C2)

- เซิร์ฟเวอร์ C2 จะหน่วงเวลาการส่งเพย์โหลดที่เป็นอันตรายออกไปประมาณ 2.5 เดือนหลังจากการเชื่อมต่อครั้งแรก เพื่อหลีกเลี่ยงการตรวจจับและวิเคราะห์

- เพย์โหลดที่เป็นอันตรายจะถูกดาวน์โหลดจากเซิร์ฟเวอร์ (ใช้ Amazon AWS เป็น CDN) ซึ่งรวมถึงโมดูลต่าง ๆ เช่น ‘Keenadu loader’ (เป้าหมายร้านค้าออนไลน์), ‘Clicker loader’ (เป้าหมาย YouTube, Facebook เพื่อการฉ้อโกงโฆษณา), ‘Google Chrome module’ (จี้การค้นหา), ‘Nova clicker’ (ตัวเลือกวอลเปเปอร์ระบบเพื่อโต้ตอบกับโฆษณา), และ ‘Install monetization’ (หลอกแพลตฟอร์มโฆษณา)

- Keenadu ยังแพร่กระจายผ่านช่องทางอื่น ๆ เช่น การฝังในแอปพลิเคชันระบบที่ถูกกฎหมาย (เช่น บริการจดจำใบหน้า, ตัวเรียกใช้งานระบบ) หรือผ่านแอปพลิเคชันที่ถูกปรับแต่ง (trojanized apps) บน Google Play (เช่น Eoolii, Ziicam, Eyeplus ซึ่งถูกลบออกไปแล้ว)

Recommendations:

Short Term:

- หลีกเลี่ยงการซื้อแท็บเล็ต Android จากแบรนด์ที่ไม่ค่อยมีชื่อเสียง หรือไม่น่าเชื่อถือ เพื่อลดความเสี่ยงจากการถูกฝังมัลแวร์ในเฟิร์มแวร์

- ตรวจสอบและถอนการติดตั้งแอปพลิเคชันที่น่าสงสัย หรือไม่จำเป็นออกจากอุปกรณ์ทันที โดยเฉพาะแอปพลิเคชันที่เกี่ยวข้องกับ Hangzhou Denghong Technology Co., Ltd. (Eoolii, Ziicam, Eyeplus)

- สังเกตพฤติกรรมที่ผิดปกติของอุปกรณ์ เช่น การแสดงโฆษณาที่ไม่พึงประสงค์ การตั้งค่าเบราว์เซอร์ที่เปลี่ยนแปลงไปเอง หรือแบตเตอรี่หมดเร็วกว่าปกติ

Long Term:

- เลือกซื้ออุปกรณ์และเฟิร์มแวร์จากผู้ผลิตที่มีชื่อเสียงและเชื่อถือได้ ซึ่งมีมาตรฐานความปลอดภัยที่เข้มงวดตลอดห่วงโซ่อุปทาน

- ส่งเสริมและสนับสนุนการตรวจสอบความปลอดภัยของเฟิร์มแวร์อย่างเข้มงวด โดยเฉพาะส่วนประกอบที่มาจากบุคคลที่สาม เพื่อป้องกันการฝังมัลแวร์ตั้งแต่ขั้นตอนการผลิต

- ให้ความรู้แก่ผู้ใช้งานเกี่ยวกับความเสี่ยงของการติดตั้งแอปพลิเคชันจากแหล่งที่ไม่เป็นทางการ และเน้นย้ำถึงความสำคัญของการดาวน์โหลดแอปพลิเคชันจาก Google Play Store หรือ App Store ที่น่าเชื่อถือเท่านั้น

- ใช้โซลูชัน Mobile Threat Defense (MTD) เพื่อตรวจสอบและตรวจจับความผิดปกติในระดับอุปกรณ์และแอปพลิเคชันอย่างต่อเนื่อง

- สนับสนุนมาตรฐานความปลอดภัยที่สูงขึ้นและความโปร่งใสในการพัฒนาเฟิร์มแวร์อุปกรณ์ Android

Source: https://thehackernews.com/2026/02/keenadu-firmware-backdoor-infects.html

Share this content: