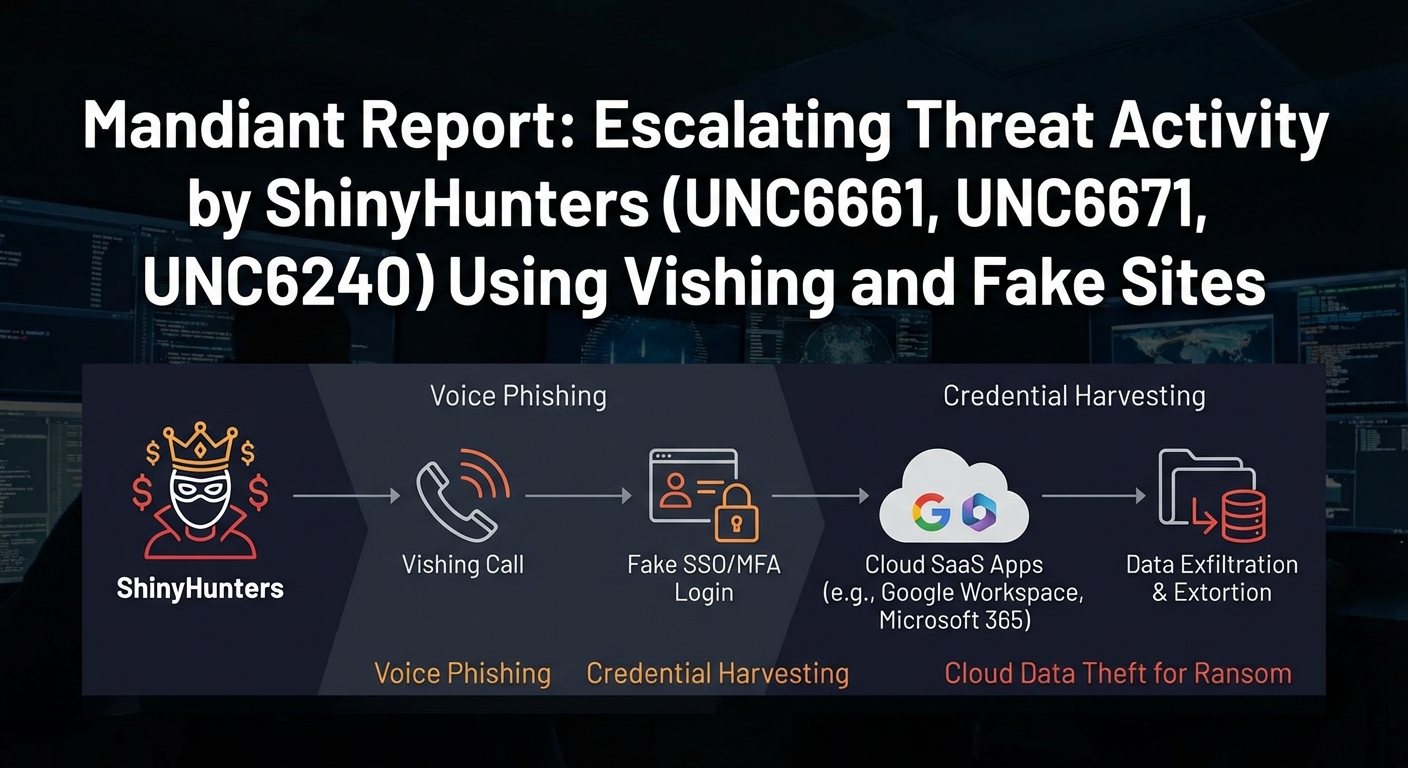

Mandiant รายงานว่าตรวจพบกิจกรรมภัยคุกคามที่เพิ่มขึ้น ซึ่งมีรูปแบบการโจมตีที่สอดคล้องกับการโจมตีเพื่อรีดไถข้อมูลของกลุ่มแฮกเกอร์ที่มุ่งเน้นผลประโยชน์ทางการเงินที่รู้จักกันในชื่อ ShinyHunters การโจมตีเหล่านี้ใช้เทคนิคฟิชชิ่งทางเสียง (vishing) ขั้นสูง และเว็บไซต์ปลอมเพื่อเก็บข้อมูลประจำตัวเพื่อเข้าถึงสภาพแวดล้อมของเหยื่อโดยไม่ได้รับอนุญาต โดยการรวบรวมข้อมูล Single Sign-On (SSO) และรหัส Multi-Factor Authentication (MFA) เป้าหมายสุดท้ายคือการเจาะแอปพลิเคชัน Software-as-a-Service (SaaS) บนคลาวด์ เพื่อดูดข้อมูลที่ละเอียดอ่อนและการสื่อสารภายใน รวมถึงเพื่อเรียกค่าไถ่จากเหยื่อ Mandiant ติดตามกิจกรรมนี้ภายใต้กลุ่ม UNC6661, UNC6671 และ UNC6240 (หรือที่รู้จักกันในชื่อ ShinyHunters) ซึ่งบ่งชี้ว่ากลุ่มเหล่านี้อาจพัฒนารูปแบบการทำงานหรือเลียนแบบกลยุทธ์ที่เคยพบเห็นมา และกำลังขยายแพลตฟอร์มคลาวด์ที่ตกเป็นเป้าหมาย รวมถึงยกระดับกลวิธีในการรีดไถข้อมูล เช่น การคุกคามบุคลากรของเหยื่อ

Severity: วิกฤต

System Impact:

- แพลตฟอร์ม Software-as-a-Service (SaaS) บนคลาวด์

- กลไกการยืนยันตัวตนแบบ Single Sign-On (SSO)

- กลไกการยืนยันตัวตนแบบ Multi-Factor Authentication (MFA)

- บัญชีลูกค้า Okta

- SharePoint

- OneDrive

- บัญชีอีเมลที่ถูกบุกรุก

Technical Attack Steps:

- ผู้คุกคาม (UNC6661/UNC6671) แอบอ้างเป็นเจ้าหน้าที่ IT โทรหาพนักงานในองค์กรที่ตกเป็นเป้าหมาย

- เหยื่อถูกหลอกให้เข้าสู่ลิงก์เว็บไซต์ปลอมเพื่อเก็บข้อมูลประจำตัว ซึ่งเลียนแบบหน้าล็อกอินของบริษัทเป้าหมาย

- ข้อมูลประจำตัว SSO และรหัส MFA ถูกรวบรวม

- ใช้ข้อมูลประจำตัวที่ถูกขโมยเพื่อลงทะเบียนอุปกรณ์ของผู้โจมตีสำหรับ MFA

- เคลื่อนที่ภายในเครือข่ายของเหยื่อ

- ขโมยข้อมูลจากแพลตฟอร์ม SaaS เช่น SharePoint และ OneDrive

- ในบางกรณี (UNC6661) ผู้คุกคามใช้อีเมลที่ถูกบุกรุกเพื่อส่งอีเมลฟิชชิ่งเพิ่มเติมไปยังบริษัทที่เกี่ยวข้องกับสกุลเงินดิจิทัล จากนั้นลบอีเมลที่ส่งไปเพื่อปกปิดร่องรอย

- ในบางกรณี (UNC6671) ผู้คุกคามเข้าถึงบัญชีลูกค้า Okta และใช้ PowerShell เพื่อดาวน์โหลดข้อมูลที่ละเอียดอ่อนจาก SharePoint และ OneDrive

- ตามด้วยกิจกรรมการรีดไถข้อมูลโดย UNC6240

Recommendations:

Short Term:

- ปรับปรุงกระบวนการช่วยเหลือ (Help Desk) รวมถึงการกำหนดให้บุคลากรต้องยืนยันตัวตนผ่านวิดีโอคอลแบบสด

- จำกัดการเข้าถึงจุดทางออกและตำแหน่งทางกายภาพที่เชื่อถือได้

- บังคับใช้รหัสผ่านที่รัดกุม

- ยกเลิก SMS, การโทรศัพท์ และอีเมล เป็นวิธีการยืนยันตัวตนแบบ MFA (หากเป็นไปได้ โดยเลือกใช้วิธีการที่ทนทานต่อฟิชชิ่งแทน)

- จำกัดการเข้าถึง Management Plane

- ตรวจสอบหาความลับที่ถูกเปิดเผย (Exposed Secrets)

- บังคับใช้การควบคุมการเข้าถึงอุปกรณ์

- นำระบบบันทึกข้อมูล (Logging) มาใช้เพื่อเพิ่มทัศนวิสัยในการดำเนินการระบุตัวตน การอนุญาต และพฤติกรรมการส่งออกข้อมูล SaaS

- ตรวจจับการลงทะเบียนอุปกรณ์ MFA และการเปลี่ยนแปลงวงจรชีวิต MFA

- ตรวจสอบหาเหตุการณ์การอนุญาต OAuth/แอปพลิเคชันที่บ่งชี้ถึงกิจกรรมการจัดการกล่องจดหมาย (Mailbox Manipulation) โดยใช้เครื่องมือเช่น ToogleBox Email Recall

- ตรวจจับเหตุการณ์การระบุตัวตนที่เกิดขึ้นนอกเวลาทำการปกติ

Long Term:

- เปลี่ยนไปใช้ MFA ที่ทนทานต่อฟิชชิ่ง (Phishing-resistant MFA) เช่น กุญแจความปลอดภัย FIDO2 หรือ Passkeys

Source: https://thehackernews.com/2026/01/mandiant-finds-shinyhunters-using.html

Share this content: