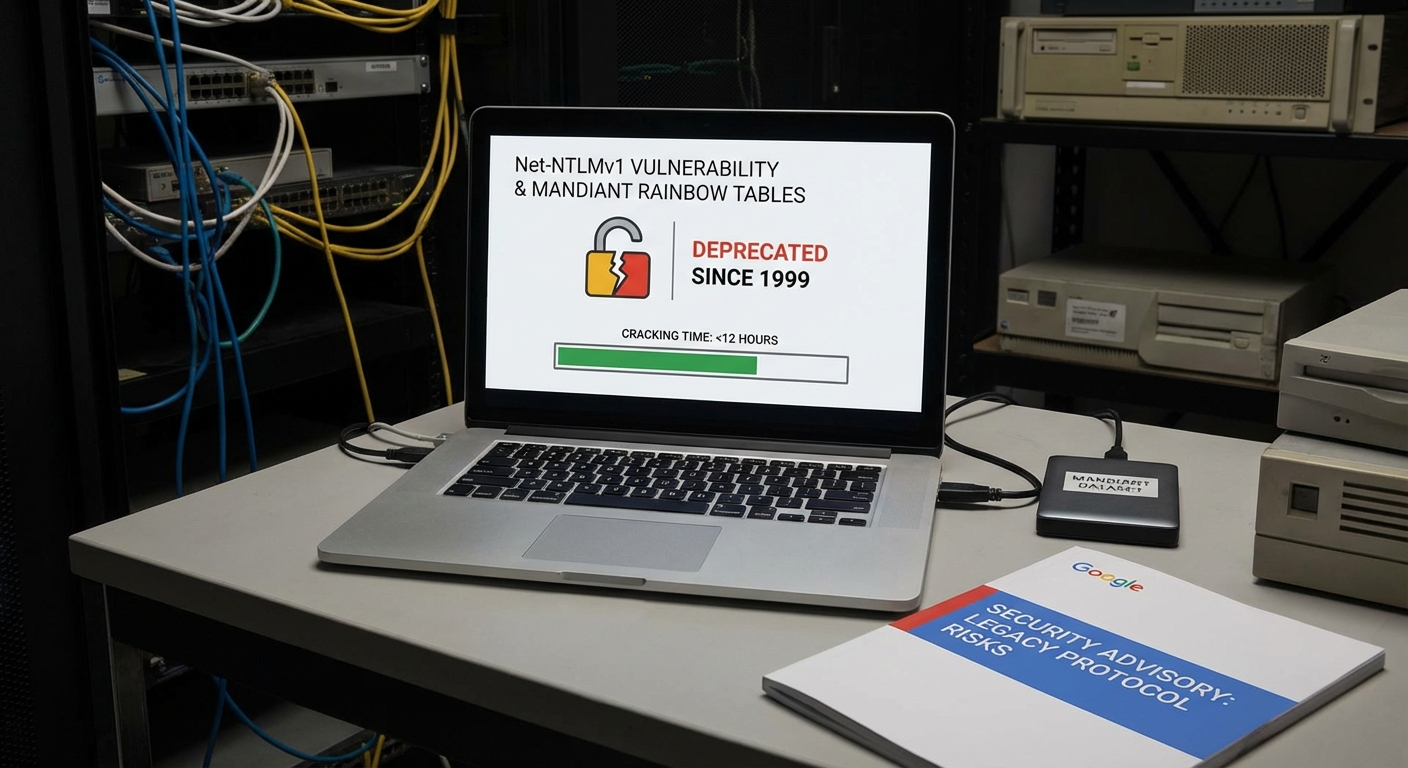

Mandiant ซึ่งเป็นบริษัทในเครือ Google ได้เผยแพร่ชุดข้อมูล Rainbow Tables สำหรับ Net-NTLMv1 ต่อสาธารณะ ทำให้การถอดรหัสรหัสผ่านที่ใช้โปรโตคอลการยืนยันตัวตนแบบเก่านี้ทำได้ง่ายขึ้นอย่างมาก การกระทำนี้เป็นการเน้นย้ำถึงความเสี่ยงด้านความปลอดภัยของ Net-NTLMv1 ซึ่งเป็นโปรโตคอลที่ถูกเข้ารหัสลับและพิสูจน์แล้วว่าไม่ปลอดภัยมาตั้งแต่ปี 1999 และเป็นที่รู้กันว่ามีความเปราะบางตั้งแต่ปี 2012 การเผยแพร่ครั้งนี้ทำให้ความเสี่ยงที่เคยเป็นเชิงทฤษฎีกลายเป็นช่องทางการโจมตีที่เข้าถึงได้ง่ายขึ้น โดยผู้เชี่ยวชาญด้านความปลอดภัยสามารถกู้คืนคีย์ยืนยันตัวตนได้ภายในเวลาไม่ถึง 12 ชั่วโมงด้วยฮาร์ดแวร์ทั่วไปที่มีราคาไม่แพง

Severity: วิกฤต

System Impact:

- Net-NTLMv1 (โปรโตคอลการยืนยันตัวตน)

- Active Directory (สำหรับการยืนยันตัวตนของวัตถุและอาจนำไปสู่การประนีประนอมบัญชีผ่านการโจมตีแบบ DCSync)

- Domain controllers (เป้าหมายสำหรับการบังคับยืนยันตัวตน)

- ระบบ Windows (ที่เปิดใช้งาน NTLMv1)

Technical Attack Steps:

- ผู้โจมตีดำเนินการบังคับยืนยันตัวตน (authentication coercion) กับเป้าหมายที่มีสิทธิ์สูง (เช่น domain controllers) โดยใช้เครื่องมืออย่าง PetitPotam หรือ DFSCoerce เพื่อบังคับให้เกิดการเชื่อมต่อขาเข้า

- ผู้โจมตีจับแฮช Net-NTLMv1 โดยไม่มี Extended Session Security (ESS) สำหรับค่า plaintext ที่รู้จักคือ 1122334455667788 (สามารถใช้ Responder พร้อมแฟล็ก –lm และ –disable-ess ได้)

- แฮช Net-NTLMv1 ที่ถูกจับได้จะถูกประมวลผลล่วงหน้าเป็นส่วนประกอบ DES โดยใช้ยูทิลิตี้เช่น ntlmv1-multi

- นำ Rainbow Tables ของ Mandiant ไปใช้กับเครื่องมือเช่น RainbowCrack, RainbowCrack-NG หรือ Hashcat เพื่อกู้คืนคีย์ DES

- ส่วนประกอบคีย์สุดท้ายจะถูกคำนวณหรือค้นหาโดยใช้เครื่องมือเฉพาะทาง เพื่อสร้างแฮช NT เต็มรูปแบบขึ้นใหม่

- การกู้คืนแฮชบัญชีเครื่อง domain controller ที่สำเร็จสามารถนำไปสู่การโจมตีแบบ DCSync เพื่อประนีประนอมบัญชีใดๆ ใน Active Directory ได้

Recommendations:

Short Term:

- ย้ายออกจากโปรโตคอล Net-NTLMv1 ทันที

- กำหนดค่าระบบ Windows ให้ ‘Send NTLMv2 response only’ ผ่าน Local Security Settings หรือ Group Policy โดยเฉพาะการปรับการตั้งค่า ‘Network Security: LAN Manager authentication level’

- กรอง Windows Event Log Event ID 4624 (‘An Account was successfully logged on’) สำหรับฟิลด์ ‘Authentication Package’ และแจ้งเตือนเมื่อพบค่า ‘LM’ หรือ ‘NTLMv1’

Long Term:

- นำกลไกการตรวจสอบและตรวจจับอย่างต่อเนื่องมาใช้เพื่อระบุการใช้งาน Net-NTLMv1 เนื่องจากผู้ดูแลระบบที่มีสิทธิ์ระดับสูงอาจสามารถลดระดับการตั้งค่าความปลอดภัยหลังการประนีประนอมได้

- ตรวจสอบโปรโตคอลการยืนยันตัวตนที่ใช้งานทั่วทั้งองค์กรเป็นประจำ

Source: https://cybersecuritynews.com/rainbow-tables-enabling-ntlmv1-hack/

Share this content: