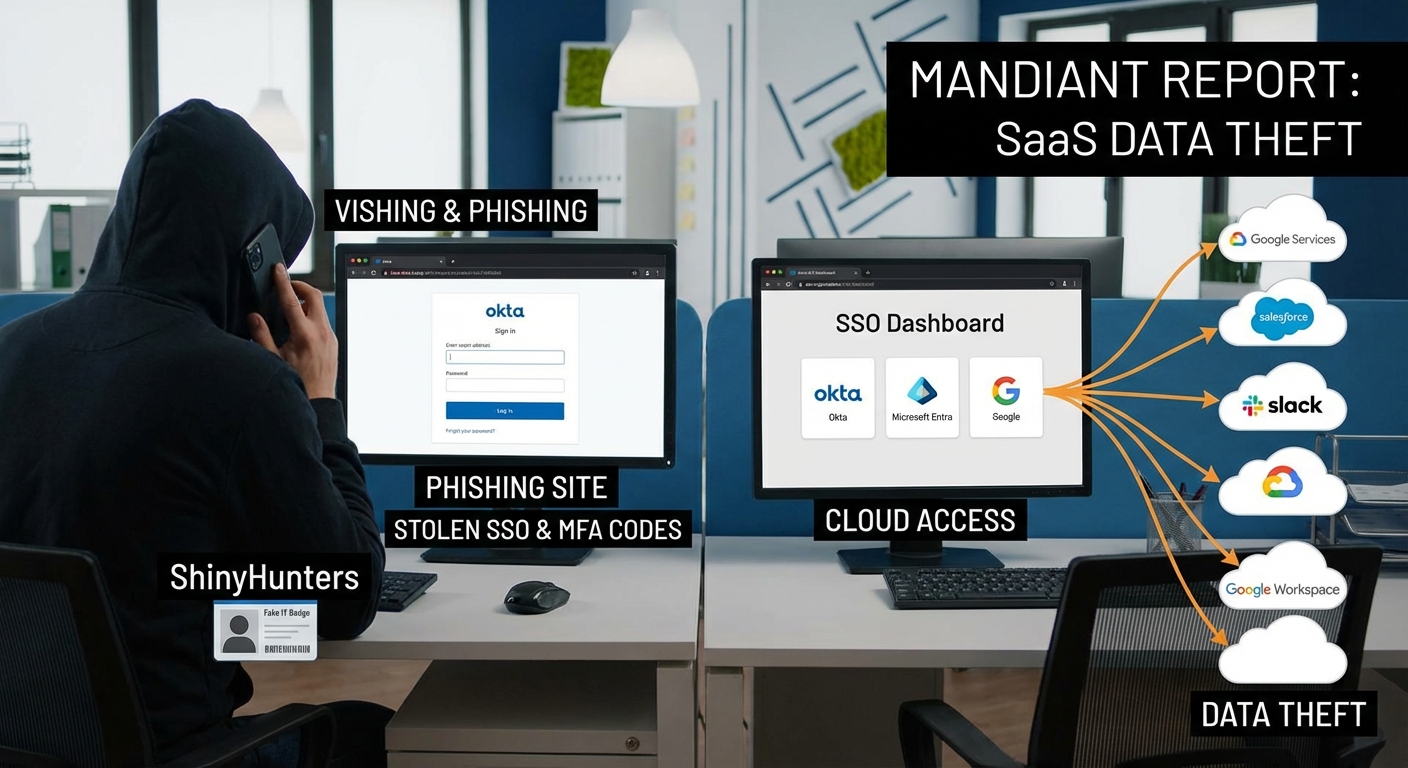

Mandiant รายงานว่าการโจมตีขโมยข้อมูล SaaS โดย ShinyHunters ที่เกิดขึ้นเมื่อเร็วๆ นี้ เกิดจากการโจมตีแบบฟิชชิงด้วยเสียง (vishing) และเว็บไซต์ฟิชชิงที่เลียนแบบองค์กร เพื่อขโมยข้อมูลรับรอง Single Sign-On (SSO) และรหัสยืนยันตัวตนหลายปัจจัย (MFA) หลังจากได้สิทธิ์เข้าถึงบัญชี ผู้โจมตีจะเข้าสู่แดชบอร์ด Okta, Microsoft Entra หรือ Google SSO ขององค์กร ซึ่งเป็นศูนย์กลางที่รวบรวมแอปพลิเคชัน SaaS ทั้งหมดที่ผู้ใช้มีสิทธิ์เข้าถึง ทำให้สามารถเข้าถึงและขโมยข้อมูลจากบริการคลาวด์หลายรายการได้

Severity: วิกฤต

System Impact:

- SaaS applications

- Single Sign-On (SSO) systems

- Multi-Factor Authentication (MFA) systems

- Okta

- Microsoft Entra

- Google SSO

- Salesforce

- Microsoft 365

- SharePoint

- DocuSign

- Slack

- Atlassian

- Dropbox

- Google Drive

- Google Workspace

Technical Attack Steps:

- ผู้โจมตีดำเนินการโจมตีแบบ Voice Phishing (vishing) โดยปลอมตัวเป็นเจ้าหน้าที่ IT หรือ Helpdesk ของบริษัท เพื่อโทรหาพนักงานเป้าหมายโดยตรง

- พนักงานที่ตกเป็นเป้าหมายจะถูกชักนำให้เข้าสู่เว็บไซต์ฟิชชิงที่สร้างเลียนแบบพอร์ทัลเข้าสู่ระบบของบริษัท

- เว็บไซต์ฟิชชิงใช้อุปกรณ์ฟิชชิงขั้นสูงที่ช่วยให้ผู้โจมตีสามารถส่งต่อข้อมูลประจำตัว SSO ที่ถูกขโมยและรหัส MFA ได้แบบเรียลไทม์

- ขณะสนทนา ผู้โจมตีจะแจ้งให้เหยื่อตอบสนองต่อการท้าทาย MFA ที่ถูกต้อง เช่น การอนุมัติการแจ้งเตือนแบบ Push หรือการป้อนรหัส One-Time Passcode (OTP)

- เมื่อเข้าถึงบัญชีได้ ผู้โจมตีจะลงทะเบียนอุปกรณ์ของตนเองสำหรับ MFA เพื่อรักษาสิทธิ์การเข้าถึง

- ผู้โจมตีเข้าสู่แดชบอร์ด Okta, Microsoft Entra หรือ Google SSO ขององค์กร ซึ่งแสดงรายการแอปพลิเคชัน SaaS ทั้งหมดที่ผู้ใช้มีสิทธิ์เข้าถึง

- ใช้การเข้าถึง SSO เพื่อขโมยข้อมูลจากแอปพลิเคชันคลาวด์ต่างๆ เช่น Salesforce, Microsoft 365, SharePoint, DocuSign โดยใช้สคริปต์หรือเครื่องมือ (เช่น PowerShell User-Agent)

- ในบางกรณี (UNC6661) ผู้โจมตีได้เปิดใช้งานส่วนเสริม Google Workspace ที่ชื่อ ‘ToogleBox Recall’ เพื่อค้นหาและลบอีเมลแจ้งเตือนการแก้ไข MFA เพื่อปกปิดกิจกรรม

- กลุ่ม ShinyHunters (UNC6240) หรือกลุ่มผู้คุกคามอื่นๆ (UNC6671) จะส่งข้อเรียกร้องค่าไถ่เพื่อกรรโชกทรัพย์

Recommendations:

Short Term:

- เฝ้าระวังการประพฤติที่ผิดปกติ: การดึงข้อมูลจำนวนมากจากแพลตฟอร์ม SaaS หลังจากการประนีประนอมบัญชี SSO

- ตรวจจับ User-Agent ของ PowerShell ที่เข้าถึง SharePoint หรือ OneDrive

- ตรวจจับการอนุญาต OAuth ที่ไม่คาดคิดสำหรับ ToogleBox Recall ใน Google Workspace

- ตรวจจับการลบอีเมลแจ้งเตือนการแก้ไข MFA

Long Term:

- เสริมความแข็งแกร่งของขั้นตอนการจัดการข้อมูลประจำตัวและการรีเซ็ตการยืนยันตัวตน

- ปรับปรุงการบันทึกข้อมูล Telemetry ที่เกี่ยวข้องเพื่อการตรวจสอบที่ดีขึ้น

- ใช้กฎการตรวจจับที่ออกแบบมาเพื่อค้นหากิจกรรมหลังการโจมตีแบบ vishing ก่อนที่จะเกิดการขโมยข้อมูล

- พิจารณาการตรวจสอบและบล็อกรูปแบบชื่อโดเมนฟิชชิงที่พบบ่อยซึ่งถูกใช้ในการโจมตี

Share this content: