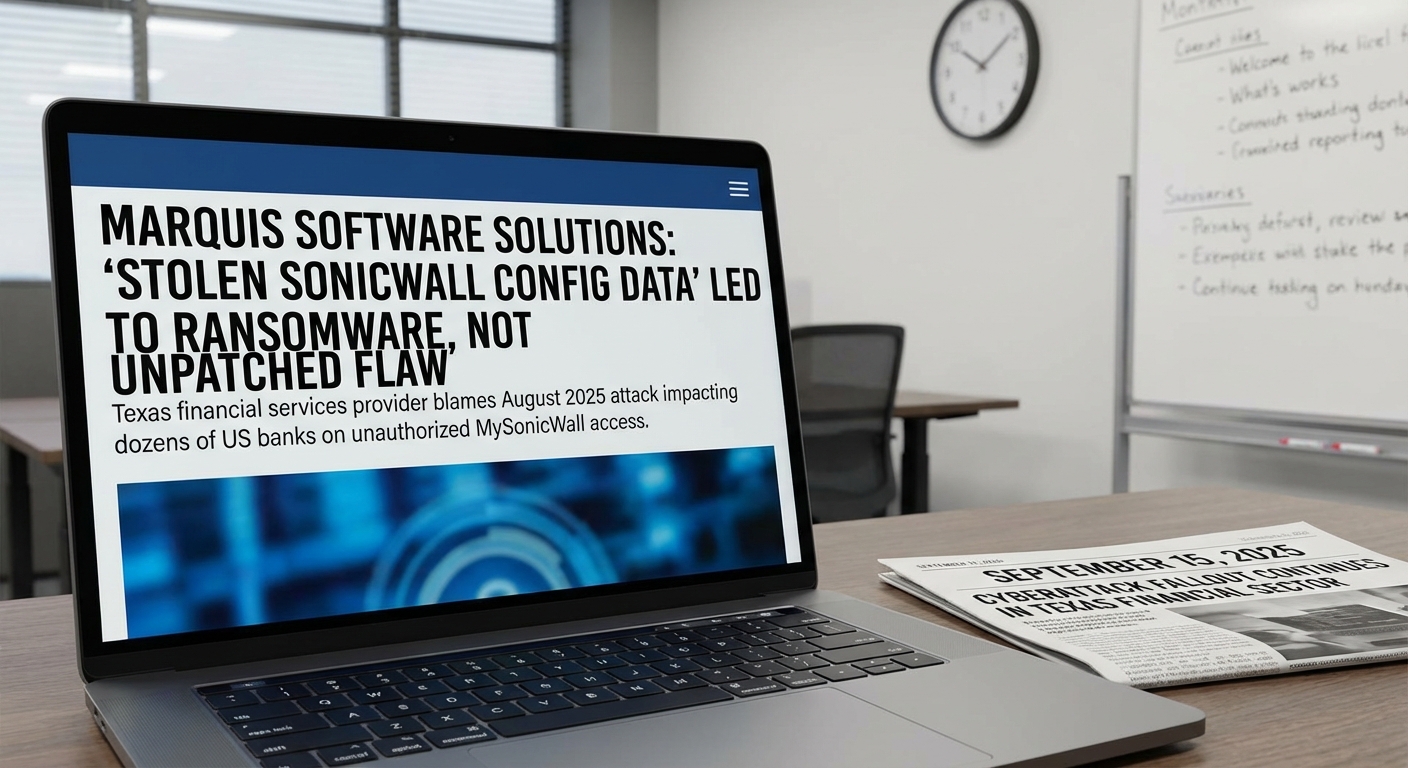

Marquis Software Solutions, ผู้ให้บริการทางการเงินในรัฐเท็กซัส, กำลังโทษการโจมตีด้วยแรนซัมแวร์ที่ส่งผลกระทบต่อระบบของตนและธนาคารและสหภาพเครดิตหลายสิบแห่งในสหรัฐอเมริกาเมื่อเดือนสิงหาคม 2025 ว่าเกิดจากการละเมิดความปลอดภัยที่ SonicWall รายงานในเดือนถัดมา การโจมตีไม่ได้มาจากการใช้ช่องโหว่ของไฟร์วอลล์ SonicWall ที่ไม่มีการแพตช์ แต่เกิดจากการใช้ข้อมูลการกำหนดค่าไฟร์วอลล์ที่ถูกขโมยไปจากการเข้าถึง MySonicWall ซึ่งเป็นพอร์ทัลลูกค้าออนไลน์ของ SonicWall โดยไม่ได้รับอนุญาต.

Severity: Critical

System Impact:

- ระบบของ Marquis Software Solutions

- ธนาคารและสหภาพเครดิตของสหรัฐอเมริกา (ลูกค้าของ Marquis)

- พอร์ทัลลูกค้าออนไลน์ MySonicWall ของ SonicWall

- ไฟร์วอลล์ SonicWall

Technical Attack Steps:

- ผู้คุกคามเข้าถึงพอร์ทัลลูกค้าออนไลน์ MySonicWall ของ SonicWall โดยไม่ได้รับอนุญาต.

- ผู้คุกคามขโมยไฟล์สำรองการกำหนดค่าไฟร์วอลล์ ซึ่งรวมถึงข้อมูลรับรองการเข้าถึงและโทเค็น.

- ข้อมูลการกำหนดค่าที่ถูกขโมยไปถูกนำมาใช้เพื่อหลีกเลี่ยงไฟร์วอลล์ SonicWall ของ Marquis.

- จากนั้น ผู้คุกคามได้ดำเนินการโจมตีด้วยแรนซัมแวร์บนระบบของ Marquis Software Solutions.

Recommendations:

Short Term:

- รีเซ็ตข้อมูลรับรองบัญชี MySonicWall ทั้งหมดทันทีตามคำแนะนำของ SonicWall.

- ตรวจสอบและรักษาความปลอดภัยการกำหนดค่าไฟร์วอลล์ SonicWall ทั้งหมด ตรวจสอบให้แน่ใจว่าใช้ข้อมูลรับรองที่รัดกุม ไม่ซ้ำกัน และมีการยืนยันตัวตนแบบหลายปัจจัย (MFA).

- ใช้การแบ่งส่วนเครือข่าย (network segmentation) เพื่อจำกัดการเคลื่อนที่ของแรนซัมแวร์.

- แยกแยะระบบที่ได้รับผลกระทบเพื่อป้องกันการแพร่กระจายของแรนซัมแวร์.

- เปิดใช้งานแผนรับมือเหตุการณ์และประสานงานกับผู้เชี่ยวชาญด้านความปลอดภัยทางไซเบอร์เพื่อการสืบสวนและแก้ไข.

Long Term:

- ใช้แนวทางปฏิบัติด้านความปลอดภัยในซัพพลายเชนที่แข็งแกร่ง รวมถึงการตรวจสอบผู้ให้บริการบุคคลที่สาม (เช่น SonicWall) อย่างสม่ำเสมอ.

- ตรวจสอบให้แน่ใจว่าข้อมูลสำคัญทั้งหมด โดยเฉพาะข้อมูลสำรองการกำหนดค่า ถูกเข้ารหัสทั้งในขณะส่งและในขณะจัดเก็บ ไม่ว่าจะอยู่ที่ใด (คลาวด์หรือภายในองค์กร).

- สำรองข้อมูลเป็นประจำและตรวจสอบให้แน่ใจว่าข้อมูลสำรองถูกแยกและไม่สามารถเปลี่ยนแปลงได้.

- เสริมสร้างการยืนยันตัวตนแบบหลายปัจจัย (MFA) ในทุกระบบ รวมถึงพอร์ทัลผู้ดูแลระบบและ VPN.

- ทำการทดสอบการเจาะระบบ (penetration testing) และการประเมินช่องโหว่ (vulnerability assessments) บนโครงสร้างพื้นฐานที่สำคัญทั้งหมดเป็นประจำ.

- ให้ความรู้แก่พนักงานเกี่ยวกับกลยุทธ์ฟิชชิ่งและวิศวกรรมสังคม.

- พัฒนาและทดสอบแผนการกู้คืนระบบจากภัยพิบัติอย่างครอบคลุมเป็นประจำ.

Share this content: