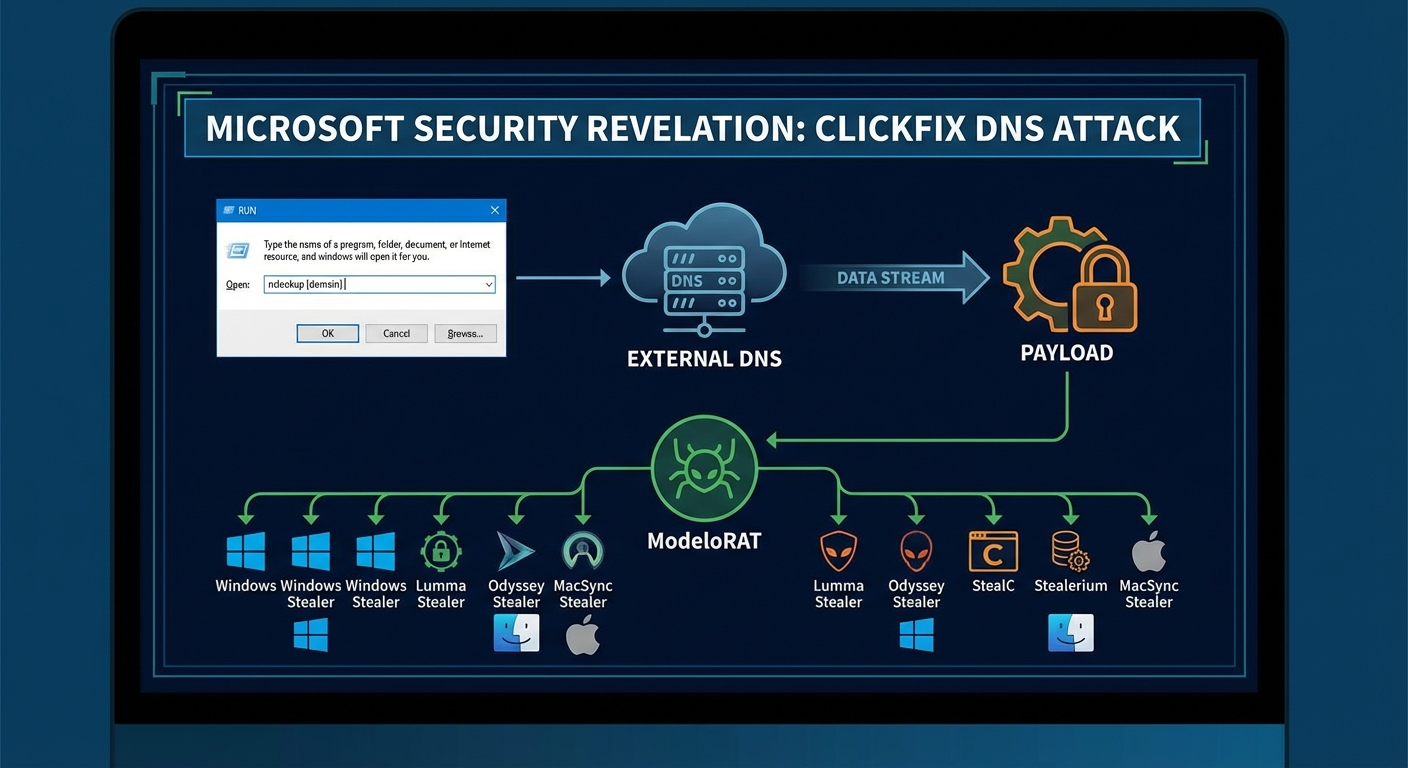

Microsoft ได้เปิดเผยรายละเอียดเกี่ยวกับการโจมตี ClickFix รูปแบบใหม่ที่ใช้ DNS (Domain Name System) ในการซ่อนและส่งเพย์โหลดขั้นต่อไป ผู้โจมตีหลอกให้ผู้ใช้รันคำสั่ง `nslookup` ผ่าน Windows Run dialog ซึ่งจะทำการค้นหา DNS จากเซิร์ฟเวอร์ภายนอกที่ฮาร์ดโค้ดไว้ แล้วนำผลลัพธ์มาใช้เป็นเพย์โหลดขั้นที่สอง การใช้วิธีนี้ช่วยให้ผู้โจมตีสามารถหลีกเลี่ยงการควบคุมความปลอดภัยแบบดั้งเดิม และผสมผสานกิจกรรมที่เป็นอันตรายเข้ากับการรับส่งข้อมูลเครือข่ายปกติได้ เพย์โหลดที่ดาวน์โหลดมาจะนำไปสู่การติดตั้ง ModeloRAT (Remote Access Trojan) และยังมีการเชื่อมโยงกับการกระจายมัลแวร์ขโมยข้อมูลอื่น ๆ เช่น Lumma Stealer, Odyssey Stealer, StealC, Stealerium และ MacSync Stealer ผ่านแคมเปญ ClickFix รูปแบบต่าง ๆ ทั้งบน Windows และ macOS

Severity: สูง

System Impact:

- ระบบปฏิบัติการ: Windows, macOS

- เครื่องมือที่ถูกใช้ในทางที่ผิด: cmd.exe, nslookup, Windows Run dialog, macOS Terminal app, PowerShell, AppleScript

- ประเภทมัลแวร์: Remote Access Trojans (RATs), Information Stealers (มัลแวร์ขโมยข้อมูล), Malware Loaders (โปรแกรมโหลดมัลแวร์)

- ช่องทางการแพร่กระจาย: Phishing, malvertising, drive-by downloads, หน้า CAPTCHA ปลอม, เว็บไซต์ที่ถูกบุกรุก (WordPress), บริการ AI เชิงสร้างสรรค์ (Anthropic Claude, Evernote), ผลการค้นหาแบบสปอนเซอร์บน Google, เว็บไซต์ซอฟต์แวร์แคร็ก/ภาพยนตร์เถื่อน

- ข้อมูลที่ตกเป็นเป้าหมาย: ข้อมูลรับรอง (credentials), ส่วนขยายกระเป๋าเงินเบราว์เซอร์, แอปพลิเคชันกระเป๋าเงินบนเดสก์ท็อป, สกุลเงินดิจิทัล

Technical Attack Steps:

- 1. การบุกรุกเริ่มต้น (วิศวกรรมสังคม): ผู้โจมตีใช้ฟิชชิง, malvertising หรือ drive-by downloads เพื่อนำผู้ใช้ไปยังหน้าเว็บที่เป็นอันตราย (เช่น หน้า CAPTCHA ปลอม, ข้อความแสดงข้อผิดพลาดหลอกลวง)

- 2. การรันคำสั่งโดยผู้ใช้: ผู้ใช้ถูกหลอกให้รันคำสั่ง มักจะผ่าน Windows Run dialog หรือ macOS Terminal

- 3. การค้นหา DNS (ClickFix รูปแบบใหม่): คำสั่งที่ถูกรัน (เช่น `cmd.exe` ที่รัน `nslookup`) จะทำการค้นหา DNS จากเซิร์ฟเวอร์ DNS ภายนอกที่ฮาร์ดโค้ดไว้ (ไม่ใช่ resolver เริ่มต้นของระบบ)

- 4. การ Staging/เรียกใช้เพย์โหลด: ฟิลด์ `Name:` ของการตอบสนอง DNS จะถูกกรองและถูกรันเป็นเพย์โหลดขั้นที่สอง ซึ่งใช้ DNS เป็นช่องทางที่ซ่อนเร้น

- 5. การดาวน์โหลดและรันมัลแวร์ (Windows – ModeloRAT): เพย์โหลดขั้นที่สองจะดาวน์โหลดไฟล์ ZIP (เช่น จาก “azwsappdev[.]com”) แตกไฟล์สคริปต์ Python ที่เป็นอันตราย

- 6. การสอดแนมและการติดตั้ง RAT: สคริปต์ Python จะทำการสอดแนม รันคำสั่งค้นหา และวาง VBScript เพื่อเปิด ModeloRAT (RAT ที่ใช้ Python)

- 7. การคงอยู่ (Persistence) (Windows – ModeloRAT): ไฟล์ Windows shortcut (LNK) ที่ชี้ไปยัง VBScript จะถูกสร้างขึ้นในโฟลเดอร์ Startup เพื่อให้มัลแวร์รันอัตโนมัติ

- 8. ช่องทางการติดเชื้่อทางเลือก (Lumma Stealer/CastleLoader): แคมเปญอื่น ๆ ใช้ CAPTCHA ปลอมเพื่อติดตั้ง CastleLoader เวอร์ชัน AutoIt โดย CastleLoader จะตรวจสอบซอฟต์แวร์จำลองเสมือน/ความปลอดภัย จากนั้นถอดรหัสและเปิด Lumma Stealer ในหน่วยความจำ ซอฟต์แวร์ละเมิดลิขสิทธิ์/ภาพยนตร์เถื่อนยังถูกใช้เป็นเหยื่อสำหรับ CastleLoader

- 9. ช่องทางการติดเชื้่อทางเลือก (RenEngine/Hijack/Lumma): RenEngine Loader (ผ่านกลโกงเกม/ซอฟต์แวร์ละเมิดลิขสิทธิ์) จะติดตั้ง Hijack Loader ซึ่งจะติดตั้ง Lumma Stealer

- 10. ช่องทางการติดเชื้่อทางเลือก (macOS – Odyssey/Atomic/MacSync): ฟิชชิง/malvertising จะส่ง Odyssey Stealer (AMOS ที่รีแบรนด์ใหม่) เพื่อขโมยคริปโตและฟังก์ชัน RAT เต็มรูปแบบ (LaunchDaemon ถาวร, การรันเชลล์, SOCKS5 proxy) ฟีเจอร์การแบ่งปันสาธารณะของ AI เชิงสร้างสรรค์และบทความ Medium ปลอมจะใช้ในการ Staging คำแนะนำ ClickFix เพื่อติดตั้ง Atomic Stealer และ MacSync Stealer การใช้ AppleScript ในแคมเปญฟิชชิงเพื่อขโมยข้อมูลรับรองและเรียกใช้ JavaScript payloads เพิ่มเติมโดยการปลอมแปลง TCC authorization สำหรับ Apple-signed binaries

Recommendations:

Short Term:

- หลีกเลี่ยงการรันคำสั่งหรือสคริปต์ที่ไม่รู้จักจากแหล่งที่ไม่น่าเชื่อถือ

- ระมัดระวังข้อความที่ไม่พึงประสงค์, ป๊อปอัป และหน้า CAPTCHA ปลอมที่กระตุ้นให้รันคำสั่ง

- ไม่ดาวน์โหลดซอฟต์แวร์แคร็กหรือสื่อละเมิดลิขสิทธิ์

- อัปเดตโปรแกรมป้องกันไวรัส/โซลูชันตรวจจับและตอบสนองที่ปลายทาง (EDR) เป็นประจำ

- ตรวจสอบบันทึกการค้นหา DNS สำหรับการค้นหาที่ผิดปกติไปยังเซิร์ฟเวอร์ DNS ภายนอกหรือชื่อโดเมนที่น่าสงสัย

Long Term:

- จัดให้มีการฝึกอบรมสร้างความตระหนักด้านความปลอดภัยอย่างเข้มแข็ง โดยเน้นที่วิศวกรรมสังคม, ฟิชชิง และอันตรายของการรันคำสั่งโดยพลการ

- บังคับใช้การทำ Whitelisting แอปพลิเคชันเพื่อป้องกันโปรแกรมที่รันเองโดยไม่ได้รับอนุญาต

- ปรับใช้ระบบป้องกันปลายทางขั้นสูง (EDR/XDR) ที่สามารถตรวจจับภัยคุกคามตามพฤติกรรมและการถ่ายโอน/Staging ข้อมูลผ่าน DNS

- แพตช์และอัปเดตระบบปฏิบัติการและซอฟต์แวร์ทั้งหมดเป็นประจำ โดยเฉพาะเว็บเบราว์เซอร์และเครื่องมือรักษาความปลอดภัย

- ใช้การแบ่งส่วนเครือข่ายและการกรองข้อมูลขาออก (egress filtering) เพื่อจำกัดการเชื่อมต่อขาออกไปยังโครงสร้างพื้นฐาน C2 ที่เป็นอันตรายที่รู้จักและเซิร์ฟเวอร์ DNS ที่ไม่เป็นมาตรฐาน

- สำหรับผู้ใช้ macOS ควรระมัดระวังเป็นพิเศษต่อ TTPs เฉพาะสำหรับ macOS, แอปพลิเคชันที่ไม่ได้ลงนาม, กิจกรรม Terminal ที่ผิดปกติ และการถ่ายโอนข้อมูลออกจาก Keychain/ที่เก็บข้อมูลของเบราว์เซอร์

- ใช้การยืนยันตัวตนแบบหลายปัจจัย (MFA) ทุกที่ที่เป็นไปได้

Source: https://thehackernews.com/2026/02/microsoft-discloses-dns-based-clickfix.html

Share this content: