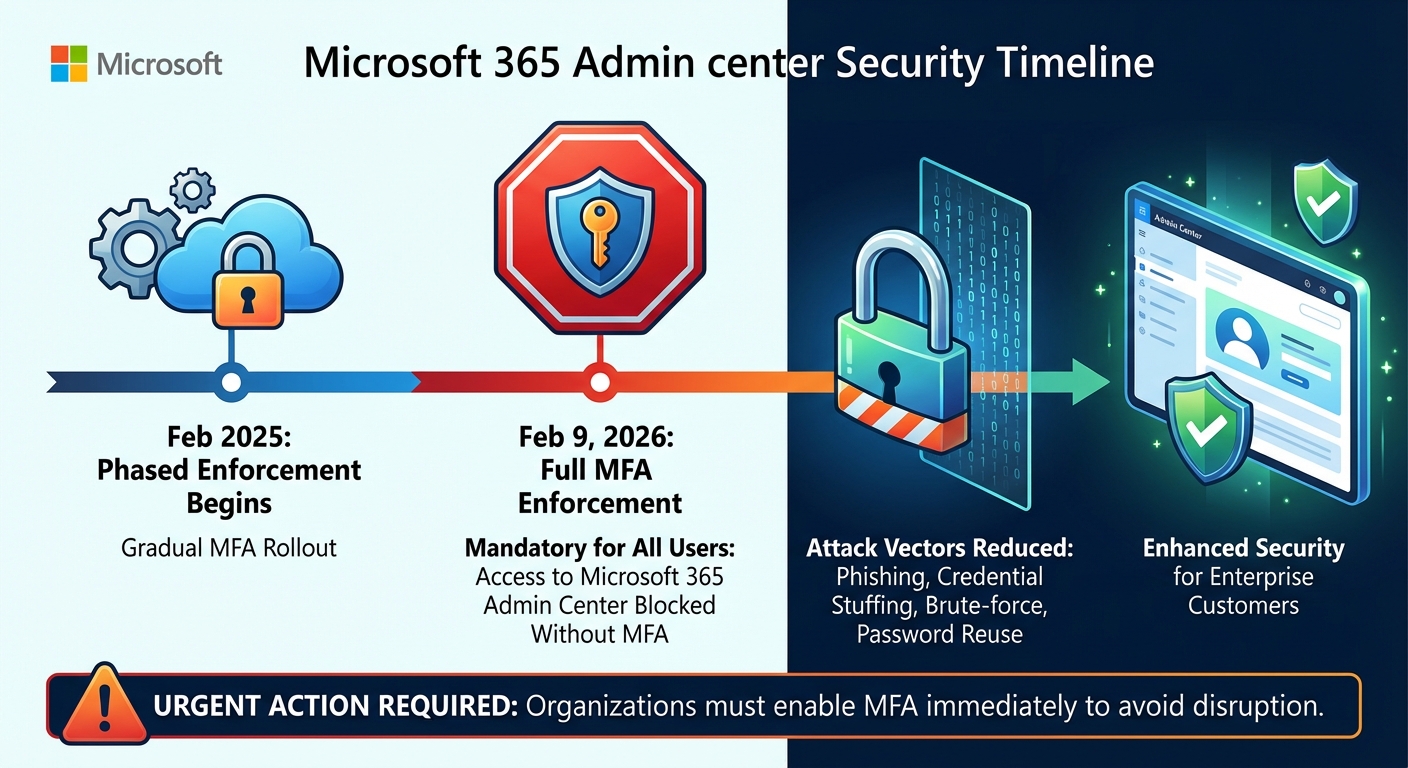

Microsoft กำลังบังคับใช้การยืนยันตัวตนแบบหลายปัจจัย (MFA) สำหรับผู้ใช้ทุกคนที่เข้าถึง Microsoft 365 admin center โดยสมบูรณ์ในวันที่ 9 กุมภาพันธ์ 2026 โดยมีแผนการทยอยบังคับใช้เริ่มตั้งแต่เดือนกุมภาพันธ์ 2025 มาตรการนี้มีวัตถุประสงค์เพื่อยกระดับความปลอดภัยให้กับลูกค้าองค์กร ลดความเสี่ยงจากการโจมตีที่อาศัยข้อมูลรับรอง เช่น ฟิชชิ่ง การยัดข้อมูลรับรอง การโจมตีแบบ Brute-force และการใช้รหัสผ่านซ้ำ ซึ่งเป็นเวกเตอร์หลักของการละเมิดความปลอดภัย หากผู้ดูแลระบบไม่เปิดใช้งาน MFA จะถูกบล็อกการเข้าถึง Admin Center ดังนั้นองค์กรต่างๆ ต้องดำเนินการในทันทีเพื่อหลีกเลี่ยงการหยุดชะงัก

Severity: สูง

System Impact:

- Microsoft 365 Admin Center

- portal.office.com/adminportal/home

- admin.cloud.microsoft

- admin.microsoft.com

- Microsoft Entra ID (สำหรับการยืนยันตัวตน)

- Active Directory (ในสภาพแวดล้อมแบบ Hybrid)

Technical Attack Steps:

- การขโมยข้อมูลรับรอง: ผู้โจมตีได้มาซึ่งชื่อผู้ใช้และรหัสผ่านผ่านวิธีการต่างๆ เช่น ฟิชชิ่ง หรือการยัดข้อมูลรับรอง

- การเข้าถึงบัญชีผู้ดูแลระบบ: ผู้โจมตีใช้ข้อมูลรับรองที่ขโมยมาเพื่อพยายามเข้าสู่ระบบ Microsoft 365 admin center

- การข้ามมาตรการรักษาความปลอดภัย (หากไม่มี MFA): หากไม่มี MFA ผู้โจมตีสามารถเข้าถึงบัญชีผู้ดูแลระบบที่มีสิทธิ์สูงได้โดยตรง

- การควบคุมระบบ: หลังจากเข้าถึงได้สำเร็จ ผู้โจมตีสามารถดำเนินการที่เป็นอันตราย เช่น การจัดการผู้ใช้ การเปลี่ยนแปลงการตั้งค่า หรือการเข้าถึงข้อมูลที่ละเอียดอ่อน

Recommendations:

Short Term:

- ผู้ดูแลระบบทั่วโลก (Global Admins) ควรรีบเปิดใช้งาน MFA ทันที โดยใช้ MFA Wizard หรือคู่มือที่ learn.microsoft.com เพื่อเปิดใช้งาน MFA ทั่วทั้งองค์กร

- ผู้ใช้แต่ละรายที่เข้าถึง Admin Center ควรอัปเดตหรือเพิ่มวิธีการยืนยันตัวตนแบบหลายปัจจัยที่ aka.ms/mfasetup

- ตรวจสอบบัญชีผู้ดูแลระบบทั้งหมดเพื่อให้แน่ใจว่าเปิดใช้งาน MFA ครบถ้วน โดยเฉพาะในสภาพแวดล้อมแบบไฮบริด (on-premises Active Directory ผสมกับ Entra ID)

Long Term:

- จัดให้ MFA เป็นส่วนหนึ่งของสถาปัตยกรรม Zero Trust เพื่อเพิ่มความแข็งแกร่งด้านความปลอดภัย

- ปรับปรุงและใช้นโยบายการเข้าถึงแบบมีเงื่อนไข (Conditional Access policies) เพื่อควบคุมการเข้าถึงทรัพยากร

- นำระบบ Privileged Identity Management (PIM) มาใช้เพื่อจัดการสิทธิ์การเข้าถึงแบบชั่วคราวสำหรับบัญชีที่มีสิทธิ์สูง

- ทำการตรวจสอบ MFA อย่างสม่ำเสมอเพื่อให้มั่นใจว่าเป็นไปตามกรอบการปฏิบัติตามข้อกำหนด เช่น SOC 2, HIPAA และ NIST

- ติดตามข่าวสารและภัยคุกคามทางไซเบอร์ที่พัฒนาขึ้นอย่างต่อเนื่อง เช่น เทคนิคฟิชชิ่งที่ขับเคลื่อนด้วย AI

Source: https://cybersecuritynews.com/microsoft-mandates-mfa-365-admin/

Share this content: