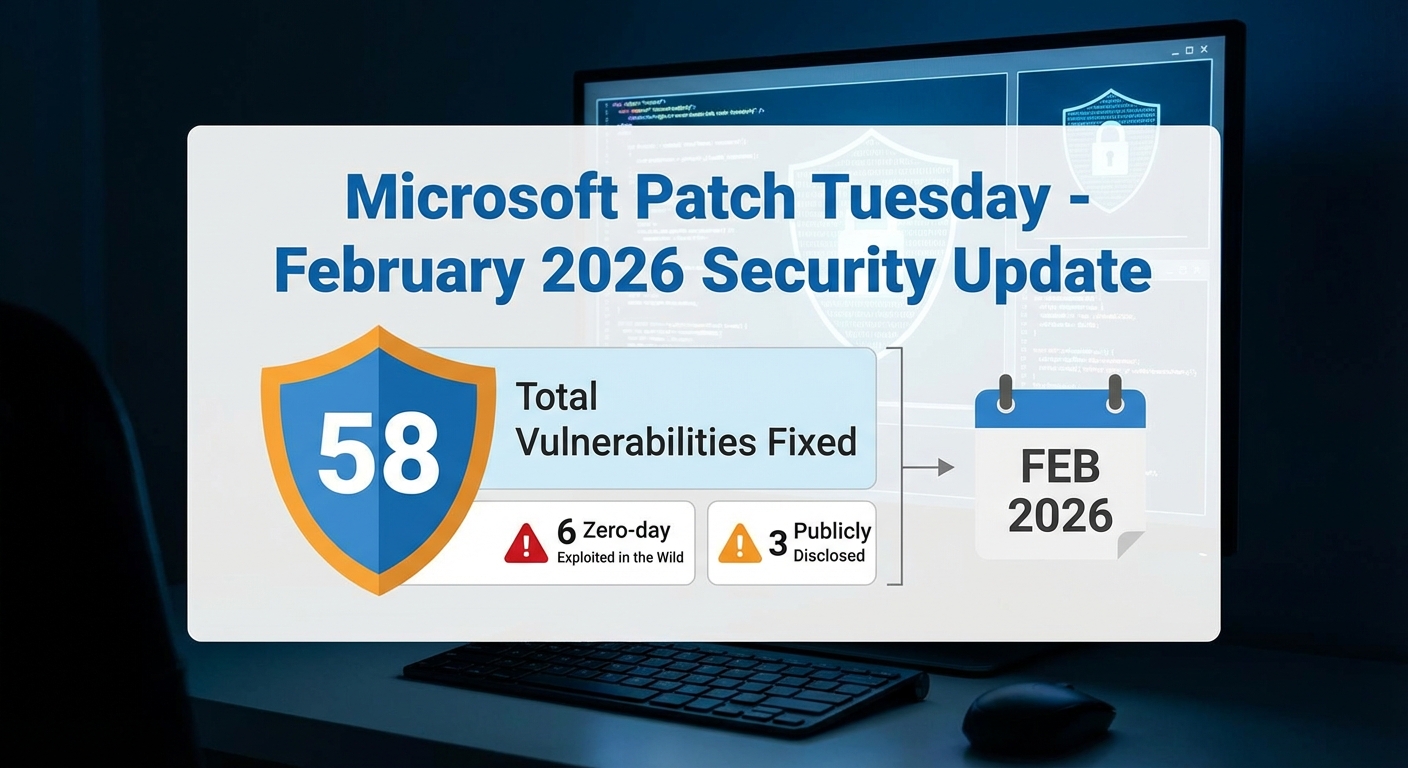

Microsoft ได้ออกอัปเดตความปลอดภัยสำหรับ Patch Tuesday เดือนกุมภาพันธ์ 2026 โดยแก้ไขช่องโหว่รวม 58 จุด รวมถึง 6 ช่องโหว่ Zero-day ที่ถูกใช้ในการโจมตีจริง และ 3 ช่องโหว่ที่เปิดเผยต่อสาธารณะ.

Severity: วิกฤต

System Impact:

- .NET

- Azure Arc

- Azure Compute Gallery

- Azure Front Door (AFD)

- Azure Function

- Azure DevOps Server

- Azure HDInsights

- Azure IoT SDK

- Azure Local

- Azure SDK

- Desktop Window Manager

- GitHub Copilot (for Jetbrains, Visual Studio Code, Visual Studio)

- Mailslot File System

- Microsoft Defender for Linux (Endpoint Linux Extension)

- Microsoft Edge (Chromium-based, for Android)

- Microsoft Exchange Server

- Microsoft Graphics Component

- Microsoft Office Excel

- Microsoft Office Outlook

- Microsoft Office Word

- MSHTML Framework

- Power BI

- Windows Hyper-V

- Windows Ancillary Function Driver for WinSock

- Windows App for Mac

- Windows Cluster Client Failover (CCF)

- Windows Connected Devices Platform Service

- Windows GDI+

- Windows HTTP.sys

- Windows Kernel

- Windows LDAP – Lightweight Directory Access Protocol

- Windows Notepad App

- Windows NTLM

- Windows Remote Access Connection Manager

- Windows Remote Desktop Services

- Windows Shell

- Windows Storage

- Windows Subsystem for Linux

- Windows Win32K – GRFX

Technical Attack Steps:

- CVE-2026-21510 (Windows Shell Security Feature Bypass): ผู้โจมตีหลอกให้ผู้ใช้เปิดลิงก์หรือไฟล์ Shortcut ที่เป็นอันตราย เพื่อเลี่ยงการแจ้งเตือนความปลอดภัยของ Windows SmartScreen และ Windows Shell.

- CVE-2026-21513 (MSHTML Framework Security Feature Bypass): ผู้โจมตีที่ไม่ได้รับอนุญาตหลีกเลี่ยงคุณสมบัติความปลอดภัยผ่านเครือข่าย โดยใช้ช่องโหว่ใน MSHTML Framework.

- CVE-2026-21514 (Microsoft Word Security Feature Bypass): ผู้โจมตีส่งไฟล์ Office ที่เป็นอันตรายและหลอกให้ผู้ใช้เปิด เพื่อหลีกเลี่ยงการบรรเทา OLE ใน Microsoft 365 และ Microsoft Office.

- CVE-2026-21519 (Desktop Window Manager Elevation of Privilege): ผู้โจมตีที่ใช้ช่องโหว่นี้สำเร็จสามารถได้รับสิทธิ์ระดับ SYSTEM ใน Desktop Window Manager.

- CVE-2026-21525 (Windows Remote Access Connection Manager Denial of Service): การเข้าถึง Null Pointer โดยไม่ถูกต้องใน Windows Remote Access Connection Manager ทำให้ผู้โจมตีที่ไม่ได้รับอนุญาตสามารถปฏิเสธบริการในเครื่องได้.

- CVE-2026-21533 (Windows Remote Desktop Services Elevation of Privilege): การจัดการสิทธิ์ที่ไม่เหมาะสมใน Windows Remote Desktop Services ทำให้ผู้โจมตีที่ได้รับอนุญาตสามารถยกระดับสิทธิ์ในเครื่องได้.

Recommendations:

Short Term:

- ทำการติดตั้งอัปเดตความปลอดภัยของ Microsoft Patch Tuesday เดือนกุมภาพันธ์ 2026 โดยทันทีบนระบบที่ได้รับผลกระทบทั้งหมด.

- สำหรับช่องโหว่ที่เกี่ยวข้องกับ Microsoft Office ให้หลีกเลี่ยงการเปิดไฟล์ Office ที่น่าสงสัยหรือไม่รู้จัก.

Long Term:

- ตรวจสอบและติดตั้งอัปเดตความปลอดภัยอย่างสม่ำเสมอ เพื่อให้ระบบได้รับการปกป้องจากช่องโหว่ล่าสุด.

- อัปเดตใบรับรอง Secure Boot เพื่อแทนที่ใบรับรองปี 2011 ที่กำลังจะหมดอายุในเดือนมิถุนายน 2026.

- พิจารณาใช้งานหรือเปิดใช้งาน Sysmon ที่ติดตั้งมาใน Windows 11 เพื่อการตรวจสอบความปลอดภัยของระบบที่ดียิ่งขึ้น.

Share this content: