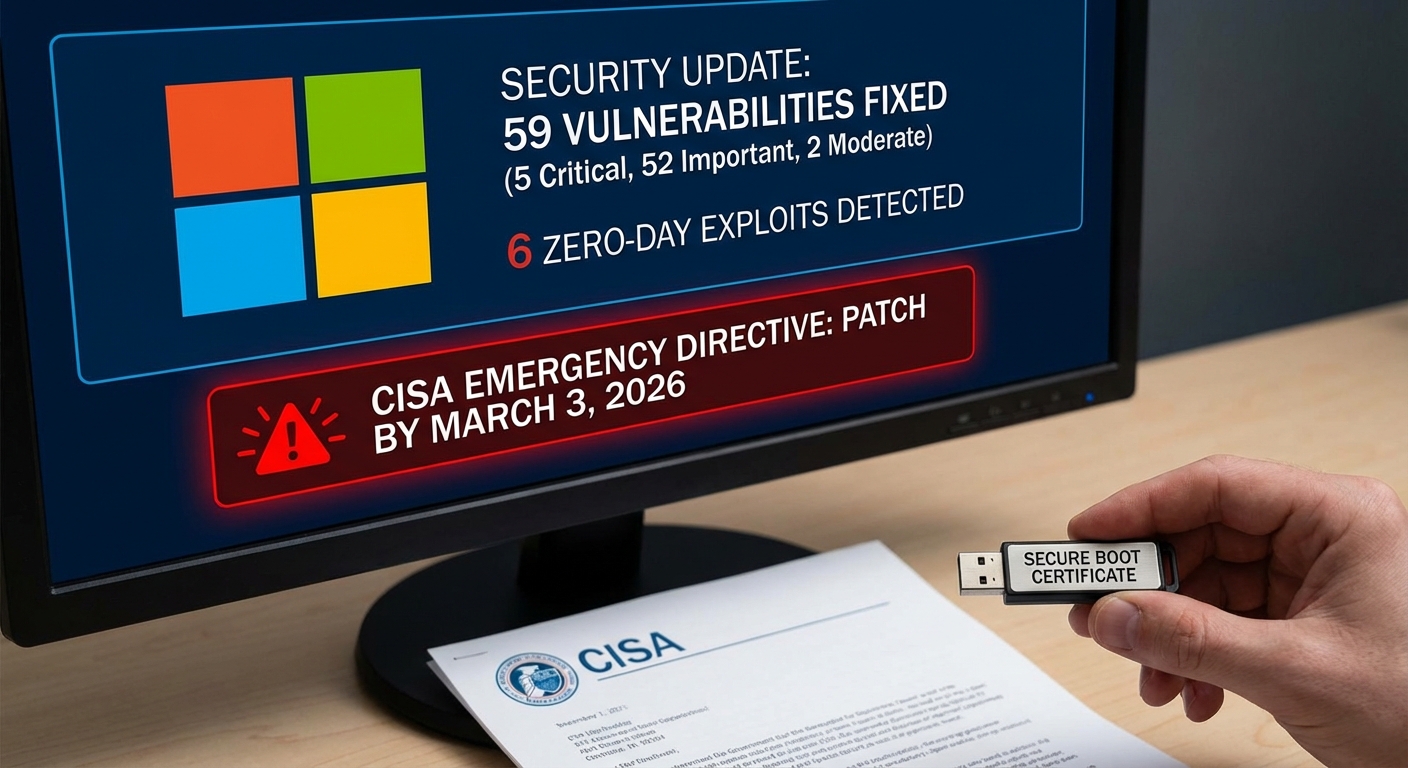

Microsoft ได้ออกอัปเดตความปลอดภัยเพื่อแก้ไขช่องโหว่ 59 รายการในซอฟต์แวร์ของตน ซึ่งรวมถึงช่องโหว่ร้ายแรง 5 รายการ, สำคัญ 52 รายการ และปานกลาง 2 รายการ ที่สำคัญคือมี 6 ช่องโหว่ที่เป็น Zero-Day ที่ถูกโจมตีจริง ทำให้ CISA ของสหรัฐฯ ออกคำสั่งให้หน่วยงานราชการดำเนินการแก้ไขอย่างเร่งด่วนภายในวันที่ 3 มีนาคม 2026 นอกจากนี้ Microsoft ยังได้ออกใบรับรอง Secure Boot ที่อัปเดตแล้ว และกำลังเสริมความแข็งแกร่งในการป้องกันเริ่มต้นผ่านโครงการ Windows Baseline Security Mode และ User Transparency and Consent.

Severity: วิกฤต (Critical), สูง (Important), ปานกลาง (Moderate) และ 6 รายการถูกใช้งานจริง (Actively Exploited Zero-Days)

System Impact:

- Microsoft Software (ทั่วไป)

- Windows Shell

- MSHTML Framework

- Microsoft Office Word

- Desktop Window Manager

- Windows Remote Access Connection Manager

- Windows Remote Desktop

- Microsoft Edge Browser

- Microsoft Edge Browser for Android

Technical Attack Steps:

- CVE-2026-21510 (Windows Shell): การข้ามกลไกความปลอดภัยผ่านเครือข่ายโดยใช้ความล้มเหลวของกลไกการป้องกัน

- CVE-2026-21513 (MSHTML Framework): การข้ามกลไกความปลอดภัยผ่านเครือข่ายโดยใช้ความล้มเหลวของกลไกการป้องกัน ไฟล์ที่สร้างขึ้นอย่างประณีตสามารถข้ามข้อความแจ้งเตือนความปลอดภัยของ Windows และเรียกใช้การกระทำที่เป็นอันตรายได้ด้วยการคลิกเพียงครั้งเดียว

- CVE-2026-21514 (Microsoft Office Word): การข้ามกลไกความปลอดภัยภายในเครื่องโดยอาศัยอินพุตที่ไม่น่าเชื่อถือในการตัดสินใจด้านความปลอดภัย มักใช้ไฟล์ Microsoft Office

- CVE-2026-21519 (Desktop Window Manager): การยกระดับสิทธิ์ภายในเครื่องโดยใช้การเข้าถึงทรัพยากรด้วยประเภทที่ไม่เข้ากัน (‘type confusion’) ผู้โจมตีต้องเข้าถึงเครื่องเป้าหมายได้แล้วก่อน

- CVE-2026-21525 (Windows Remote Access Connection Manager): การโจมตีแบบปฏิเสธการให้บริการ (Denial of Service) ภายในเครื่องโดยการอ้างอิง Null Pointer

- CVE-2026-21533 (Windows Remote Desktop): การยกระดับสิทธิ์ภายในเครื่องโดยการจัดการสิทธิ์ที่ไม่เหมาะสม ผู้โจมตีต้องเข้าถึงเครื่องเป้าหมายได้แล้วก่อน

- CVE-2026-0391 (Edge browser for Android): การปลอมแปลงข้อมูลผ่านเครือข่ายโดยใช้การแสดงผลอินเทอร์เฟซผู้ใช้ที่บิดเบือนข้อมูลสำคัญ

Recommendations:

Short Term:

- ดำเนินการอัปเดตความปลอดภัยของ Microsoft ในทันทีเพื่อแก้ไขช่องโหว่ทั้งหมด 59 รายการ

- ให้ความสำคัญเป็นพิเศษกับช่องโหว่ Zero-Day ที่ถูกโจมตีจริง 6 รายการ และใช้แพตช์ภายในวันที่ 3 มีนาคม 2026 ตามคำสั่งของ CISA

Long Term:

- ตรวจสอบและยืนยันว่าอุปกรณ์ได้รับใบรับรอง Secure Boot ใหม่ก่อนที่ใบรับรองปี 2011 จะหมดอายุในปลายเดือนมิถุนายน 2026 เพื่อรักษาความปลอดภัยในระดับ Boot-level

- ทำความเข้าใจและเตรียมความพร้อมสำหรับการเปลี่ยนแปลงใน Windows Baseline Security Mode ซึ่งจะเปิดใช้งานมาตรการป้องกันความสมบูรณ์ในการรันไทม์โดยค่าเริ่มต้น

- เตรียมความพร้อมสำหรับ User Transparency and Consent ซึ่งจะเพิ่มความโปร่งใสและให้ผู้ใช้ควบคุมการเข้าถึงทรัพยากรที่ละเอียดอ่อนของแอปมากขึ้น

Source: https://thehackernews.com/2026/02/microsoft-patches-59-vulnerabilities.html

Share this content: