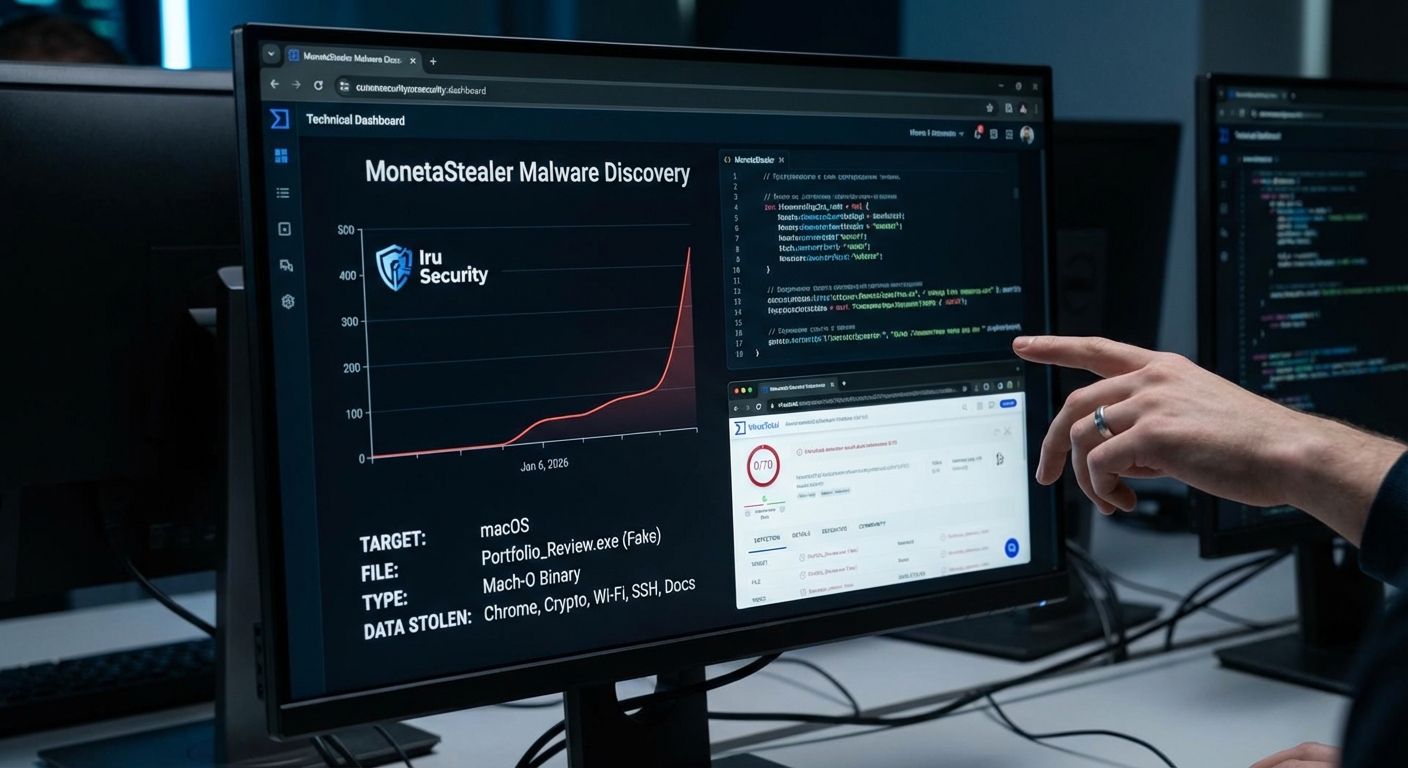

MonetaStealer เป็นมัลแวร์ขโมยข้อมูลชนิดใหม่ที่มุ่งเป้าโจมตีผู้ใช้ macOS โดยใช้กลวิธีหลอกลวงผ่านไฟล์ปลอมและการใช้หลักวิศวกรรมสังคม (Social Engineering) ถูกค้นพบครั้งแรกเมื่อวันที่ 6 มกราคม 2026 โดยนักวิจัยด้านความปลอดภัยจาก Iru มัลแวร์นี้ถูกปลอมแปลงเป็นไฟล์ปฏิบัติการของ Windows ชื่อ Portfolio_Review.exe แต่แท้จริงแล้วเป็นไบนารี Mach-O สำหรับ macOS มัลแวร์นี้ออกแบบมาเพื่อดึงข้อมูลที่ละเอียดอ่อนจากระบบ macOS ที่ติดเชื้อ รวมถึงรหัสผ่านเบราว์เซอร์ (โดยเฉพาะ Google Chrome), ข้อมูลกระเป๋าเงินคริปโตเคอร์เรนซี, ข้อมูลรับรอง Wi-Fi, SSH keys และเอกสารทางการเงิน สิ่งที่น่าสนใจคือมัลแวร์นี้ใช้โค้ดที่สร้างขึ้นจากเครื่องมือ Machine Learning และมีข้อคิดเห็นเป็นภาษารัสเซีย ซึ่งบ่งชี้ว่าอาจจะยังอยู่ในช่วงเริ่มต้นของการพัฒนา ณ เวลาที่ค้นพบ MonetaStealer มีอัตราการตรวจจับเป็นศูนย์บน VirusTotal ทำให้มันล่องหนจากโซลูชันความปลอดภัยส่วนใหญ่

Severity: สูง

System Impact:

- ผู้ใช้ macOS

- ข้อมูลเบราว์เซอร์ Google Chrome (รหัสผ่าน, คุกกี้เซสชัน, ประวัติการเข้าชม)

- ข้อมูลกระเป๋าเงินคริปโตเคอร์เรนซี

- ข้อมูลรับรอง Wi-Fi

- SSH keys

- เอกสารทางการเงิน

- Keychain ของ macOS

Technical Attack Steps:

- Initial Access: มัลแวร์ถูกส่งมาในรูปแบบของไฟล์ปฏิบัติการ Windows (.exe) ชื่อ Portfolio_Review.exe แต่จริง ๆ แล้วเป็นไบนารี Mach-O ที่ออกแบบมาสำหรับ macOS โดยใช้กลวิธี Social Engineering เพื่อหลอกให้ผู้ใช้รันไฟล์

- Execution Check: มัลแวร์มีโค้ดตรวจสอบระบบปฏิบัติการ `if sys.platform != ‘darwin’` เพื่อให้แน่ใจว่าจะทำงานเฉพาะบนอุปกรณ์ Apple เท่านั้น

- Payload Delivery: เพย์โหลดหลักคือ `portfolio_app.pyc` ซึ่งซ่อนอยู่ในไบนารีที่คอมไพล์ด้วย PyInstaller ในโครงสร้าง CArchive ที่บีบอัด เพื่อหลีกเลี่ยงการสแกนไฟล์เบื้องต้น

- Information Gathering Banner: ระหว่างการทำงาน มัลแวร์จะแสดงแบนเนอร์ “PROFESSIONAL MACOS STEALER v2.0” พร้อมข้อความที่ติดตามความคืบหน้าของการขโมยข้อมูล

- Chrome Data Theft (Passwords): สร้างสำเนาชั่วคราวของฐานข้อมูล SQLite ของ Chrome เพื่อเลี่ยงการล็อกไฟล์ จากนั้นรันคำสั่ง `security find-generic-password -w -a “Chrome”` เพื่อดึง Base64 master key จาก macOS Keychain ซึ่งจะเรียกหน้าต่างขอรหัสผ่าน Keychain จากผู้ใช้

- Chrome Data Theft (Cookies): หลังจากได้ master key แล้ว จะ Query ข้อมูลคุกกี้เซสชัน โดยมีการกรองคุกกี้ด้วยคีย์เวิร์ดเช่น “bank”, “crypto”, “exchange”, “paypal” เพื่อระบุเป้าหมายที่มีมูลค่าสูง

- Chrome Data Theft (History): ดึง URL, ชื่อหน้าเว็บ และความถี่ในการเยี่ยมชมจากฐานข้อมูลประวัติของ Chrome

- Exfiltration: ข้อมูลที่รวบรวมได้ทั้งหมดจะถูกจัดเก็บในโครงสร้างภายในของมัลแวร์ และส่งออกผ่านโครงสร้างพื้นฐานของ Telegram bot ที่ระบุว่าเป็น “b746_mac_collector_bot” ด้วย bot ID 8384579537

Recommendations:

Short Term:

- ระมัดระวังไฟล์ที่น่าสงสัย: โดยเฉพาะไฟล์ .exe ที่ปรากฏบน macOS ควรตรวจสอบแหล่งที่มาและความน่าเชื่อถืออย่างละเอียดก่อนเปิดใช้งาน

- สังเกตคำเตือน Keychain: หากมีหน้าต่างแจ้งเตือนขอรหัสผ่าน Keychain ปรากฏขึ้นโดยไม่คาดคิด ให้ระมัดระวังและอย่าป้อนรหัสผ่านหากไม่แน่ใจในความถูกต้องของโปรแกรม

- อัปเดตระบบปฏิบัติการและซอฟต์แวร์: ตรวจสอบให้แน่ใจว่า macOS และแอปพลิเคชันทั้งหมดได้รับการอัปเดตเป็นเวอร์ชันล่าสุดเพื่อแก้ไขช่องโหว่ที่อาจถูกใช้โจมตีได้

- ใช้รหัสผ่านที่รัดกุมและไม่ซ้ำกัน: หลีกเลี่ยงการใช้รหัสผ่านเดียวกันในหลายบัญชี และพิจารณาใช้ Password Manager เพื่อจัดเก็บรหัสผ่านอย่างปลอดภัย

Long Term:

- เพิ่มความตระหนักรู้ด้านความปลอดภัย (Security Awareness Training): ให้ความรู้แก่ผู้ใช้เกี่ยวกับกลวิธี Phishing และ Social Engineering เพื่อป้องกันการตกเป็นเหยื่อ

- ใช้ Multi-Factor Authentication (MFA): เปิดใช้งาน MFA สำหรับบัญชีสำคัญทั้งหมด โดยเฉพาะบัญชีที่เกี่ยวข้องกับข้อมูลทางการเงินหรือคริปโตเคอร์เรนซี

- ติดตั้งและดูแล Endpoint Detection and Response (EDR) หรือ Extended Detection and Response (XDR): เพื่อตรวจจับและตอบสนองต่อภัยคุกคามบน Endpoint ได้อย่างมีประสิทธิภาพ แม้ว่ามัลแวร์จะยังไม่ถูกตรวจจับโดย Antivirus ทั่วไป

- จำกัดสิทธิ์การเข้าถึง (Least Privilege): ให้สิทธิ์การเข้าถึงข้อมูลและระบบแก่ผู้ใช้ในระดับที่จำเป็นเท่านั้น เพื่อลดความเสียหายหากเกิดการโจมตี

Source: https://cybersecuritynews.com/monetastealer-malware-powered/

Share this content: