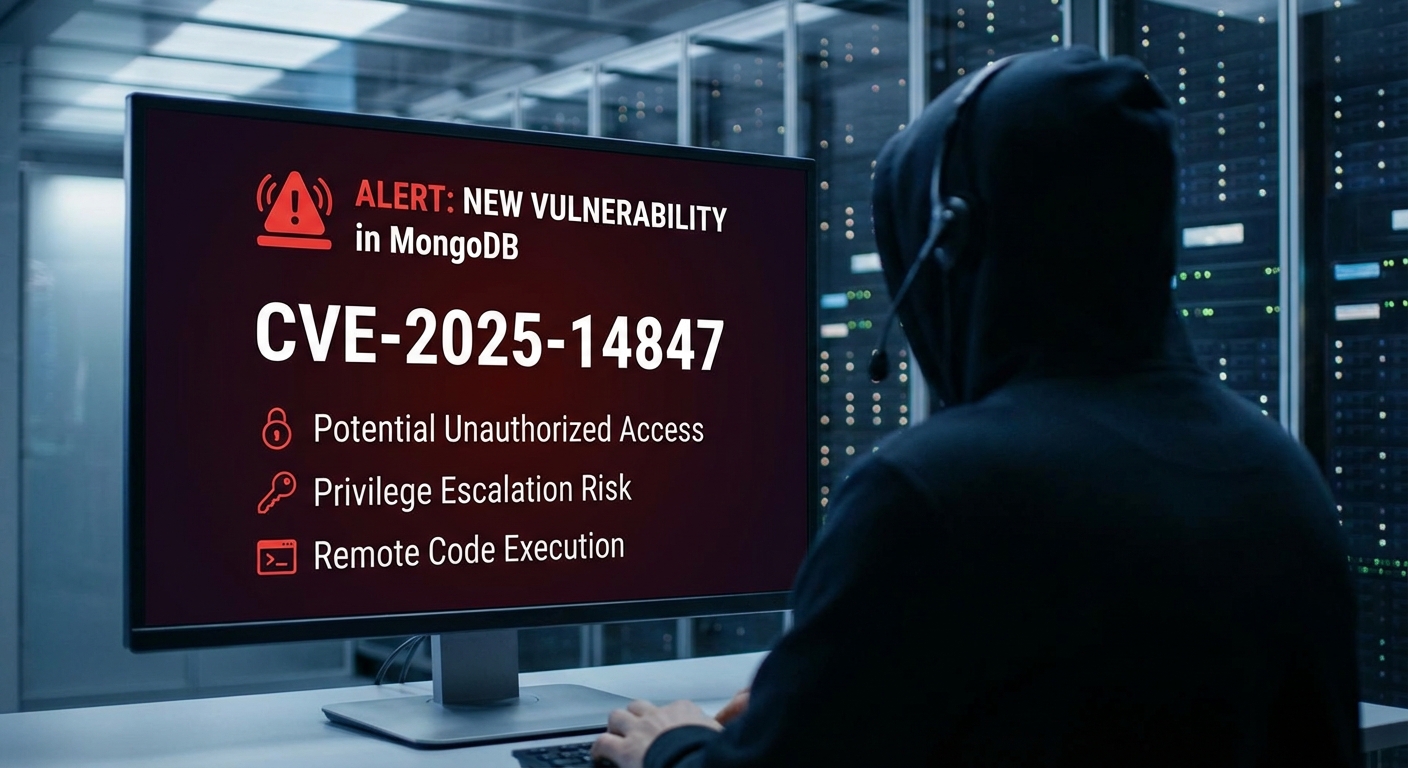

รายงานล่าสุดเปิดเผยช่องโหว่ความปลอดภัยใหม่ในระบบจัดการฐานข้อมูล MongoDB ที่ระบุด้วยรหัส CVE-2025-14847 ซึ่งอาจนำไปสู่การเข้าถึงข้อมูลโดยไม่ได้รับอนุญาต, การยกระดับสิทธิ์, หรือการประมวลผลโค้ดที่เป็นอันตรายบนเซิร์ฟเวอร์ฐานข้อมูล ช่องโหว่นี้ส่งผลกระทบโดยตรงต่อองค์กรและผู้ใช้งานที่พึ่งพาฐานข้อมูล MongoDB ในการดำเนินงาน.

Severity: สูง

System Impact:

- MongoDB Database Server (เวอร์ชันที่ได้รับผลกระทบ)

- แอปพลิเคชันและบริการที่เชื่อมต่อกับ MongoDB ที่ได้รับผลกระทบ

- ข้อมูลที่จัดเก็บอยู่ในฐานข้อมูล MongoDB

Technical Attack Steps:

- ผู้โจมตีระบุและวิเคราะห์ช่องโหว่ CVE-2025-14847 ใน MongoDB Server

- สร้าง Payload หรือชุดคำสั่งที่เป็นอันตรายเพื่อใช้ประโยชน์จากช่องโหว่

- ส่ง Payload ไปยัง MongoDB Server ที่มีช่องโหว่ผ่านช่องทางที่ถูกเปิดเผย

- Payload ถูกประมวลผล ทำให้เกิดผลกระทบตามประเภทของช่องโหว่ เช่น การอ่าน/เขียนข้อมูลโดยไม่ได้รับอนุญาต หรือการประมวลผลโค้ดจากระยะไกล

- ผู้โจมตีสามารถขโมยข้อมูลที่ละเอียดอ่อน, ดัดแปลงข้อมูล, หรือเข้าควบคุมระบบฐานข้อมูลได้

Recommendations:

Short Term:

- อัปเดต MongoDB เป็นเวอร์ชันล่าสุดที่ได้รับการแก้ไขช่องโหว่นี้โดยทันทีที่แพตช์ถูกเผยแพร่

- จำกัดการเข้าถึง MongoDB Server เฉพาะ IP Address หรือเครือข่ายที่จำเป็นเท่านั้น โดยเฉพาะการเข้าถึงจากภายนอก

- ตรวจสอบ Log ของ MongoDB และระบบที่เกี่ยวข้องอย่างสม่ำเสมอ เพื่อหาร่องรอยของการโจมตีหรือกิจกรรมที่ผิดปกติ

- พิจารณาการใช้ Firewall เพื่อกรองการจราจรที่ไม่พึงประสงค์ก่อนถึง MongoDB Server

Long Term:

- ดำเนินการทดสอบช่องโหว่ (Vulnerability Assessment) และการทดสอบเจาะระบบ (Penetration Testing) อย่างสม่ำเสมอสำหรับระบบฐานข้อมูล MongoDB

- ใช้หลักการ Least Privilege ในการกำหนดสิทธิ์ผู้ใช้งานและแอปพลิเคชันที่เข้าถึงฐานข้อมูล MongoDB

- implement การเข้ารหัสข้อมูลทั้งขณะพัก (data at rest) และขณะส่งผ่าน (data in transit) สำหรับข้อมูลที่ละเอียดอ่อน

- ติดตั้งระบบตรวจจับและป้องกันการบุกรุก (IDS/IPS) เพื่อเฝ้าระวังและตอบสนองต่อภัยคุกคาม

- จัดทำแผนการกู้คืนระบบจากภัยพิบัติ (Disaster Recovery Plan) และสำรองข้อมูลฐานข้อมูลอย่างสม่ำเสมอ

Source: https://thehackernews.com/2025/12/mongodb-vulnerability-cve-2025-14847.html

Share this content: